5G时代以用户为中心的认证技术研究

□ 文 贾聿庸 汤建欢

1.概述

随着5G的来临,企业和消费者已经对其高可靠、低时延、大容量的性能垂涎三尺,5G网络速率的极大提高,可让用户享受到高清视频、游戏和其他密集文件等内容下载的速度带来的快感。5G将催生一个全新的生态系统,充满潜在的技术创新和业务创新,这不仅关系到消费领域和商业领域,而且对制造业、能源、医疗保健等垂直市场领域也会产生深远的影响。原有的4G网络存在一些安全隐患,如IM SI(International Mobile Su bsc riber Id entific ation Nu mber)泄露,用户位置更新欺诈等安全问题,且4G主要是以业务订购为中心的移动网络,无法让运营商看到订阅服务后的具体使用者或具体的“物联网设备”,导致用户信息数据安全管理存在严重的不足;因此,人们对5G提出了以用户为中心的认证要求,面向5G的以用户为中心的认证管理将是5G的重要研究方向。

IAM(Identity and Access Management身份和访问管理)是GSM A(全球移动通信系统协会)提出的以用户为中心的认证管理方案,它以5G网络为研究基础,解决5G网络下设备背后的用户身份的安全认证和管理的需求,可为企业、运营商和消费者提供更安全的认证管理服务。

2.5G身份认证需求

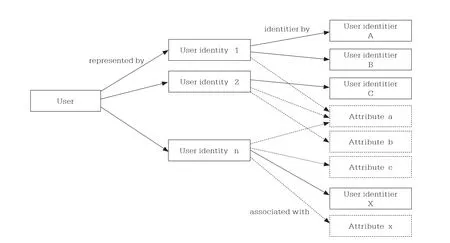

在5G中,以用户为中心的身份认证,需考虑如何区分订购关系背后的人或者事物,其中我们将可被识别的事物或人称为“实体”。“实体”不一定是个人,也可能是应用程序或设备。实体在系统中由一个标识唯一地表示,身份可以取决于实体在系统中的角色(例如,某种服务用于某种目的)。如此,用户可以具有多个用户身份,例如,一个用户身份代表(人类)用户的职业角色,另一个用户身份代表她私人生活的某些方面。用户和用户身份之间有1:N的关系。如下是用户、用户身份、标识符和属性之间的关系示意:

用户身份与一些信息相关联,这些信息通常称为属性,具有特殊形式的属性称为标识符,身份和标识符之间的关系是1:N;每个用户身份在系统中由一个或多个用户标识符进行标识,标识符可以采用电子邮件地址或某些号码的形式来表示,可以是永久性的,也可以是临时性的。基于5G的身份认证架构的功能和需求分析如下:

1)能够使用特定自然身份(用户或设备)的唯一标识符创建和验证数字身份;

2)能够在不同的网络和不同的应用服务提供商之间使用相同的标识符;

3)能够定义和管理运营商发布的标识符与其他标识符之间的关系,例如第三方标识符;

4)能够根据用户(或设备所有者)同意或控制,将自然标识的属性(包括数据和服务访问)共享给另一实体。

图1 用户、用户身份、标识符和属性之间的关系示意图

3.以用户为中心的5G认证技术研究

3.1 以用户为中心的认证原则

为了更安全地管理5G网络的接入,运营商需要基于5G网络改进IAM(身份和访问管理)机制,达到以用户为中心的服务认证机制。增强用户的身份和访问管理的方法可以增强消费者的体验,可优化网络与服务。5G网络中实现IAM架构的如下几个原则:

1)引入“新身份”作为设备背后的身份。这个“新身份”应该具有可跨设备、网络和服务使用的凭据,其可能是设备的使用者或物联网服务中的网关或主机设备(例如:特定身份的汽车,医疗设备和智能电表等);

2)可实现跨网络域、跨接入技术、跨层的服务无关的身份识别,其认证方法和授权允许跨运营商使用,且允许在服务提供商和网络运营商之间使用。

5G系统中,以用户为中心的IAM认证架构可实现资源共享,降低成本,提高效率,IAM可利用5G的多个网络切片的特点,IAM所在的网络运行在统一的网络基础设施上,可以大大降低建网成本,提高物理资源的利用率;同样,5G核心网重构了统一的安全框架,以支持各种接入方式,如3GPP接入,WiFi接入,固网接入等,可以为多种业务提供多样化、个性化的服务,满足大家的生活便利和安全保障。

3.2 认证架构中的角色分析

IAM提出的以用户为中心认证由一组角色定义,每组角色具有相应的功能,每个实体将扮演一个或多个角色,以完成实体参与的事务,这些角色可以分为如下几个层次:

1)数据层:数据层与服务中的数据流相关,数据层中的参与者:

a)数据源:生成数据的实体。所生成的数据可能由另一个实体(例如传感器)收集;数据源的一个例子是服务的自然标识(用户/设备);

b)数据用户:使用/消费数据的实体,例如,有自然标识(人工用户/设备)和服务提供商;

2)服务层:服务层与服务流相关,服务层中的参与者:

a)服务提供商:提供服务的实体;

b)服务设备:支持服务的设备,例如,提供测量的传感器;

c)服务用户:使用/消费服务的实体,例如,自然标识(人工用户/设备)和B2B上下文中的另一个服务提供商;

3)服务实现层:服务实现层与支持/交付服务的功能相关,服务实现层中的参与者:

a)身份提供商:向用户或设备提供身份并使用户或设备能够向另一个实体(例如服务提供商)声明其身份的实体;执行服务的实体也可以执行身份提供商的的角色(例如,为其自己的用户或设备);

b)标识用户:拥有和使用标识提供程序给它的标识的实体,例如,自然身份(人类用户/设备);

c)设备所有者:具有设备所有权的实体,并充当设备的代理(授予权限),例如用于管理权限;

4)连接层:服务实现层中的参与者:

a)连接供应商:为设备提供连接服务的实体,例如,移动网络运营商可以作为连接供应商;

b)连接用户:使用连接提供商提供的连接的实体,如设备(例如智能手机或通信模块)和相关订阅。

图2 身份管理的角色分层示意

图3 5G系统架构

3.3 5G认证架构分析

5G架构是基于服务和网络功能的交互性来定义的,拥有云本地访问、传输和核心网络,以支持多样化的5G服务和关键技术,如边缘到边缘网络切片和基于组件的网络功能。5G网络中引入了网络切片技术,在复杂的网络融合和业务场景个性化的环境下,5G网络的安全认证显得至关重要,5G的相关认证包括5G认证框架、身份标识、认证凭证、认证机制等。5 G系统架构将用户平面(UP)与控制平面(CP)分开,允许独立的可伸缩性、演化和灵活的部署,来支持统一的身份认证框架。

如上图所示,5G核心网中的主要认证功能有ARPF、AUSF、SEAF和SCM F,它们都位于运营商网络或第三方系统安全可靠的环境中,且此环境不会暴露给非授权的物理接入。5G架构中的主要功能的简单介绍如下:

1)A RPF(A u t hent ic ation Cred ent ial Rep ository and Processing Function):该功能存储用于认证的长期安全证书,并使用长期安全证书作为输入执行密码运算;另外,还存储订购的Profile;ARPF和AUSF之间进行交互;

2)A USF(A u t h e n t ic at io n Ser v er Fu nc tion):该功能与A RPF交互来实现认证功能,并终止来自SEAF的请求;AUSF与UDM之间的接口,用于获取签约用户信息;支持对3GPP访问和不可信的非3GPP访问的身份验证;

3)SEAF(Security Anchor Function):通过服务网络中的AMF提供身份验证功能;

4)SCMF(Security Context M anagement Function):该功能从SEAF接受密钥并衍生其他密钥;

5)AMF(Access and Mobility Management Function):将为终端分配5G全球唯一标识(5G GUTI),该标识对于3GPP接入和非3GPP接入都适用;

6)UDM统一数据管理(Un if ie d Dat a M anagement):对信息数据进行统一管理,该功能包含ARPF。

5G的认证框架应对接入5G核心网的多种接入网络进行认证,包括3GPP未定义的接入网络(如固网接入或WLAN接入网)。非3GPP接入网必须通过N3IWF(非3GPP交互功能模块)接入5G核心网。N3IWF分别通过N2/N3参考点和5G核心网的控制/用户平面连接交互。

图4 5G非漫游架构,非3GPP接入

4.在5G中身份认证管理的应用场景

通过5G及IA M现有架构技术的研究,以用户为中心的身份认证管理技术可解决用户和设备之间的关系、访问第三方服务和网关后面的物联网设备的可见性等问题,从而提供更高效精准的服务给用户。针对5G下的用户与设备之间的关系管理,我们以共享平板电脑为例,考虑的应用场景如下:

Alice是Shared table(共享平板电脑)设备的所有者,在Alice同意的情况下,Bob可使用共享平板电脑设备,即Bob是共享平板电脑的使用者。Alice和Bob都在运营商处订购了身份认证管理服务和适合自己的服务,大家可直接在共享平板电脑上使用运营商提供的服务,而不需要复杂的认证操作流程。

目前,通过使用WiFi连接的平板电脑无法在任何给定时间分辨谁正在使用平板电脑。因此,所有有权访问平板电脑的用户都可以使用其上可用的所有应用程序,即Alice在平板电脑上有她的工作应用程序等信息,那么其他人,如Bob也可以在平板电脑上访问此应用程序。在5G网络中,使用IAM认证架构,不需要考虑访问的类型(如WiFi、5G或有线等),运营商就可以根据预订中存储的授权用户的Profile文件识别使用平板电脑的用户,并相应地配置用户可用的服务。

图5 IAM架构角色映射到共享平板电脑的用例图

图6 用户访问管理的流程示意

4.1 设备与用户之间认证管理的分析

基于5G的身份认证架构具有对用户进行访问管理的功能,包括对请求的实体进行身份验证请求ID和访问特定实体的授权的功能;Alice可通过共享平板电脑访问运营商提供的电子邮件服务,IDP(ID平台)验证其身份ID并授权其ID,以连接Alice访问运营商电子邮件的服务。

Alice的ID已在运营商(M NO)的后台系统中配置好,Alice的标识符已由身份提供商配置和管理,她可使用共享平板电脑访问和使用她的服务。访问管理功能的信息既包括身份验证请求和响应,也包括授权请求和响应。设备所有者Alice通过共享平板电脑对其身份进行验证,来访问服务,下面的场景流程介绍了运营商是服务提供商和身份提供商进行身份识别认证的流程:

a Alic e登陆共享平板电脑,共享平板电脑通过她的指纹识别到Alice;

b运营商是标识符的提供者,Alice通过共享平板电脑(没有SIM卡)向运营商注册其标识符;

c服务提供商(M N O)请求I D提供商(MNO)验证Alice的ID;

d Alice的ID通过ID提供商进行身份验证;

e服务提供商(MNO)请求ID提供商(M NO)授权给Alice的ID进行相关服务的访问;

f对Alice ID的授权完成;

g服务提供商和ID提供商授权完成后,Alice即可通过平板电脑访问她的服务。

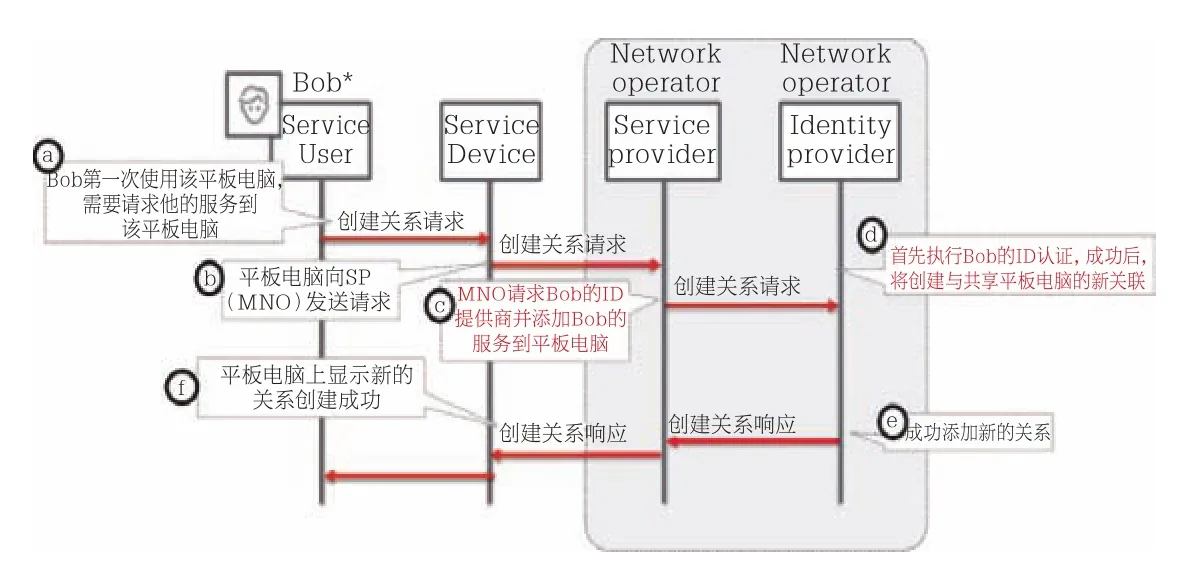

图7 创建新的关系流程示意

图8 设备所有者的访问权限的更新

4.2 设备与用户之间的关系管理分析

对于共享平板电脑,除了设备的所有者使用之外,还有很多使用者,所以身份认证架构需要考虑设备和使用者之间关系管理的功能,包括在共享设备上创建、添加、删除、修改实体之间关系的功能;共享设备的所有者和使用者都可在设备上完成认证后进行与自身相关的服务,并能在设备中对实体的关系进行管理的操作。

身份提供商已在设备系统中配置了相关身份,设备可存储多种身份,每个身份的访问权限根据用户订购的服务不同,如,一个身份可能具有多个访问权限,也可能一个身份享有其他身份的访问权限等。并且设备的所有者允许创建、更新设备的使用者与身份和访问权限之间的的关系管理功能,设备中的身份可以是任何的实体,如设备所有者、使用者等。

Alice(设备所有者)允许Bob在共享平板电脑上创建新的关系,ID提供商已为Bob提供Bob的ID。在5G的身份认证架构中创建新的关系的信息包括创建关系请求和响应,需要在用户ID的身份验证成功之后执行的,下面的场景流程介绍了运营商是服务提供商和身份提供商进行身份识别认证的流程:

a Bob第一次访问平板电脑,并请求他的所有服务(电话号码、信息服务、视频服务)在平板电脑上可用;

b设备向服务提供商(MNO)发送请求;

c服务提供商(M NO)请求Bo b的ID提供商(MNO)创建一个新关系;

d Bob的ID已经过身份验证。在成功的身份验证时,ID提供商创建一个新的“访问权限”,其中包含关于平板电脑的信息,以及Bob可以从其访问所有的服务。假设所有者(Alice)允许创建新的关系;

e通过ID提供商成功创建新关系;

f Bob被告知操作成功。

此时,Bob可在共享平板电脑上使用他在运营商订购的服务。Bob使用完之后,交还给Alice,设备所有者Alice登录平板电脑并更新访问权限,她在平板电脑上可看到平板电脑的“访问权限”的更新信息如下所示:

通过上述分析可看到在5G网络中,进行用户身份和访问管理,需对用户进行角色定位,角色识别和关系管理,从而实现用户、网络和应用等多方关系的处理和识别,从而达到用户角色识别和服务提供,满足用户个性化的服务需求。

5.结束语

综上所述,5G时代与身份和认证相关的商业机会将取决于运营商将“ID”与由该“ID”直接或间接生成的数据链接起来的能力,最终会将这些数据与用户或“事物”联系起来,对这些数据采用分析能力来创造巨大的价值。5G技术的发展,引入以用户为中心的身份管理能力,形成以用户为中心的服务能力,可为后续运营商更大程度的提升业务能力和精细化运营能力。■