车联网中车载网络安全研究

田大新 闫慧文 王从毓

摘要:近年来,车联网研究日益深入,V2V、V2I乃至V2X等概念的出现展现了未来交通的新模式,然而在车联网带给人们交通便利的同时,其安全问题也渐渐显现出来,尤其是攻击者对于汽车车载网络的攻击,很容易造成车辆失控、隐私泄露等严重后果。总结并分析当前车联网车载网络的安全威胁,并对车联网的车载平台架构进行介绍,接着提出几种针对车载网络入侵和攻击的检测方法,最后对车联网整体安全的研究方向和思路进行展望。

关键词:车联网;网络安全;入侵检测系统;攻击行为

doi:10.3969/j.issn.1006-1010.2019.11.007 中图分类号:TN929.5

文献标志码:A 文章编号:1006-1010(2019)11-0040-07

引用格式:田大新,闫慧文,王从毓. 车联网中车载网络安全研究[J]. 移动通信, 2019,43(11): 40-46.

Research on Vehicle Network Security in the Internet of Vehicles

TIAN Daxin, YAN Huiwen, WANG Congyu

(Beihang University, Beijing 100191, China)

[Abstract] In recent years, the research on Internet of Vehicles has been gradually deepening, and the emergence of concepts such as V2V, V2I and even V2X has revealed a new mode of future traffic. However, while Internet of Vehicles brings convenience to people, the security problem of the Internet of Vehicles is gradually emerging. Especially the attack of the attacker on the vehicle-mounted network is likely to cause serious consequences such as the loss of control and privacy leakage. This paper has summarized and analyzed the security threats of Internet of Vehicles, and introduced the vehicle platform architecture of Internet of Vehicles. Then it proposes several detection methods for Internet of Vehicles intrusion and attack. Finally, the research directions and ideas of the overall security of the Internet of Vehicles are presented.

[Key words]Internet of Vehicles; network security; intrusion detection system; attack behavior

0 引言

随着汽车技术的迅猛发展,未来汽车将向网联化、智能化发展,各种智能系统和通信技术的搭载给未来的交通带来更多的可能性。车联网已经被认为是未来智能交通的核心技术之一,其发展已经为我们的生活提供了极大的便利,例如对连入网络的车辆进行实时监控、对驾驶员进行交通诱导等。但与此同时,各种车联网安全问题也逐渐潜伏和集聚,各类汽车安全事件频发。汽车由于其所处工作环境的特殊性,在受到攻击时驾驶员将失去对汽车的控制权,甚至造成生命或财产损失。

现有的针对车联网的安全机制有基于预防的安全机制和基于检测的安全机制。其中基于预防的安全机制是信息安全的第一道防线,主要由密钥管理和安全认证方法来实现访问控制,但是这种类型的安全机制对于已经侵入车载网络的恶意节点攻击是无效的。基于检测的安全机制是对其很好的补充,例如入侵检测系统,通过收集和分析网络系统中的关键点信息,来检查网络中是否存在违反安全策略的行为和被攻击的迹象,并对这些异常行为做出反应,从而保护网络安全。

本文将主要介绍车联网的基本组成和架构,讨论车联网的主要安全威胁,着重介绍现有的安全检测研究进展和方法,并对未来车联网的安全研究方向进行分析。

1 车联网基本组成和架构

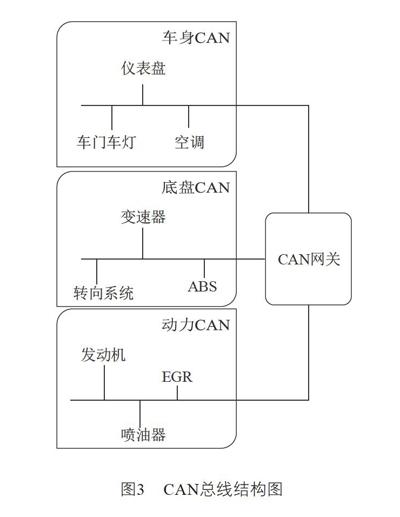

车联网的概念最开始来自物联网,是以行驶中的车辆为信息感知载体,借助各种先进信息通信技术,实现V2X(即车与车、人、路乃至周边环境)之间的网络连接[1]。车联网系统的主要结构图如图1所示:

车联网的概念引申于物联网,车联网在系统上分为“端—管—云”三个层次,在结构上分为“应用层—网络层—感知层”三个部分[2]。车联网网络安全防护层次主要包括智能网联汽车、移动智能终端、车联网云平台、车联网通信以及数据和隐私保护。

(1)智能网联汽车

智能网联汽车主要包括车载网络总线、电子控制单元(ECU, Electronic Control Unit)、车载自动诊断系统(OBD, On Board Diagnostic)接口以及T-BOX等的安全風险。车载网络总线包括CAN总线、LIN总线、MOST总线等。ECU控制着汽车各个重要工作部件例如发动机、车身、底盘等部件的运行,各个ECU节点之间的通讯依靠车内总线来实现[3]。OBD接口是外接设备与车内总线进行通信的入口[4]。T-BOX是车内网络与外界环境进行信息交互的网关,实现汽车与车联网云平台之间的通信。

(2)车联网移动智能终端

在车联网发展的同时,可以实现接入车联网的智能终端也在迅速发展,其中最主要的为手机等终端设备,驾驶者可以通过Wi-Fi、蓝牙等方式实现与智能网联汽车及车联网云平台的交互[5]。

(3)车联网云平台

车联网云平台是提供一定范围内联网车辆管理与通信服务的云端平台,其作用是实现车辆信息的汇集、计算、监控和管理[6],提供远程呼叫、城市交通管理、轨迹规划等车辆管理服务,以及媒体娱乐、新闻资讯等内容服务[7]。车联网云平台是车联网数据汇集与管理的中枢。

(4)车联网通信

车联网主要的网络环境有车载网络和车际网络。上文已经提到,车载网络包括CAN总线、LIN总线等总线传输方式。车际网络可以实现车与车(V2V)、车与路基设施(V2I)的通信,目前,车际网络主要涉及LTE-V2X和DSRC-V2X等通信方式。针对车联网通信安全,应当重点关注各种网络环境的网络安全。

2 车联网安全威胁分析

(1)车辆自身安全威胁

车辆的安全威胁主要来自车载总线、T-Box、OBD接口等,如图2所示。

对于车载总线,以CAN总线为例,其安全威胁主要是由其工作特性产生的。CAN总线在数据链路层采用CSMA/CA(载波监测,多主掌控/冲突避免)的机制进行通信,这种总线仲裁方式允许总线上的任何一个节点都有机会取得总线的控制权并向外发送数据。网络中各节点竞争向总线发送数据,根据发送的报文中特定的标识符确定各节点的总线访问控制优先权[8]。CAN总线的工作模式和特点有可能被攻击者所利用,这些缺陷包括缺陷[9]:

1)广播传输。CAN总线是典型的广播传输消息的总线协议,CAN总线上的所有节点都能够接收到传输的消息。这使得攻击者有可能侦听总线CAN报文以及注入或篡改CAN数据。

2)明文消息。CAN总线数据不进行加密和解密操作,以明文的方式传播。

3)优先级控制权。CAN总线传输消息时,帧ID值越小,优先级越高,且高优先级的CAN消息可以一直控制消息传输通道,如果攻击者持续发送高优先级的消息,低优先级的消息将持续无法发出和接收。

4)无认证机制:总线接收端无法对消息发送端的身份进行认证,攻击者发送伪造或篡改消息后接收方无法获知。

T-Box是实现车联网系统中车载网络与互联网交互的一个十分重要的节点[10]。向内可以CAN总线通信,向外可以通过调制解调器与车联网云平台通信。T-Box面临的安全问题主要有两种,一是固件逆向分析,攻击者对固件进行逆向解析获取加密算法等重要信息,并进一步伪造消息生成攻击;二是数据隐私泄露,攻击者通过T-Box接口进行数据抓包,获得驾驶者信息。

OBD接口是汽车外部设备接入车内CAN总线的重要接口,通过OBD接口,不仅能监听总线上面的消息,而且还能伪造消息欺骗ECU,从而达到改变汽车行驶状态的目的。通过在汽车的OBD口插入具有无线收发功能的恶意硬件,攻击者可远程向该硬件发送恶意ECU控制指令,使车辆发生指令错误,甚至发生重大安全事件[11]。

(2)车联网移动智能终端安全威胁

目前,很多汽车厂商都采用移动终端APP对汽车进行远程操控空调、开关车门及启动等[12],攻击者利用APP的漏洞对其进行反编译和解析,获得通信协议,并进一步伪造虚假指令,造成系统紊乱或干扰驾驶者操作。

另外,如果将APP接入汽车的局域网,可能会有被恶意植入代码的风险,另外移动终端有驾驶者敏感数据被攻击后存在泄露的风险,尤其是在攻破后获取账户密码等隐私数据,直接影响汽车的行驶安全。

(3)车联网云平台安全威胁

云平台安全包括网络及主机安全、数据安全、通信安全等方面[13]。网络及主机安全是云平台安全的基础,网络中储存着大量的重要数据及数据交换,如果其安全失效,将会直接影响整个系统的保密性和完整性。数据安全主要是用户隐私数据的泄露等威胁,需要有效的加密措施保证数据安全,另外需对数据进行备份处理。通信安全包括云内通信安全与网间通信安全,主要有通信协议脆弱和通信信息泄露等威胁。

(4)车联网通信安全威胁

对于车—云通信的主要威胁包括协议破解和中间人攻击。中间人攻击是通过伪基站等监听T-Box通话,截取数据并对汽车进行攻击,协议破解可以伪造协议并控制汽车的动力系统。对于车间通信,恶意入侵的节点可能会通过篡改、阻断等手段影响通信的真实性。通过汽车的蓝牙和Wi-Fi网络系统,攻击者连接到汽车终端的执行控制机构,然后利用电脑将木马程序下发到该机构,从而实现对汽车油门和刹车等执行系统的控制[14]。

3 车联网中车载网络安全防护措施

以智能网联汽车车载网络的安全防护措施为重点进行介绍。

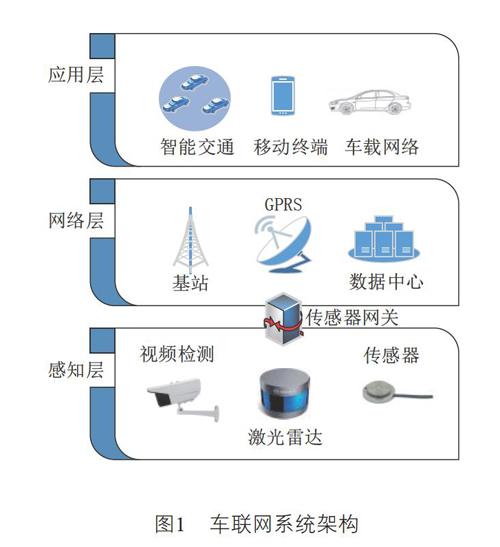

在车载网络中,为了实现多个电子控制单元(ECU, Electronic Control Unit)之间的数据通信,搭建了各种新型汽车总线网络。目前,有四种比较常见的车用总线技术:CAN总线、LIN总线、FlexRay总线和MOST总线。在四种主线中,国内外主流车型依然在使用CAN网络进行车内通信,用于连接动力系统和车身控制系统,其安全重要性是毋庸置疑的,本文讨论车载网络中的安全问题时以CAN总线安全作为重点。

一般来讲,攻击者通过汽车的车载自动诊断系统(OBD, On-Board Diagnostics)端口入侵。OBD的作用是检测发动机的运行状况,并对尾气处理系统的状态进行监测。作为汽车的对外接口,OBD接口可以訪问CAN总线,实现对车辆的控制,甚至可以读取和改变ECU的配置。由于CAN总线中报文是通过广播的方式进行传输,CAN总线上的任意节点都可以收听到总线上消息,攻击者可以在总线中伪造节点或者篡改消息,造成车辆失控或其他危险的后果。另外,由于ECU中存储大量驾驶者信息等,攻击者可以随意窃听消息,导致隐私泄露等。

如图3所示,CAN总线是目前备受汽车厂商青睐的车内总线通信协议,作为攻击者入侵车内网络的起点与终点,是安全研究的重点。对车载网络CAN总线的安全研究以三方面为主:总线数据异常检测、总线节点认证、总线数据加密。

(1)CAN总线数据异常检测

CAN总线数据异常检测方法主要分为基于统计方法、基于规则方法和基于机器学习方法。

基于统计的异常检测是通过统计大量的历史报文记录,捕获CAN数据流量,建立能够表达其随机行为的概要模型。最原始的方法是基于单变量的概率模型,将其抽象为独立高斯变量[15];而后发展出多变量模型,考虑多个变量之间的相关性[16],以及时间序列模型,分析数据随时间变化的规律[17]。另外,有研究采用基于信息熵的异常检测方法,越有规律的数据集,其熵越小,而异常数据的熵较大,以此来找出异常点[18]。基于统计的方法的优点是系统无需了解攻击的先验条件,能够实时更新并检测出最新的攻击行为,并根据之前的数据获得用户的正常行为数据。其缺点是基于统计的方法对高维数据检测性能较差,且对于异常阈值的设定会影响检测性能。

基于规则的方法是在已知先验知识的条件下,对正常数据和异常数据的模式进行人为划分,满足正常模式的数据即为正常数据。其中包括一种基于ASL的有限状态机方法,将所需编译的规则转换成扩展的有限状态自动机[19],以及专家系统的异常检测[20]。基于规则的方法可以达到较好的分类效果,且鲁棒性较高,但是检测决策的过程异常复杂,检测结论往往取决于专家的业务决策水平和能力,且需要耗费大量的人力[21]。

基于机器学习方法是较为常用的异常检测技术,机器学习是使计算机能模拟人类的学习行为,通过学习获取新的知识和技能,并对已有的知识结构进行重新架构并完善性能的技术[22]。基于贝叶斯网络的方法,所需的参数较少,模拟不确定性的处理模型的效果较好,但是其网络特征变量是依据经验选取的,如果参数选取不当将造成较大的误检率[23]。基于神经网络模型的方法,神经网络是生物学上真实人类大脑神经网络的结构和功能及基本特性经过理论抽象、简化后构成的一种信息处理系统。基于神经网络的检测方法采用创建用户概要的方法,根据前期已知命令预测未知命令,以此判断是否出现入侵行为,将其应用于异常检测中具有自适应能力较强的优点,可进行并行处理且容错能力较强[24]。基于模糊理论的方法,模糊理论采用了滥用检测的优点,并没有严格的公式推导,而是一种符合人类思考方式的推导过程,常用于模式识别等场合。模糊理论在端口扫描和探测领域使用效果较好,但它的资源消耗较高[25]。基于遗传算法的方法是一种启发式搜索算法,下一代在性能上更优于上一代,反复迭代向着更优解的方向进化,提高了训练数据和检测数据性能,缺点是计算开销较大[26]。基于密度的方法,典型的算法是局部异常因子(LOF)算法,它通过赋予待检测对象一个表示其异常程度因子的方式,得到该对象相对于其局部邻域的异常程度[27],其优点是可以检测出局部异常数据[28]。基于聚类的方法,典型的算法是K-means算法,它是一种基于样本间相似性度量的间接聚类方法,属于非监督学习方法[29]。此外,还有一些其他的方法,诸如单分类支持向量机(One class SVM)[30]、孤立森林(Isolation Forest)[31]等多种方法对于异常检测都有较好的性能。

(2)总线节点认证

对CAN总线攻击,攻击者有可能入侵到总线某个节点,然后伪造节点向总线上发送恶意报文,强行破坏消息的真实性与完整性,因此考虑为总线节点提供身份安全认证。

节点身份认证方法包括静态认证、动态口令认证、生物特征认证等,对于总线节点认证,动态口令认证具有安全系数高、不需采集生物信息等繁琐过程等优点。动态口令认证包括基于时间同步方法、基于事件同步方法以及基于挑战/应答非同步方法[32]。基于时间同步方法以服务器和用户的时间作为不定因素,在网络出现延迟或扰动时会出现偏差[33]。基于事件同步方法以事件次序为不定因素,CAN总线事件同步问题是研究的重点,产生口令需要一定的次序[34]。基于挑战/应答非同步方法是一种交互验证的方法,节点采用已知算法,与服务器同时运算挑战码并完成认证,无需受到同步条件的限制,但是耗费通信资源,需要多轮交互[35]。

(3)总线数据加密

为保证通信数据的可靠性和机密性,可以对总线上传输的数据进行加密,包括对控制数据的加密和认证信息的加密。数据加密后,攻击者截获消息将不能解密消息,无法对总线数据造成破坏。有人提出了将一种基于AES的数据加密算法引入到CAN总线加密中,验证了单片机加密的可用性[36]。另外,在基础上又发展出基于AES-CCM算法的加密方法,该方法分别利用数据帧CRC场和扩展帧ID场,应用该算法取得较好的可靠性[37]。由于受到车载ECU计算能力和存储能力的限制,可以通过增加硬件安全模块的方式进行加密操作。

4 车联网安全发展趋势

在车联网迅速成熟的过程中,智能设备与通信框架也随之发展,车辆与外界环境的交互场景将会越来越丰富,其中隐含的各种安全问题也将逐渐显现。因此,建立完善的车联网安全体系刻不容缓。首先需要建立统一的车联网安全标准,指导各项安全措施和技术不断完善和细化,为车联网安全指明发展方向。目前,我国已制定了《车联网网络安全应急响应规范》、《车联网网络安全白皮书(2017)》等车联网安全规范与白皮书,对车联网安全防范等给出指导意见。未来,政府应积极带动车联网产业链相关环节部署,深化网络安全防护技术,进一步将各类防范技术进行立体强化,将“多点防御”整合为“综合防御”,建立层次化的防御体系,从感知层、網络层和应用层等角度进行全覆盖的防御强化。将加解密技术、密码技术、入侵检测技术、安全认证技术等安全防范技术应用于设计、研发、制造、测试、应用等全生命周期中,涵盖汽车、移动终端、云服务平台的多级纵深防御体系也将逐步构建。未来,基于大数据、机器学习的车联网安全防范技术将得到广泛应用,实现自适应、自更新的安全体系。

进一步来讲,随着车辆智能化的发展,在未来自动驾驶将逐渐走向产业化应用,其中暴露出的安全问题更加引人关注。自动驾驶汽车更加依靠各种传感器对驾驶环境的感知,每个传感器都可能遭受安全攻击,甚至是一些物理干扰使传感器接收到错误的信息,大大增加了自动驾驶汽车的安全风险。自动驾驶汽车的车与车、车与路基设施之间的通信将更为频繁,攻击者将更容易伪造成虚假节点发布消息,造成消息的漏传和错传,带来更大的安全隐患。

5 结束语

本文阐述了目前车联网存在的安全风险,并对目前研究现状进行简要介绍。首先分析了车联网架构体系,然后划分了智能网联汽车、移动智能终端、车联网云平台、车联网通信以及数据和隐私保护等层级,并分析存在的安全威胁,接着以智能网联汽车车载网络为重点,对研究现状进行总结,最后给出车联网安全的未来发展趋势和研究展望,便于进一步研究。

参考文献:

[1] 井骁. 浅析车联网技术与应用[J]. 上海汽车, 2019(4): 9-12.

[2] 蔺宏良,黄晓鹏. 车联网技术研究综述[J]. 机电工程, 2014,31(9): 1235-1238.

[3] 杜向军. 基于CAN总线汽车电子控制单元(ECU)的集成电路设计[D]. 天津: 天津工业大学, 2007.

[4] 廖飞,黄靖,李军辉. 浅谈汽车OBD接口的应用[J]. 汽车与驾驶维修:维修版, 2017(12): 143.

[5] 谢世逸,葛永军. 基于车联网的智能移动终端的设计与实现[J]. 科技创新与应用, 2012(24): 78-79.

[6] 陈韶男. 基于云计算的企业车辆监控管理平台的设计[J]. 软件, 2014,35(8): 104-109.

[7] 王达斌. 车联网云系统层次化体系架构及云资源管理的研究[D]. 广州: 广东工业大学, 2015.

[8] 袁远. CAN网络通信及实时性研究[D]. 兰州: 兰州大学, 2010.

[9] 曾凡. 网联汽车入侵检测系统的研究与实现[D]. 成都: 电子科技大学, 2018.

[10] 高夕冉. 面向车联网系统的车载T-BOX的设计[D]. 天津: 天津理工大学, 2018.

[11] 杨南,康荣保. 车联网安全威胁分析及防护思路[J]. 通信技术, 2015(12): 1421-1426.

[12] 于文尧. 基于车联网的智能数据采集终端的研制[D]. 北京: 中国地质大学, 2016.

[13] 何文锋. 云安全常见威胁及管控[J]. 信息与电脑, 2018(7): 179-180.

[14] 张宗福,汤霖,杨国威,等. 移动网络中恶意节点自动检测研究与仿真[J]. 计算机仿真, 2016,33(7): 293-296.

[15] D E Denning, P G Neumann. Requirements and model for IDES—a real-time intrusion detection expert system[J]. Document A005, SRI International, 1985: 333.

[16] R Sekar, A Gupta, J Frullo, et al. Specification-based anomaly detection: a new approach for detecting network intrusions[C]//Proceedings of the 9th ACM conference on Computer and communications security. ACM, 2002: 265-274.

[17] 吕玉红. 时间序列异常检测算法的研究与应用[D]. 成都: 电子科技大学, 2018.

[18] Maurya, Rohit, Shukla, et al. Entropy-Based Anomaly Detection in a Network[J]. Wireless personal communications: An Internaional Journal, 2018,99(4): 1487-1501.

[19] 杨小平. 基于规范的入侵检测方法[D]. 哈尔滨: 哈尔滨工程大学, 2003.

[20] 陈广涛. 基于系统调用的异常检测技术研究[D]. 成都: 电子科技大学, 2008.

[21] 郑荣茂,杨金艳,徐月华. 一种检测用专家系统[J]. 电子技术与软件工程, 2016(13): 81-82.

[22] 刘兴萍. 基于智能Agent的生物信息检索系统设计与实现[D]. 成都: 电子科技大学, 2009.

[23] 罗斌. 一种基于贝叶斯网的网络异常检测方法[J]. 计算机产品与流通, 2018(12): 22.

[24] 黄举荣. 网络入侵检测技术研究[Z]. 2015.

[25] 张剑,龚俭. 一种基于模糊综合评判的入侵异常检测方法[J]. 计算机研究与发展, 2003,40(6): 776-783.

[26] 李洋,方滨兴,郭莉,等. 基于TCM-KNN和遗传算法的网络异常检测技术[J]. 通信学报, 2007,28(12): 48-52.

[27] M M Breunig. LOF: identifying density-based local outliers[C]//Acm Sigmod International Conference on Management of Data. Acm, 2000.

[28] 李循律,何钦铭. 基于密度的异常检测算法在入侵检测系统中的应用[J]. 江南大学学报:自然科学版, 2006(5): 543-546.

[29] 苏巴提,张晓. 基于改进的K-means算法的异常检测[J]. 软件导刊, 2011,10(11): 76-78.

[30] 黄谦,王震,韦韬,等. 基于One-classSVM的实时入侵检测系统[J]. 计算机工程, 2006,32(16): 127-129.

[31] 余翔,陈国洪,李霆,等. 基于孤立森林算法的用电数据异常检测研究[J]. 信息技术, 2018,42(12): 96-100.

[32] 吴尚则. 基于车载CAN总线网络的身份认证方法研究[D]. 长春: 吉林大学, 2018.

[33] 孙子谦,王雅琴. 基于时间一次性口令的Linux登录认证的研究与实现[J]. 计算机应用, 2014,34(s1): 55-56.

[34] 刘知贵,臧爱军,陆荣杰,等. 基于事件同步及异步的动态口令身份认证技术研究[J]. 计算机应用研究, 2006(6): 133-134.

[35] 叶依如,叶晰,岑琴 .基于挑戰应答模式的动态口令系统的实现与发布[J]. 计算机应用与软件, 2010,27(7): 290-293.

[36] 刘诗洋,朱元. 基于AES的CAN总线数据硬件加密[J]. 信息通信, 2017(8): 21-22.

[37] 朱立民,李仁发. 一种基于AES-CCM算法的安全车载CAN网络协议[J]. 汽车技术, 2018,515(8): 57-62. ★