基于一维卷积神经网络的WSN多攻击行为判别研究

苗春雨 李晖 葛凯强 吴鸣旦 范渊

摘 要:无线传感器网络一般部署在户外等无人值守的环境中,容易被攻击者在物理上接近,因此更容易遭受攻击。当入侵者意图攻击信标节点而提供错误的位置信息给网络内其他节点时,对基于位置服务的无线传感网络是毁灭性的破坏,因此能够准确判别各类攻击对保障无线传感器网络(WSN)安全具有重要的意义。针对节点定位的攻击问题提出一种深度学习的WSN多攻击行为判别方法,主要识别重放攻击、干扰攻击和女巫攻击三种类型。该方法基于信标节点的位置信息和网络的拓扑属性构建具有代表性的特征,然后利用一维卷积神经网络(CNN)从原始特征中获取更具有代表性的预处理特征,最后利用输出层激活算法通过随机梯度下降法更新深度学习模型的权重值,从而完成对攻击行为的分类。实验表明,该算法对信标节点4种状态的平均识别率达到了94.23%。

关键词:WSN;深度学习;攻击;判别;CNN

中图分类号: TP309 文献标识码:A

Abstract: Wireless sensor networks are generally deployed in unattended environments such as outdoors, and are easily physically accessed by attackers, so they are more vulnerable to attacks. When an intruder intends to attack a beacon node and provides wrong location information to other nodes in the network, it is devastating to the wireless sensor network based on location services. Therefore, it is important to accurately identify various types of attacks to ensure the security of WSN significance. Aiming at the problem of node location attack, a deep learning WSN multi-attack behavior discrimination method is proposed, which mainly recognizes three types of replay attack, interference attack and witch attack. This method builds representative features based on the location information of beacon nodes and the topological properties of the network, then uses a one-dimensional convolutional neural network (CNN) to obtain more representative preprocessing features from the original features, and finally uses the output layer The activation algorithm updates the weight value of the deep learning model through the stochastic gradient descent method, thus completing the classification of the attack behavior. Experiments show that the average recognition rate of the algorithm for the four states of the beacon node reaches 94.23%.

Key words: WSN; deep learning; attack; discrimination; CNN

1 引言

無线传感器网络被广泛应用生产生活中的各个领域,且大多数场景都需要依靠网络中少部分配置了定位系统的信标节点进行节点定位,但当少量信标被恶意攻击后,可以通过广播自己的虚假位置或操纵距离信息来欺骗节点的位置计算,从而使得定位结果完全不可靠,最终会导致整个无线网络失去原有的功能。

目前,很少有研究关注到信标节点被多类攻击问题,且无法对攻击进行准确的分类,这会导致网络防御陷入被动状态。如果网络仅检测到定位攻击而没有类型分类和分析,则难以在网络安全事件处理中提供更多的信息和证据。大量的WSN安全研究主要针对通讯协议和加密算法 [1]、应用安全性分析[2]或攻击抑制[3,4]。

在针对WSN攻击检测方面,Mandal S建立了可靠的虫洞攻击跟踪机制,收集了蠕虫攻击对数据包传输技术和网络中能量平衡的相关信息,并提出相应的恢复方法来检查和解决由蠕虫问题引起的DDoS攻击[5]。而在信标保护和安全定信方面,Hegde N针对信标节点的安全威胁问题,提出了一种最佳的加密方法来生成完全安全的数据,根据该数据生成的共享密钥在传感器节点之间交换。由于该研究基于对称密钥加密技术,并且使用了反馈移位寄存器机制,因此能够较好地保障信标节点的安全[6]。

Premakumar M N研究了一种基于时间密钥的加密策略,用以持续保护WSN重要信息的传递[7]。Khan T提出了一种用于WSN的准确且高效的分布式信任模型,该模型主要关注资源效率和安全性改进,并基于身份认证、数据认证,在节点行为异常时给予较高的惩罚和最低的奖励来抵抗攻击[8]。Wang S提出了一种可用于WSN的外部定位攻击分类的分布式分类方案,基于分布式期望最大化算法和支持向量机完成对攻击的分类。然而,该方法更关注的是位置未知的普通节点而非信标节点,因此仍然无法消除信标节点被攻击对网络造成的破坏[9]。

通过分析已取得相关成果,发现仍然缺少针对WSN信标节点攻击判别,而进行主动防护的方法。本文提出一种基于深度学习的WSN多攻击行为判别方法,该方法以无监督学习的方式自动学习信标节点的特征,然后结合反向传播神经网络实现对三种攻击行为的判别。

2 相关模型

2.1 无线网络模型与假设

(1)网络模型。本文认为无线传感器网络部署后位于二维平面上,并用有向图G(V,E)表示,其中V表示传感器节点(包括基站BS),E表示相邻传感器节点之间的边。V由普通节点和信标节点组成,且随机分布在感知区域中,信标节点表示为B1,B2……BM。普通节点表示为U1,U2……UT。假设M个信标节点中存在k个信标节点被攻击,恶意节点可以单独或成对发起各种攻击。

(2)攻击流程。首先位置已知的信标节点将自己的坐标广播到普通节点,普通节点接收到信标节点发送的位置信息后将该数据传输至BS,最终BS进行数据分析和特征提取,识别出各种针对信标节点的攻击。

(3)相关假设。1)由于基站的能量、软硬件资源充足,可支撑复杂的安全保障程序来确保其自身的安全,因此假设基站无法被攻击者入侵,即基站是可信的,攻击识别算法在基站端运行;2)假设网络中所有节点都具备唯一的ID,以便基站能够准确区分出数据来源;3)假设节点间距离可根据信号强度(RSSI)和测距模型计算得到。

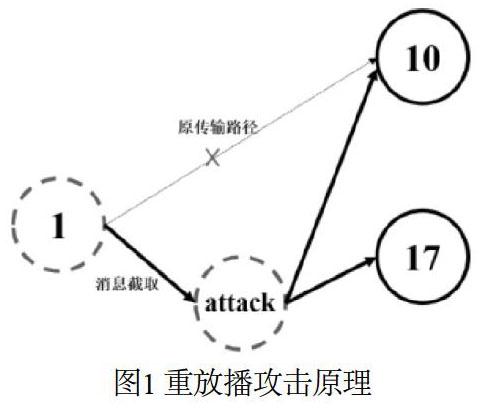

2.2 重放攻击模型

重放攻击是一种常见的攻击方式,攻击者可监听源节点发出的数据帧,然后存储在节点ROM中,同时将数据的原传输路径阻塞,最后攻击者重复向其他节点发送其截取的数据帧,而此时发送的数据帧已经过时,不具备时效性。如图1所示,信标节点1原本向普通节点10发送它的位置信息,此时存在一个攻击者Attack,截取了发送的位置信息,然后存储在它的ROM中,并阻塞节点1-10的传输路径,然后Attack连续且重复的向普通节点10和17发送存储ROM中的数据,如图1所示。

2.3 干扰攻击模型

干扰攻击是指通过一定的手段,使得原来无线传输的信号受到某种程度的干扰。由于WSN中节点是根据信号强度RSSI进行测距定位的(见第2.1小节相关假设),如果信号被干扰,则导致测距结果不准确,最终普通节点根据信号强度计算得到的位置也是不准确的。干扰攻击原理如图2所示,在未被干扰攻击时,信标节点1向普通节点10发送信标帧,正常情况下该数据帧沿视距路径到达节点10。而此时攻击者在两个节点的中间放置了一块障碍物或者攻击者发出同频干扰信号,导致信号无法沿视距路径传播或信号无故加强、衰弱,使得节点10获得的信号强度无法真实反映节点间距离,这种攻击会使得节点10无法根据信标节点计算出真实的位置,如图2所示。

2.4 女巫攻击模型

女巫攻击是一种欺骗性较高的攻击方式,攻击者伪装成多个身份通过发送大量的虚假信息从而获得对网络的控制。这些信息可能是不存在的信标节点的位置或者不真实的信号强度值。如图3所示,攻击者Attack可伪装成网络中已经存在的信標节点1和2向普通节点10发送误导信息,甚至伪装成网络中不存在的信标节点n,如图3所示。

3 攻击特征选取与预处理

由于本文要区分出三种攻击行为,但每种攻击行为对应的表现是不同的,也反应出他们的攻击特征是不同的,因此很难用简单的单个变量来表示攻击类型,因此捕获一些相关性较强的、有用的特征,在不降低其判别准确性的前提下获得更好的数据集至关重要。

3.1 特征选取

从上述攻击模型的描述中可以发现,攻击的主要原理是向普通节点提供错误的位置信息或RSSI值,因此可以选择两种具有代表性的特征来分析和揭示攻击的影响。

选择的第一个特征是在信标节点未遭受攻击和遭受攻击情况下,普通节点获得的RSSI差值的绝对值,该特征用于确定信标节点的RSSI值在被攻击后受影响的程度,如公式(1)所示。

公式(1)为未受攻击时普通节点获得的RSSI值,为信标节点遭受攻击后,普通节点获取的RSSI值,i表示信标节点编号且1≤i≤M,j表示普通节点编号且1≤j≤N。针对不同类型的攻击 的值是不同的。

选择的第二个特征是信标节点在遭受攻击和未遭受攻击情况下与普通节点通讯的位置差异。可用于分析信标节点位置更改情况或受到攻击的程度,如公式(2)所示。

公式(2)中表示信标节点未受攻击情况下的坐标,表示信标节点遭受攻击后的坐标。

另外,由于WSN由大量节点组成,它属于复杂的网络结构,考虑到信标节点遭受某些攻击后,网络拓扑结构会发生变化,那么信标节点的度Di和聚类系数Ci也会相应的发生变化。这意味着网络拓扑结构的变化可以提供更多的特征,以揭示攻击对分类的影响。

节点度数Di表示信标节点的边数,在有向网络的情况下,需要区分节点的入度IDi(表示入站邻居的数量)与出度ODi(即出站邻居的数量)。而聚类系数量化信标节点与邻居节点之间的亲密程度。因此这些拓扑信息可以有效地反应信标节点是否遭受攻击以及被攻击的程度,各特征如公式(3、4)所示。

公式(3、4)中dij和dji分别表示信标节点的传入和传出的连接数,信标节点在未遭受攻击和遭受攻击后的入度差值如公式(5)所示,出度差值,如公式(6)所示。

公式(5)中表示信标节点被攻击后的入度,表示信标节点被攻击后的出度。

信标节点的聚类系数Ci可通过其邻居节点之间的链接比例除以它们之间可能存在的链接数量得出的[10]。在有向图中,信标节点的邻居之间存在qi×(qi-1)个链接(qi是信标节点的邻居节点数量)。因此,在有向图中,聚类系数Ci计算如公式(7)所示。当信标节点遭受攻击和未遭受攻击后,信标节点的聚类系数也会发生改变,聚类系数之间的差值,如公式(8)所示。

公式(7)中ei表示连接到信标节点i的普通节点数量,qi表示信标节点i所有邻居节点的数量。

公式(8)中表示信标节点遭受攻击后的聚类系数。

将上述的各类特征合并为一维的张量如公式(9)所示,公式中N表示普通节点的数量,如果普通节点j与信标节点i之间的距离超出最大通讯距离,则的值为0,该特征向量的总长度为4×N+5。

3.2 特征归一化

为了使选取的特征对攻击分类作用统一,需要将特征张量Xi中每个特征值进行归一化处理,考虑到深度学习的特征学习阶段输出层中的概率值,本文利用线性缩放技术将特征值缩放到[0,1],归一化函数,如公式(10)所示。

将Xi中的特征值输入到公式(10)中完成对特征值的归一化处理,处理后信标节点i对应的一维张量特征为,至此,完成了信标节点在正常情况和遭受攻击情况下的特征选择和处理。

4 攻击类型识别

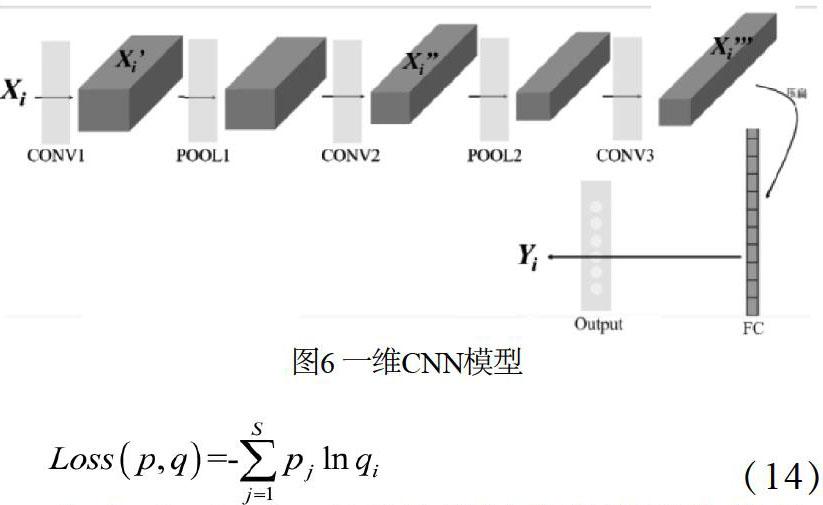

本文利用CNN模型对一维的信标节点特征张量进行处理和分类[11~13]。CNN模型的卷积层在提取数据特征方面具有较好的性能。本文利用移动卷积方法实现对一维信标特征张量的特征提取,如图4所示,图中原始特征Xi经过卷积核卷积后得到更深层次的特征Xi,卷积后的特征fijk由原始特征Fi、Fj、Fk三个原始特征值与卷积核运算得到,模型中卷积操作,如公式(11)所示。

公式(11)中N表示普通节点的数量,AF为卷积层激活函数,目前常用的激活函数为ReLU,如公式(12)所示,但该激活函数存在一个缺陷,当x≤0时,激活函数的值一直为0,即神经元可能不可逆地退出训练阶段,该缺陷不利于模型识别精度的提高。针对该问题,本文对激活函数ReLU进行改进,改进的函数称为IReLU,该函数在x≤0时引入一个较大的负斜率a来解决ReLU存在的问题,如公式(13)所示,IReLU的曲线如图5所示。最终在模型中以IReLU作为激活函数。

利用CNN模型进行攻击类型识别的整体结构如图6所示,该模型包括输入层、卷积层、池化层、全连接层和输出层。其中,输入层大小为4×N+5,N表示普通节点数量;卷积层Conv1、Conv2、Conv3的卷积核都为1×3。池化层Pool1和Pool2的池化核大小为5×5,池化核的主要作用是对特征进行降维,减少模型计算量;全连接层FC将模型多个通道的特征融合为一个一维的特征,最后利用Softmax激活函数判断该攻击的类别Yi,假设节点的安全状态为未遭受攻击、重放攻击、干扰攻击和女巫攻击四种,则这四种状态分别用0、1、2、3表示,那么Yi∈{0,1,2,3}。模型训练时采用交叉熵损失函数来度量训练的精度,如公式(14)所示。

公式(14)中p表示该信标节点真实的状态,q表示模型预测的节点状态,S表示类目的数量,本文分为四个节点状态,因此这里S=4。

5 实验分析

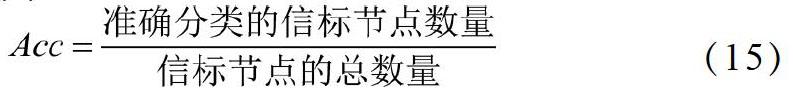

为了验证所提出多攻击判别方法的准确性和效率,在不同条件下进行的大量实验分析。实验的软件环境为Matlab仿真平台,硬件环境为i7处理器、8G内存的PC。在一个500m×500m的正方形区域中随机部署700个节点,其中200个为信標节点,500个为普通节点。在200个信标节点中有60个节点遭受了本文叙述中的三种攻击,每种攻击对应20个信标节点。按上述步骤重复进行1000次,收集训练数据集和测试数据集,其中训练数据集包含12000条信标节点被攻击的数据和3000条信标节点正常的数据。测试数据集包含5000条数据,包括信标节点的三类攻击和正常状态数据。实验中公式(15)方法衡量攻击判别算法的准确率。

5.1 恶意比例对攻击判别的影响

实验中共部署了700个传感器节点,其中信标节点的数量为200个。分析信标节点中若干个节点遭受恶意攻击后,对算法识别率的影响,实验假设被恶意攻击的信标节点数量分别为10/15/20/25/30个时,算法对三种攻击行为的识别率,结果如图7所示。从图中看出识别率相对低的是干扰攻击,识别率最高的是女巫攻击。当信标节点被恶意攻击的数量增加时,算法对攻击类型的识别率有时提高,有时又降低,因此攻击识别率与被攻击的信标节点数量没有明显的关联。因为本文在特征选择阶段充分考虑了三种攻击行为的特征,虽然恶意节点数量增加,改变了网络拓扑结构等信息,但识别模型仍然能够根据特征识别出攻击的类型,且该实验中对三种攻击行为的平均识别率达到了93.9%。

5.2 激活函数对模型判别准确率的影响

实验中共部署700个传感器节点,其中信标节点数量为200个,100个被攻击者恶意攻击,其中被重播攻击的信标节点数量为38个,干扰攻击的信标节点数量为36个,女巫攻击的信标节点数量为26个。实验验证基于ReLU激活函数和IReLU激活函数的识别模型对攻击识别率的影响,对比结果如图8所示,图中表示两种模型对三类攻击行为的平均识别率,该结果图的横坐标表示模型训练的迭代次数,纵坐标表示模型的平均识别率。

首先当模型训练的迭代次数逐渐增加时,两种激活函数对应的深度学习模型识别都会快速升高,当迭代次数达到一定值以后,识别率提高的速度变缓慢,这表明两种激活函数都可以使识别模型快速收敛。从细节上看,当迭代次数超过1000次以后,使用IReLU激活函数的模型在识别率上稍高于使用ReLU激活函数的模型,因为IReLU激活函数当输入值小于等于0时,引入一个较大的负斜率,使得神经元无法不可逆地退出训练阶段,从而使得模型收敛的速度更快,且不会陷入局部收敛问题。

5.3 不同分类方法对模型判别率的影响

本文的研究通过选取能够真实反映不同攻击行为的特征组成特征张量,然后将特征张量输入到深度学习模型中完成对三类攻击行为和正常行为的分类。由于CNN在特征提取方面具有较好的性能,理论上能够取得更高的精度。本实验将改进的CNN模型和SVM分类器[14]、贝叶斯网络[15]、BP神经网络[16]进行对比,验证基于本文选择的特征,不同模型对三类攻击行为和未遭受攻击的识别率。实验条件与5.2小节相同,结果如表1所示。

從对比结果可以看出对信标节点4种状态识别率最低的是SVM分类器,其次是贝叶斯网络,而本文方法的识别率最高,对四种状态的平均识别率达到了94.23%。主要原因就在于本文提出的模型利用卷积技术来提取特征,而其他三类方法对特征提取的处理比较简单,因此分类过程中较多的干扰因素会影响分类结果。

5.4 对定位精度的影响

本文前面章节已经详细介绍了信标节点遭受攻击后,对其他节点的定位存在较大的影响。实验验证信标节点存在不同程度的攻击对普通节点定位精度的影响程度,实验中部署700个传感器节点,其中250个为信标节点。以干扰攻击为研究对象,验证信标节点遭受干扰攻击后节点的定位情况。在定位过程中,如果识别算法判断某个信标节点被干扰攻击,则排除该信标节点,而选择其他节点对普通节点进行定位,采用基于信号强度测距的三边定位方法。实验结果如图9所示,横坐标表示信标节点遭受干扰攻击的数量,纵坐标表示普通节点的平均定位精度。

实验结果表明随着信标节点被干扰攻击的数量增加,采用攻击识别方法排除遭受攻击的信标节点和未排除遭受攻击的信标节点两种情况的定位误差都会提高,其中未排除恶意节点的情况,其定位误差升高较快,因为恶意信标节点参与了定位,其信号强度RSSI值欺骗了普通节点,导致普通节点的位置相差较远。而排除了恶意信标的情况,使得普通节点定位时能够准确地分辨该信标节点提供的信息是否可靠,最终使得定位误差相对较小,但有信标节点被攻击,导致可用于定位的信标数量减少,使得信标在定位区域中更稀疏,从而导致定位误差略有增加。

6 结束语

在基于位置服务的无线传感器网络中,节点的坐标信息是至关重要的,可以通过GPS技术或节点定位算法获得。由于信标节点遭受攻击而导致节点位置计算出错,对WSN来说是毁灭性的。针对该原因,本文提出了一种基于一维卷积神经网络的WSN多攻击行为判别方法,该方法从网络中选择若干特征组成一维特征张量,然后利用改进的CNN模型对特征进一步处理并完成节点4种状态的分类,最后通过实验验证了该方法的相关性能。后续工作希望丰富模型的识别功能,使模型能够判别更多的攻击类型。

基金项目:

国家自然科学基金通用联合基金项目(项目编号:U1836203)。

参考文献

[1] Kumar R, Tripathi S, Agrawal R. An Analysis and Comparison of Security Protocols on Wireless Sensor Networks (WSN)[M]//Design Frameworks for Wireless Networks. Springer, Singapore, 2020: 3-21.

[2] Aborujilah A, Nassr R M, Al-Hadhrami T, et al. Security Assessment Model to Analysis DOS Attacks in WSN[C]//International Conference of Reliable Information and Communication Technology. Springer, Cham, 2019: 789-800.

[3] Tharakan L A, Dhanasekaran R, Suresh A. Data Security in WSN-Based Internet of Things Architecture Using LDS Algorithm: WSN Architecture With Energy-Efficient Communication[M]//Edge Computing and Computational Intelligence Paradigms for the IoT. IGI Global, 2019: 170-195.

[4] Anastasov J A, Cvetkovi? A M, Milovi? D M, et al. On physical layer security in WSN over GK fading channels during intercept events[J]. Telecommunication Systems, 2019: 1-8.

[5] Mandal S, Sushil R. Security Enhancement Approach in WSN to Recovering from Various Wormhole-Based DDoS Attacks[M]//Innovations in Soft Computing and Information Technology. Springer, Singapore, 2019: 179-190.

[6] Hegde N, Kulkarni L. An Optimal Cryptographic Approach for Addressing Security Breaches to Build Resilient WSN[M]//Information and Communication Technology for Intelligent Systems. Springer, Singapore, 2019: 21-27.

[7] Premakumar M N, Ramesh S. A Novel Security Scheme of Temporal-Key Based Encryption Policy in Sensor Applications[C]//International Conference on Computer Networks and Inventive Communication Technologies. Springer, Cham, 2019: 152-161.

[8] Khan T, Singh K. Resource management based secure trust model for WSN[J]. Journal of Discrete Mathematical Sciences and Cryptography, 2019, 22(8): 1453-1462.

[9] Wang S Z, Li Y, Cheng W. Distributed classification of localization attacks in sensor networks using exchange-based feature extraction and classifier[J]. Journal of Sensors, 2016, 2016.

[10] Brust M R, Turgut D, Ribeiro C H C, et al. Is the clustering coefficient a measure for fault tolerance in wireless sensor networks[C]//2012 IEEE International Conference on Communications (ICC). IEEE, 2012: 183-187.

[11] Xiong F, Xiao Y, Cao Z, et al. Good practices on building effective CNN baseline model for person re-identification[C]//Tenth International Conference on Graphics and Image Processing (ICGIP 2018). International Society for Optics and Photonics, 2019, 11069: 110690I.

[12] Zhang K, Zuo W, Chen Y, et al. Beyond a gaussian denoiser: Residual learning of deep cnn for image denoising[J]. IEEE Transactions on Image Processing, 2017, 26(7): 3142-3155.

[13] Wu X, He R, Sun Z, et al. A light cnn for deep face representation with noisy labels[J]. IEEE Transactions on Information Forensics and Security, 2018, 13(11): 2884-2896.

[14] Manavalan B, Shin T H, Lee G. PVP-SVM: sequence-based prediction of phage virion proteins using a support vector machine[J]. Frontiers in microbiology, 2018, 9: 476.

[15] Barua S, Gao X, Pasman H, et al. Bayesian network based dynamic operational risk assessment[J]. Journal of Loss Prevention in the Process Industries, 2016, 41: 399-410.

[16] Cui K, Jing X. Research on prediction model of geotechnical parameters based on BP neural network[J]. Neural Computing and Applications, 2019, 31(12): 8205-8215.

作者簡介:

苗春雨(1978-),男,汉族,吉林四平人,浙江工业大学,博士,副教授;主要研究方向和关注领域:网络安全防护体系、物联网安全,实战型才培养模式。

李晖(1968-),男,汉族,河南灵宝人,西安电子科技大学,博士,西安电子科技大学,教授;主要研究方向和关注领域:密码信息安全、信息论与编码理论。

葛凯强(1992-),男,汉族,浙江诸暨人,浙江工业大学,硕士;主要研究方向和关注领域:物联网安全、物联网安全教育。

吴鸣旦(1981-),男,汉族,浙江杭州人,浙江大学,本科,杭州安恒信息技术股份有限公司,高级工程师;主要研究方向和关注领域:网络安全、信息技术产品安全可控。

范渊(1975-),男,汉族,浙江金华人,美国加州州立大学,硕士,杭州安恒信息技术股份有限公司,正高级工程师;主要研究方向和关注领域:在线应用安全、数据库安全和审计。