外包数据库机密性保护方法研究

(陕西青年职业学院,陕西西安,710068)

外包数据库机密性保护方法研究

高春燕

(陕西青年职业学院,陕西西安,710068)

外包数据库作为现代商业新兴的商业运作模式,正在受到越来越多的企业和组织的欢迎。而如何保障外包数据库的机密性,成为当前云计算应用研究的重点。本文基于现有的外包数据库安全性中的PMD、Hweehw查询验证的不足,提出了一种动态的数据库查询验证技术,从而节省了外包数据库的成本,并提高了验证速度。

外包数据库;机密性;保护方法;动态数据验证

1 外包数据库概述

1.1外包数据库

所谓的外包数据库是由美国加州大学的学者在2002年首次提出的。而所谓的外包数据库,是指企业、组织或者是个人将原本的数据库业务外包给专业的外包数据库服务器运行,而外包数据库服务商则向数据拥有者提供远程数据库的创建、更新、存储以及相关数据库的维护升级。而通过这样的方式,其主要具有以下的优势:

1)通过外包数据库,可有效的实现对数据库的专业的管理,并实现对社会相关资源的共享和优化,从而进一步的降低企业、组织或者是个人的运营成本,并可向客户提供更高的专业技术服务水平;

2)外包数据包,使得用户可享受到更宽的带宽,从而更好的提高网络响应速度;

3)外包数据库拥有者可将数据外包给多个不同的服务器提供商,从而可有效的预防因原来的单点服务器故障导致网络故障等问题,以此提高系统运行的可靠性。

1.2系统架构

外包数据库模型架构主要包括三个不同的实体,如数据的所有者、数据服务提供商和用户。在该模型当中,所有者将数据上传到外部的服务器中,而数据服务上代替数据拥有者向广大的用户提供服务。而按照现行的外包数据库的服务规则,可以将其分为三种不同模型。

1)统一客户端型

所谓的统一客户端型是指拥有者和用户被看做同一个实体,一个单一的客户端创建、查询、更新数据。而该类型中即是数据的拥有者,也是该数据库的用户。

图1 统一客户端模型

2)多查询用户模式

所谓的多查询的用户模式,是指数据的拥有者作为一个独立的实体,但是其用户可以是多个不同的试题。该数据库类型则一般包括数据拥有者和一般的查询用户,并且数据的拥有者可以对相关的数据进行删除、增添和修改等,而一般的用户则只有查询访问的功能;

3)多主模式

所谓的多主模式则表示数据库拥有者和查询用户都为多个不同的试题,而这种模式其主要的区别在于其拥有者分布于不同的客户端。

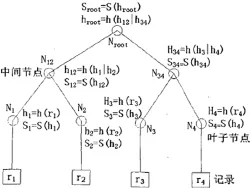

2 MHT树查询验证技术

所谓的MHT树其基本的形式为一棵二叉树,树上的叶子作为每个结点,指向不同的数据记录,并通过hash值将其保存下来,中间结点为两个结点串联后通过计算的hash值。而最后数据的拥有者则利用公钥签名和私钥对MHT树中的结点的hash值进行签名。其具体的结构则如图2所示。

1.3.3 护色剂护色效果正交试验。以上述单因素试验为基础,选取VC 添加量、D-异抗坏血酸钠添加量、L-半胱氨酸添加量为因素,以感官评价为指标进行配方正交优化试验设计,编制因素水平表(表2)。

图2 MHT树结构

通过上述的图我们可以看出,当数据库的查询要满足q的记录的集合为Rq={r1,r2,r3}的查询条件时,数据库只需要向用户发送r4=Rq和VO={h4,,Sroot},从而用户即可验证结果是否正确即可。

而通过上述的步骤验证,我们可以发现MHT查询验证存在的以下的问题:

首先其验证过程比较复杂。在通过MHT树查询验证时候,必须根据其根节点才能验证其数据的正确与否,而为了验证数据的准确新,客户则必须对其中的不同的中间节点当中的hash值进行计算,以此降低验证的速度。

其次,通过对其进行的验证分析,我们同时可以得出其安全性比较低。而起安全性的是其过度的以来其树中的根节点,并且很容易出现单点故障的问题。而一旦在数据的运行中,其根节点当中的签名被篡改,用户就根本无法验证出数据查询的正确性以及完整性。

最后则是通过该查询验证技术不能快速的对被篡改记录的位置进行定位。若错误被篡改,用户只能知道出现错误,但不知道错误记录的具体的位置。而一旦数据被破坏,则其必须进行服务器重构。

3 对MHT树查询验证技术的改进

原来的树查询是所有的中间结点都必须保存计算的hash值,同时也必须对该节点hash值的签名。因此,我们对其做一定的改进,其具体的改进图如图3所示。

其改进后的验证过程如下:

(2)计算出包含所有的Rq的最小子树,并设其根节点为Nroot‘。

(3)计算VO的值。该过程的具体的计算步骤为首先将上述步骤(2)中的Nroot‘值保存到VO当中,然后将Nroot‘到左右边界的所有的结点的hash值保存到VO当中。

(4)验证。通过由下到上迭代的方式对子树进行构造,并求出其中每个节点的hash值。最后通过hash值和Nroot‘签名验证记录的正确性。

4 对改进算法的优化

上述的算法,我们可以看出,对该方法是对每个不同的节点进行hash值计算,并对包括中间节点在内的所有的节点进行签名。而对其优化的基本的思路是只对其中间节点进行签名,因此,可有效的节约存储和构建的时间,并以此降低用户的通信的成本。

其具体的优化步骤为:

(1)首先对数据进行排序,并根据每组a个对其叶子节点进行分组;

(2)根据每组的个数对每组进行MHT树构造,并只给这些树的根节点进行签名;

(3)以此类推,对每组a的i层子树进行分组,并值对每层的i+1层签名,直至最后一棵树。

(4)直至a=4时,则停止。

5 外包数据库机密性研究方向

随着外包数据库的应用越来越广泛,对数据库的安全性的研究也越来越多。因此,未来的数据库机密性将出现以下几点的趋势:首先是安全机制和操作系统、网络等进一步的融合。因为,在互联网安全中,操作系统、网络和数据库作为最常用的,因此,必须加强对三者之间的融合,如现阶段的网络安全入侵检测技术等;其次是数据库水印技术将逐步加强。这主要是因为我们现在的所有的机密性都是从加密角度出发,而水印技术则是从非加密的角度出发。

图3 改进后的MHT树查询

[1] Narasimha M,Tsudik G.Authentication of Outsourced DatabasesUsing Signature Aggregation and Chaining. In:International Con-ference on Database Systems for Advanced Applications(DAS-FAA 2006),Apr.2006

[2] 罗军舟,金嘉晖,宋爱波,东方.云计算:体系架构与关键技术[J].通信学报,2011,32(7): 3-21.

The protection method of outsourced database.

Gao Chunyan

(Shaanxi youth Shaanxi Career Academy,Xi'an,710068)

The outsourced database as a modern business and emerging business models,is being more and more enterprises and organizations are welcome.And how to protect the confidentiality of outsourced database, has become the focus of research and application of cloud computing current. In this paper,the outsourced database security in the existing PMD,Hweehw query authentication based on the shortcomings,put forward a dynamic database query authentication technology,which saves the cost of outsourced database,and improve the verification speed.

Outsourcing database;confidentiality;protection method;dynamic data validation