网络编码混淆方法研究进展

吴振强,廖雪宁,周异辉

(陕西师范大学 计算机科学学院,陕西 西安 710119)

近年来,计算机网络在规模上呈现惊人的扩张趋势,网络的接入方式和角色定位都出现了一系列创新与改革,网络体系结构也从TCP/IP模式向以信息为中心的模式进行转换.然而,不管网络交互模式发生怎样的变化,解决安全与用户隐私保护问题依然是网络研究的重中之重.比利时鲁汶大学的一项民意检测结果表明,用户在使用网络时最大的担忧是自身的隐私信息遭到泄露[1].由于网络中的攻击方式多种多样,防不胜防,有些攻击者甚至可以在用户毫无察觉的情况下窃取用户的隐私信息,从而导致隐私泄露事件频繁发生,如Google眼镜事件,携程旅行网的信用卡信息泄露事件,以及2013年6月发生在美国的斯诺登事件等,均显示了隐私保护的重要性.然而,在所有的网络攻击方式中,被动窃听攻击是对网络安全和隐私保护危害最大的攻击方式之一.美国棱镜计划就是通过信息窃听等方式对用户的隐私信息进行窃取.网络中的APT(Advanced Persistent Threat)攻击能够通过长时间窃听得到有用信息进行网络攻击.被动窃听中的流量分析攻击可以对窃听数据包的内容相关性、数据包大小相关性和到达时间相关性等进行分析,从而得到与通信双方位置和身份有关的信息.

传统密码学方法虽然可以对通信过程中的消息内容进行保护,却不能隐藏通信双方的位置信息以及通信的模式.流量分析攻击者不仅能够通过分析窃听到的数据包,从而得到与通信实体隐私有关的信息,还可以对网络中通过节点的流量进行监听,从而确定某些特殊节点的位置.对于某个在网络中接收或发送大量信息的节点来说,攻击者仅通过节点的流量大小就可以判断该节点是否足够活跃.这种方法一旦使用在军事攻击上,则指挥所的位置可能会暴露.另外,传统匿名是基于密钥基础设施的,且部分方案需要通信双方有共同信任的第三方参与,尤其是许多方案是针对静态网络拓扑结构的,这些前提条件都无法适应移动通信的场景需求.尤其是随着目前移动互联网、云计算等新型应用模式的发展,信息的交互方式已从传统的端到端通信转变为云计算中心或某个大型门户网站的数据中心进行交互的方式,所有的用户实质都是与数据中心进行交互,如Facebook、Twitter、微博、QQ等.在这种交互方式下,传统的隐私保护方法遇到了新的问题.

网络编码的提出改变了传统匿名通信的思路.随机网络编码更是让网络编码从理论走向了实际应用,它不仅适用于有线网络,还适用于拓扑结构动态变化的无线网络.网络编码本身具有混淆的特性,在没有密钥机制参与的情况下,只通过简单的编码组合就能够自然地对消息内容进行隐藏.因此,利用网络编码就可以在无密码或者轻量级密码的条件下实现通信过程中消息内容的保密性.另外,一般线性网络编码方法中要求数据包大小相同,中间节点对于接收到的数据包要先缓存,然后再进行编码、转发.因此,网络编码在防止流量分析攻击方面有很大的应用空间.对于APT攻击和其他被动攻击方法,网络编码可以通过多路径的方式对信息进行分散传输,则攻击者通过收集和分析窃听到的消息来得到与用户隐私相关数据的难度增大.

网络编码不仅能够抵御流量分析攻击和APT攻击,而且在提升网络吞吐量,均衡负载,降低系统能耗和增强网络安全性、匿名性以及可靠性方面有很广阔的应用前景.在抗险救灾等需要快速组网的场景中,网络编码可以使网络保持良好的鲁棒性,增强网络的抗毁能力和恢复能力.

1 网络编码的技术原理

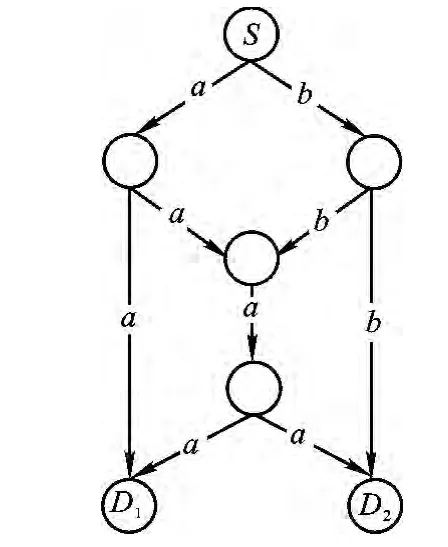

文献[2]首次提出了网络编码的概念,其核心思想是融合编码与路由的概念,参与网络通信的节点(路由器)不仅具备传统的存储转发功能,而且能够对接收到的消息进行处理,然后再转发出去,目标节点通过解码能够恢复得到源节点发送的信息;它具有“混合魔力”[3],不需要加密过程就可以完成对消息内容的隐藏.最初,网络编码的提出是用来提高组播网络的吞吐量.图1和图2是著名的“蝶形网络”,假设链路的容量为1,源节点S要将a、b两个消息发送给目的节点D1和D2.若采用传统的存储转发技术,如图1所示,a、b沿着不同的道路发往目的节点,两个目的节点可以分别直接获得数据a和b.然而,要使得两个目的节点获得a和b两个消息,由于链路容量为1,在中间的共享链路上就需要一个单位的排队时间,然后才能将a或b发送给目的节点.因此,网络的吞吐量为每单位时间1.5bits.

图1 传统存储转发Fig.1 Traditional store-and-forward

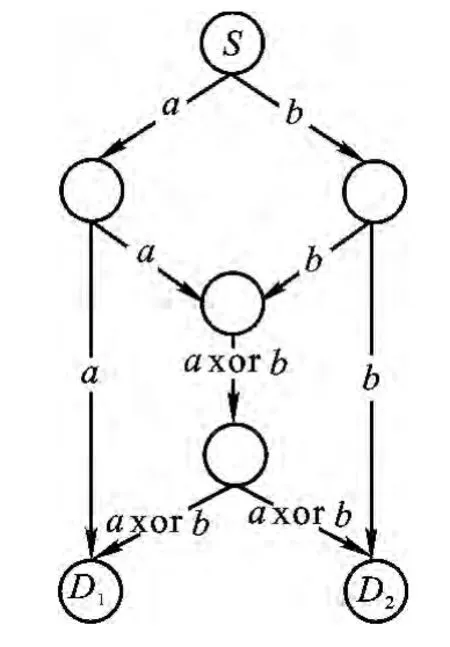

图2 网络编码Fig.2 Network coding

若采用网络编码方式,如图2所示.在中间的共享链路上,中间节点可以对a和b进行编码运算,然后将运算后的结果发送出去.目的节点D1根据接收到的消息a和axorb就能够得到a和b两个消息,目的节点D2可以根据接收到的消息b和axorb同样得到a和b两个消息.由于在共享链路上a和b两个消息的传输不需要排队等候时间,因此每个节点均可以在单位时间内收到2bits的信息.相较于图1的传统存储转发技术,可以看出网络编码能够提高网络的吞吐量.

由于其特殊的性质和潜能,许多研究人员在网络编码的分类、编码矩阵的构造算法、优化和应用等方面进行了大量研究.

(1)网络编码的分类.根据编码方式可分为线性网络编码[4]和非线性网络编码;按照编码系数选取方式可分为确定网络编码和随机网络编码[5];根据分代方式可分为代内(Intra-session)网络编码和代间(Inter-session)网络编码[6].采用分代技术的主要原因是:1)传统高斯消元法的译码时间复杂度随着原始数据分块的增大呈立方级增大;2)能成功解码出原始消息的前提是收到可用编码数据包的个数要大于等于每一代中消息的个数.若原始数据分块太小,个数太多,则同样会增加译码时间,不能满足视频等实时传输的需求.采用分代技术可以将原始数据分块控制在一个合适的范围内,从而减小译码时间.除了以上几种分类方法,网络编码还可以分为多级网络编码[7-8]和部分网络编码[9]等.其中,多级网络编码的目的是为节点提供一定程度的编/解码优先级,部分网络编码则旨在解决中间节点缓存数据的超时过期问题.

(2)网络编码构造算法.网络编码构造算法主要有三种:多项式时间算法[10]、指数时间算法[11]和贪心算法[4],且相较于指数时间算法和贪心算法,多项式时间算法的复杂度较低,因此它的应用比较广泛.

(3)网络编码优化.在网络编码优化的研究中考虑的几个主要因素包括编码矩阵的构造和有限域大小等.文献[12]提出了一种简单网络的最小代价编码方案,文献[13]提出了一种基于信息流分解的网络优化模型.

(4)网络编码应用.首个实用的网络编码方案是在文献[14]中提出的.方案中局部编码向量(Local Encoding Vector)由中间节点在本地生成,且与编码数据包一同发送给目的节点.信宿节点接收到编码数据包后,通过解码获得源节点发送的消息内容,从而增强了信息传输过程的安全性.另外,网络编码在无线自组织网络[15]、无线传感器网络[16]和无线网状网[17]中也有较好的应用.

2 传统匿名通信技术

最早的匿名通信技术是在文献[19]中提出的.核心思想是通过多个混淆器对数据进行转发来实现匿名通信.但是,由于非对称加密机制的采用,且节点对于接收到的数据包要等待一段时间才进行转发,因此能够有效阻止流量分析攻击.系统中每个数据包发送的时间增加,因而会导致通信时延的增加.

在Mix技术之后,多种匿名通信技术相继出现.常见有:洋葱路由(Onion Routing)、第二代洋葱路由(Tor)、DC-Net、Crowds、MorphMix、Tarzan和Anonymizer.这些技术涉及的思想主要有:广播、代理、洋葱路由和包混淆等.

洋葱路由[20]采用公钥加密和嵌套机制的思想.节点的下一跳地址被封装在加密结构中,且路径上的任意节点通过解密仅可获知自己的下一跳地址.它可以抵御窃听和流量分析攻击,且能够满足实时性的要求.但是,由于洋葱路由基于密钥基础设施,因此系统具有较高的复杂性.另外,公钥加密的计算代价较大会导致通信时延增加.

第二代洋葱路由[21]主要是为了减小洋葱路由中的加密代价,信源与路径上各节点的密钥协商借助Deffie-Hellman协议来完成,并在密钥协商的同时完成建路信息的发送.但系统的密钥管理开销会很高,因此通信时延和计算复杂度也较高.

DC-Net[22]采用广播的思想,系统的每次运行中,通信参与者都向系统中的每个成员广播一个报文,接收者对接收到的报文进行解码运算就可以得到广播消息的内容.该系统在时延和通信量方面不会带来额外的开销,但是无法实现接收者匿名,且无法抵御DoS攻击.

Crowds[23]是一个针对对等网络的匿名通信系统.系统采用下一跳路由的方式,数据传输路径上的每个节点均掌握接收方的信息.建路的过程中无需密钥的参与,中间节点以一定的概率来决定转发给下一跳节点还是发送给接收者.但由于参与通信的节点均掌握目的节点的信息,因此系统不能保证目的节点的匿名性.

Tarzan[24]也是针对对等网络的匿名通信系统.系统中的所有节点均可以承担发送和转发消息的角色.另外,由于系统中的每个数据包都会被打上记号,因此也可以防止重放攻击和DoS攻击,但是系统的复杂度相对较高.

MorphMix[25]与洋葱路由的思想相同,它是针对对等网络设计的.系统中的任何节点进出系统的选择没有限制,且系统不采用覆盖流的方法,网络带宽和负载较低,缺点是无法防止DoS攻击.

Anonymizer[26]旨在实现用户访问 Web时的匿名性.系统基于代理的思想,在客户端和服务器之间加入一个代理服务器.用户需要访问网络时先将请求发送给Anonymizer,Anonymizer将报文中与用户有关的地址信息等从浏览器请求中去掉,然后再将其发送给Web服务器.这样,Web服务器只能看到代理服务器的地址而看不到用户的真实地址.但该系统的缺点是过分依赖于代理服务器,若代理服务器遭到攻击,则信息的安全性将不能保证.

在传统的匿名通信方法中,应用层主要是以内容保护为主,主要采用加密、内容混淆或伪名等方法,属于静态保护,如Anonymizer.传输层主要通过链路加密的方法保护收发双方的身份信息,且加密方法给攻击者提供了稳、准、狠的攻击效果.网络层主要是通过逐层的链路加密,使得攻击者只能推知消息的前驱和后继节点,而无法再了解其他节点的信息.这种方法可以有效地保护消息的内容,还可以保护消息的信源和信宿节点,例如洋葱路由和第二代洋葱路由技术,但该种方案只适合静态拓扑结构的网络.另外,加密混淆机制要求所有节点在同一个集合中,且基于密钥基础设施的方案效率低下,在保密链路的建立期间需要逐级协商密钥,时延较大,无法适合动态的移动网络.

3 网络编码匿名通信方法

网络编码为缺乏动态基础设施的移动互联网和数据中心网络等的匿名通信需求提供了新的思路.利用网络编码实现匿名通信的目标是:1)发送方和接收方身份的匿名性;2)数据传输路径的匿名性.为达到以上两个目标,在利用网络编码实现匿名通信的研究中,除了从路由协议考虑对数据传输路径信息进行保护外,还要对全局编码向量之间的线性关系进行保护.这是由于在网络编码方法的使用过程中,每个编码后的数据包均与一个GEV(Global Encoding Vector)相关联.这些编码向量来自于生成该编码消息的编码系数.若给定编码方式,则中间节点的GEVs之间的对应关系可能会泄露数据传输路径的信息.因此,网络编码混淆主要是从匿名路由协议的设计和全局编码向量之间的隐藏这两个层面来实现匿名通信.

3.1 匿名路由协议设计方法分析

基于网络编码来实现匿名通信的研究中,匿名路由协议设计采用的方法主要有:数据加密、多路径和信息分片.

要对数据传输的路径信息进行保护,一个解决方案是使用密码学的方法,直接对所要保护的信息进行加密.这一方法在传统匿名通信的研究中被普遍采用,如第2节的洋葱路由、第二代洋葱路由和MorphMix等.然而,这些协议的复杂度都相对较高.为了降低匿名路由协议的复杂性,提出了多路径和信息分片[15-16]的概念,从而避免了加密体制的限制,高效地实现数据传输路径的匿名.

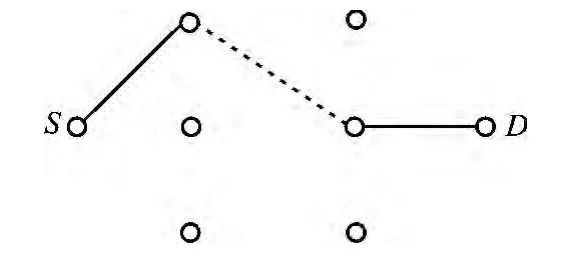

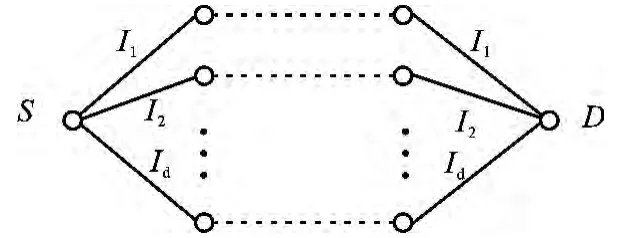

多路径是指在通信的过程中信息会沿着不同的路径传输到目的节点,而不是只沿一条路径,如图3和图4所示.信息分片是指在数据传输之前先对其进行分组,然后将分组后的消息发送出去,如图4所示.假设原始消息为I,发送消息之前,源节点S先将I分成d组:I1、I2、…、Id,然后再将这d组消息沿着不同的路径发送出去.

图3 单一路径传输模式Fig.3 One-path transmission mode

图4 多路径传输模式Fig.4 Multi-path transmission mode

基于多路径和信息分片的方法,再结合网络编码的思想,提出了多种匿名通信的方案[27-30].笔者的团队在2011年提出了一种基于网络编码的匿名通信模型[27].该模型通过网络编码、数据分片以及多路径方法的采用来改变信息的表现形式并隐藏数据包之间的关联关系,从而提高匿名通信的抗攻击能力.由于网络编码模型不采用密钥机制,因此可以以较低的复杂性实现数据传输的匿名性.

同样的目的,Katti等人提出了一种无PKI的匿名路由协议[28-29].该方案结合数据分片和源路由的方式,在信息传输之前节点首先对路由信息和密钥信息进行分片,然后将其沿着不同的路径发送给所有中间节点.方案的主要思想是,假设源节点S要发送给节点X的信息为m,可逆矩阵A=(A1,A2,…,Ad).消息传输之前,S先将m分成d组:m1、m2、…、md,设矩阵M=(m1,m2,…,md),然后对M做变换I*=MA,变换后的消息为I*=(I*1,I*2,…,I*d).接着,S将变换后的消息连同变换矩阵的信息沿着不同的路径发送给节点X,如图5所示.

图5 数据传输过程Fig.5 Process of data transmission

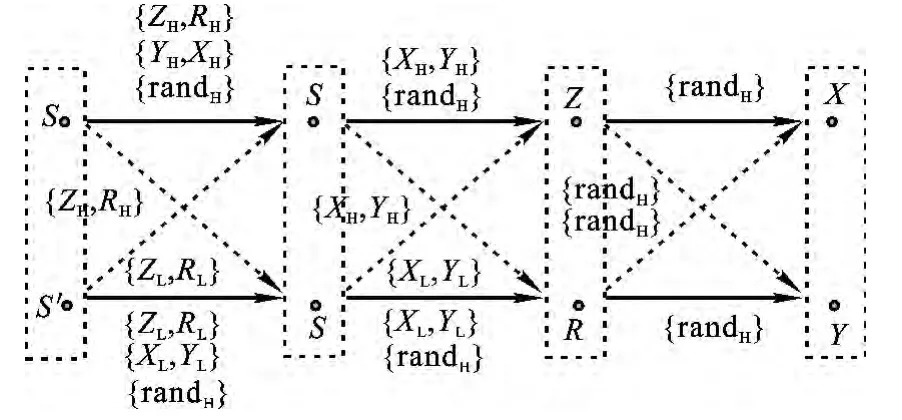

在此思想的基础上,匿名路径的建立过程如图6所示[28-29].其中,XH、XL、YH、YL、ZH、ZL、RH、RL分别表示节点X、Y、Z两部分路由信息片.randH为随机系数.源节点S将路由信息传输给下一跳节点之前,首先对X、Y、Z的路由信息分片,分片后的信息分别为XH、XL、YH、YL、ZH、ZL、RH、RL.然后,S利用随机系数对分片后的信息进行编码,最后将编码后的路由信息{ZH,RH}{YH,XH}{randH}等连同随机系数一起沿着不同的路径发送给下一跳节点.下一跳节点收到消息并进行解码后,再将消息沿着不同的路径发送给自己下一跳节点,直到消息到达目的节点为止.这样,路径上的每一个节点仅知道自己上一跳和下一跳节点的信息,而不知道其他节点的信息,从而保证路径信息的匿名性.

图6 匿名路径建立过程Fig.6 Process of establishing the anonymous path

然而,在Katti等人的方案中,消息只在源节点进行编码,中间节点只进行存储和转发.若中间线路上存在合谋攻击,且恶意节点根据自己的信息能够还原出随机系数rand,则数据传输的路径信息会遭到泄露.因此,方案的抗合谋攻击能力比较弱.

文献[30]对Katti等人的方案做了进一步研究,提出了一种基于多路径网络编码的匿名通信机制.该机制中同样采用信息分片和多路径的方法.但与Katti等人方案不同的是,传输路径上的所有节点都对收到的信息进行再次编码.由于所有的中间节点都会参与编码,因此相较于Katti等人的方案,文献[30]的方案中恶意节点想要获得所有的编码系数从而恢复出编码矩阵的难度增大,且随着路径上节点的增多,恶意节点获得编码矩阵的难度也随之增大.因此,该方案能够提供更高的抗合谋攻击能力.

除了各自的优点以外,以上所有方案有一个共同的缺点,即均针对单信源-单信宿的网络,源节点和目的节点的匿名性无法很好地保证.虽然方案中采取了一定的措施(寻找代理节点),但是信源节点的下一跳节点或信宿节点的上一跳节点如果是恶意节点,则无法保证信源节点和信宿节点的匿名性.

3.2 全局编码向量隐藏技术

有了匿名路由协议,就可以保证数据传输路径的匿名性.然而,在利用网络编码实现匿名通信的过程中,GEVs之间的线性关系有时也会泄露数据传输的路径信息.这是由于数据传输过程中,每个编码后的数据包都与一个GEV相关联.若不对全局编码向量的内容做任何保护,则攻击者就可以根据某一节点的GEVs之间是否存在关联关系推断出数据的传输路径信息.因此,需要对全局编码向量的线性关系进行保护.目前,这一方面的研究所采用的主要方法有:加密函数和向量空间混淆.

在运用加密函数对全局编码向量之间的线性关系进行隐藏的研究中,具有代表性的是文献[31-33]等提出的策略.这类方案采用密码学的思想,通过数据加密对全局编码向量的内容进行保护.具体的方法是,通信之前首先在源节点和目的节点之间共享一个秘密密钥,然后利用同态加密函数对全局编码向量进行加密.基于同态加密函数的性质如下:

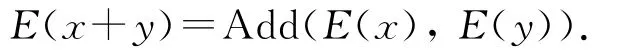

1)可加性.给定密文E(x)和E(y),存在可计算的有效算法 Add(a,b)使得

2)乘法性质.给定密文E(x)和一个标量t,存在可计算的有效算法 Mul(a,b),使得E(x·t)=Mul(E(x),t).中间节点对加密后的 GEVs可以直接进行再次编码,然后将其发送出去.目的节点收到编码数据后,可以通过秘密密钥对加密后的GEVs进行解密,直到获得足够多数量的GEVs,最后经过解密得到源节点发送的消息.这样,攻击者即使截获了数据传输路径上的所有数据包,在没有解密密钥的情况下,仍无法得到任何有用的信息.攻击者无法分析出GEVs之间的线性关系,则方案就能够满足匿名通信的要求,保证通信的匿名性.但是,由于方案是基于密钥基础设施的,因此仍需要可信第三方认证或密钥分发中心在数据传输之前分发秘密密钥.该方案复杂性较高,对于具有多个数据流的网络来说扩展性较差.

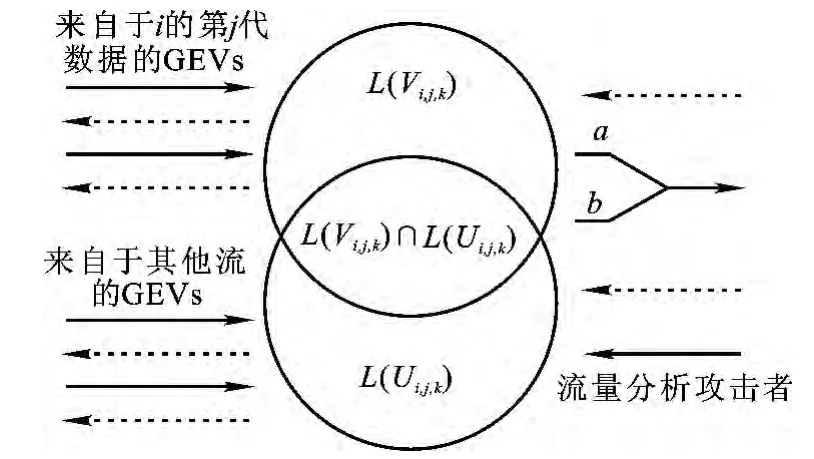

为了解决复杂性高的问题,Wang等人提出了一种抵御流量分析攻击的匿名通信策略[34](ALNCode).该方案引入了网络编码和向量空间[35](也称线性空间)的概念.主要思想是,在具有多个数据流的网络中,通过生成混淆全局编码向量来隐藏每个数据流上下游数据GEVs之间关联关系的目的.具体如图7所示,L(Vi,j,k)表示经过中间节点k的属于信息流i第j代的全局编码向量生成的向量空间,L(Ui,j,k)表示经过中间节点k的不属于信息流i第j代的全局编码向量生成的向量空间,则信息流i的第j代消息对应的下游全局编码向量可以由L(Vi,j,k)和L(Vi,j,k)∩L(Ui,j,k)中的全局 编码向 量生成,以这种方法生成的全局编码向量不仅与L(Vi,j,k)中的全局编码向量存在线性关系,还与L(Ui,j,k)中的全局编码向量有线性关系,从而达到隐藏全局编码向量关联关系的效果.

图7 ALNCode思想Fig.7 Key idea of ALNCode

在L(Vi,j,k)∩L(Ui,j,k)存在的情况下,方案能够很好地防止通信过程中的流量分析攻击,保证源节点、目的节点以及数据传输路径信息的匿名性,达到匿名通信的目的.但是,方案的有效性分析中只给出了一个有效性的下界.

为了能够更加准确地衡量方案的有效性,文献[36]对文献[35]的ALNCode方案做了进一步完善,对向量空间下的网络编码混淆方法做了进一步分析.首先,在掌握ALNCode核心思想的基础上,结合组合数学的相关理论给出了ALNCode有效性的确切表达式,从而避免了下界带来的不准确性;其次,对有效性分析进行了仿真,根据仿真结果分析了相关因素对有效性的影响,并分析了产生这种影响的原因,给出了基于网络编码的匿名通信方案在工程实现上的建议;最后,在对方案有效性进行分析的过程中发现ALNCode有效性分析与实际存在一定的偏差,并给出了出现这种偏差的原因.

利用向量空间方法实现匿名通信的过程中无需使用密钥机制,因此具有较低的复杂度.该方法的缺点在于,它只针对具有多个单播数据流的网络,且通信过程中的数据流编号、代编号仍需要安全路由协议来保护.

3.3 其他网络编码匿名通信技术

除了上述研究方法外,网络编码匿名通信的研究还用到网络协作、超图等方法.Zhang等人试图采用网络协作的方法来实现隐私保护和匿名通信[37],从而解决传统匿名路由协议与网络编码协议之间的冲突问题.Wan等人结合超图的思想,设计了一种通过网络编码实现多跳无线网络中流量分析隐私保护的方案[38],从而提高网络的效率和隐私保护能力.

4 研究展望

虽然利用网络编码可以较好地实现匿名通信,然而网络编码的采用也引入了一些新的问题.利用网络编码实现匿名通信所面临的挑战和未来的研究重点集中在以下几个方面.

(1)通信时延和网络吞吐量的研究.首先,在利用网络编码实现匿名通信的过程中,对于接收到的数据包,中间节点先要进行缓存,等到达一定量的数据包之后才进行编码、转发,因此会增加空间复杂度.另外,在中间节点进行的编/解码变换带来的计算复杂度大于传统存储转发的计算复杂度.无论是编解码还是缓存,都将增大通信时延,不能满足实时应用的要求.其次,若传输过程中某些信息丢失,则目的节点可能因为收到的数据包不足而不能成功解码,从而增大解码时延,同时也降低了有效信息的传输效率.因此,如何减小通信时延是今后利用网络编码实现匿名通信研究中的一个基本问题.最后,对于给定的网络,网络编码混淆思想的网络到底有多大的增益,其中的吞吐量分析对于准确地衡量网络编码混淆的优劣也具有重要的意义.

(2)安全性研究.由于网络编码中的节点具有编/解码的功能,这种功能也带来了新的问题.网络中的恶意节点会在通信过程中发起攻击,如污染攻击.在利用网络编码实现匿名通信的过程中,接收端进行消息还原时必须得到正确的编码消息和对应的编码向量.若消息遭受污染攻击,则部分数据的污染将会导致接收端解码失败,出现无法获得原始数据或者得到的消息与原始数据不一致的情况.在传统网络中,攻击者污染一个包,只会使该数据包不可用.但是网络编码环境中,一个污染包将会导致大量的数据包不可用.传统预防污染攻击的主要方式是数字签名,即对正常的数据包进行标记.由于任何污染数据包的行为都会对签名造成破坏,因此信宿通过检验数字签名的完整性就能够检查出数据包是否被污染.然而,网络编码的特性使得数字签名方法的效力受到削弱.虽然数字签名能够对每个数据包进行标记,但是网络编码会融合所有的数据包,这使得信宿在完全解码前无法对收到的每个数据包进行检验.因此,安全性研究是匿名通信系统设计的关键问题之一.

(3)可靠性研究.网络编码通常对网络中的错误(如信道噪声、网络拥塞、恶意攻击等)十分敏感,极易导致信宿节点译码失败.网络纠错[39]的概念就是针对此问题提出的,它起源于传统纠错码,且已经发展成为一个重要的研究方向[40-41].然而,如何设计一个适合网络编码环境的纠错方案仍是一个亟待解决的问题.

[1]Claessens J,Diaz C,Goemans C,et al.Revocable anonymous access to the Internet[J].Internet Research,2003,13(4):242-258.

[2]Shuo-Yen R,Raymond W,Cai Ning.Linear network coding[J].IEEE Transactions on Information Theory,2003,49(2):371-381.

[3]Wu Yunnan,Li Baochun.Network coding:the magic of mixing[J].Proceedings of IEEE,2010:643-644.

[4]Shuo-Yen R,Raymond W.Linear network coding[J].IEEE Transactions on Information Theory,2003,49(2):371-381.

[5]Ho T,Medard M,Koetter R.A random Linear Network Coding Approach to Muticast[J].IEEE Transactions on Information Theory,2006,52(10):4413-4430.

[6]Halloush M,Radha H.Network coding with multi-generation mixing:Analysis and applications for video communication[C]∥IEEE.IEEE International Conference on Communications.Beijing:IEEE,2008:198-202.

[7]Nguyen K,Nguyen T,Cheung S C.Video streaming with network coding[J].Journal of Signal Processing Systems,2010,59(3):319-333.

[8]Nguyen K,Nguyen T,Cheung S.Peer-to-peer streaming with hierarchical network coding[C]∥IEEE.International Conference on Multimedia and Expo.Beijing:IEEE,2007:396-399.

[9]Wang Dan,Zhang Qian,Liu Jiangchuan.Practical net-work coding:theory and application for continuous sensor data collection[C]∥IEEE.IEEE International Workshop on Quality of Service.New Haven:IEEE,2006:93-101.

[10]Sanders P,Egner S,Tolhuizen L.Polynomial time algorithms for network information flow[C]∥ACM.Proceedings of the 15th Annual ACM Symposium on Parallel Algorithms and Architectures.New York:ACM,2003:286-294.

[11]Koeter R,Medard M.An algebraic approach to network coding[J].IEEE/ACM Transactions on Networking,2003,11(5):782-795.

[12]Chou P A,Wu Yunnan,Jain K.Practical network coding[C]∥Allerton Conference.Proceedings of the Annual Allerton Conference on Communication Control and Computing.Washington:The Department of Electrical Engeneering,2003,41(1):40-49.

[13]Fragouli C,Soljamin E.Information flow decomposition for network coding[J].IEEE Transactions on Information Theory,2006,52(3):829-848.

[14]Jaggi S,Chou P A,Jain K.Low complexity algebraic network codes[C]∥IEEE.Proceedings of ISIT.Yokohama:IEEE,2003:368.

[15]Wu Y,Sun-Yuan K.Reduced-complexity network coding for multicasting over ad hoc networks[C]∥IEEE.IEEE International Conference on Acoustics,Speech,and Signal Processing (IEEE Cat.No.05CH37625),Philadelphia:IEEE,2005:501-504.

[16]Deb S,Effros M,Ho T.Network coding for wireless applications:a brief tutorial[C]∥IWWAN.Proceedings of IWWAN.London:IWWAN,2005.

[17]Al Hamra A,Barakat C,Turletti T.Network coding for wireless mesh networks:A case study[C]∥IEEE Computer Society.Proceedings of the 2006International Symposium on World of Wireless,Mobile and Multimedia Networks.Washington:IEEE Computer Society,2006:103-114.

[18]Pfitzmann A,Kohntopp M.Anonymity unobservability and pseudo-anonymity:aproposal for terminology[C]∥Federrath H.Design Issues in Anonymity and Observability.Berlin:Springer,2009:1-9.

[19]Chaum D.Untraceable electronic mail,return addresses,and digital pseudonyms[J].Communications of the ACM,1981,4(2):84-88.

[20]Goldschlag D,Reed M,Syverson P.Onion routing for anonymous and private Internet connections[J].Communications of the ACM,1999,42(2):39-41.

[21]Dingledine R,Mathewson N,Syverson P.Tor:The second generation onion router[C]//Matt Blaze.Proceedings of the 13th USENIX Security Symp.San Deigo:USENIX,2004:303-320.

[22]Chaum D.The dining cryptographers problem:Unconditional sender and recipient untraceability[J].Journal of Cryptology,1988,1(1):65-75.

[23]Reiter M K,Rubin A D.Crowds:Anonymity for web transactions[J].ACM Transactions on Information and System Security(TISSEC),1998,1(1):66-92.

[24]Freedman M J,Morris R.Tarzan:A peer-to-peer anonymizing network layer[C]∥ACM.Proceedings of the 9th ACM Conference on Computer and Communications Security.Washington:ACM,2002:193-206.

[25]Remhard M,Plattner B.Introducing MorphMix:Peerto-Peer based anonymous internet usage with collusion detection[C]∥ACM.Proceedings of the Workshop on Privacy in the Electronic Society.New York:ACM,2002:91-102.

[26]The anonymizer[EB/OL].[2014-09-15].http://www.freeproxy.ru/en/free_proxy/-cgi-proxy.htm.

[27]吴振强,马亚蕾.编码混淆:种新型匿名通信模型[J].武汉大学学报:理学版,2010,57(5):401-407.

[28]Katti S,Katabi D,Puchala.Slicing the onion:Anonymous routing without PKI[C]∥ACM.The 4th ACM Workshop on Hot Topics in Networks.College Park:ACM,2005.

[29]Katti S,Cohen,Katabi D.Information Slicing:Anonymous Using Unreliable Overlays[C]∥USENIX.The 4th USENIX Symposium on Networked System Design and Implementation.San Deigo:USENIX,2007:43-56.

[30]段桂华,王伟平,王建新,等.一种基于多路径网络编码的匿名 通 信机 制 [J].软 件 学 报,2010,9(21):2338-2351.

[31]Fan Yanfei,Jiang Yixin,Zhu Haojin,et al.An efficient Privacy Preserving scheme against traffic analysis attacks in network coding[C]∥IEEE.Proceedings of IEEE INFOCOM.Rio de Janeiro:IEEE,2009:2213-2221.

[32]Fan Yanfei,Jiang Yixin,Zhu Haojin,et al.Network coding based privacy preservation against traffic analysis in multi-hop wireless networks[J].IEEE Transactions on Wireless Communications,2011,10(3):834-843.

[33]Zhang Peng,Jiang Yixin,Lin Chuang,et al.P-Coding:Secure network coding against eavesdropping attacks[C]∥IEEE.Proceedings of IEEE INFOCOM.San Diego:IEEE,2010:1-9.

[34]Wang Jin,Wu Chuang.Anonymous communication with network coding against traffic analysis attack[C]∥IEEE.IEEE INFOCOM.Shanghai:IEEE,2011:1008-1016.

[35]Wan Zhexian.Geometry of classical groups over finite fields[M].Beijing:Science Press,1993:1-4.

[36]廖雪宁,周异辉,吴振强.基于向量空间的网络编码匿名通信方案分析[EB/OL].[2014-09-15].http:∥icds.gzu.edu.cn/ccnis2014/#.

[37]Zhang Peng,Lin Chuang,Jiang Yixin,et al.Anoc:Anonymous network-coding-based communication with efficient cooperation[J].IEEE Journal on Selected Areas in Communications,2012,30(9):1738-1745.

[38]Wan Zhiguo,Xing Kai,Liu Yhunhao.Priv-Code:Preserving privacy against traffic analysis through network coding for multi-hop wireless networks[C]∥IEEE.IEEE INFOCOM.Beijing:IEEE,2012:73-81.

[39]Cai Ning,Yeung R W.Network coding and error correction[C]∥IEEE.IEEE Information on Theory Workshop.Beijing:IEEE,2002:119-122.

[40]Zhang Zhen.Theory and applications of network error correlation coding[J].Proceedings of the IEEE,2011,99(3):406-420.

[41]黄佳庆.网络编码理原理[M].北京:国防工业出版社,2012:157-158.