复杂信息系统风险评估框架与流程

毕东旭,林家骏

(华东理工大学信息科学与工程学院,上海200237)

1 概述

复杂信息系统(Complex Information System,CIS)是多个信息系统的组合系统,其缺乏统一的框架模型,在系统开发、风险管理上都因为结构的复杂性而存在较大的难度[1]。层次分析法(Analytic Hierarchy Process,AHP)由运筹学专家 Saaty提出[3],是信息系统风险评估方法中最为常用的,该方法的核心是将经验判断给予量化,提供定量信息依据。文献[4]介绍了模糊层次分析法,利用层次分析法的主观定性判断形成决策因素权重和模糊评价法中解决复杂关联关系的处理方法;文献[5]在信息网络的基础上设计了一种基于GB/T20984-2007《信息安全技术-信息安全风险评估规范》[6]的风险评估;文献[7]基于《信息系统安全保障评估框架》的安全保障评估,研究了CAE证据推理模型;文献[8]度量了信息系统的安全技术保障性,使用能力成熟度等级的形式,并定义了保障要素集。文献[9]对上述工作进行梳理与总结。本文采用企业架构(Enterprise Architecture,EA)对CIS的系统架构进行研究,并结合风险管理层次探讨基于EA的CIS风险模型。Zachman框架[2]是经典的企业体系结构框架,本文基于Zachman企业架构建立CIS风险评估框架,在风险管理和风险要素方面对CIS风险评估方法进行研究。

2 CIS风险评估框架

Zachman框架由John A.Zachman提出,是经典的企业体系结构框架[10]。Zachman框架是6行6列的二维关系矩阵。其中,行代表不同视角提出的观点,列代表系统的多种抽象描述。矩阵的元素表示观点和抽象描述的交叉[11]。

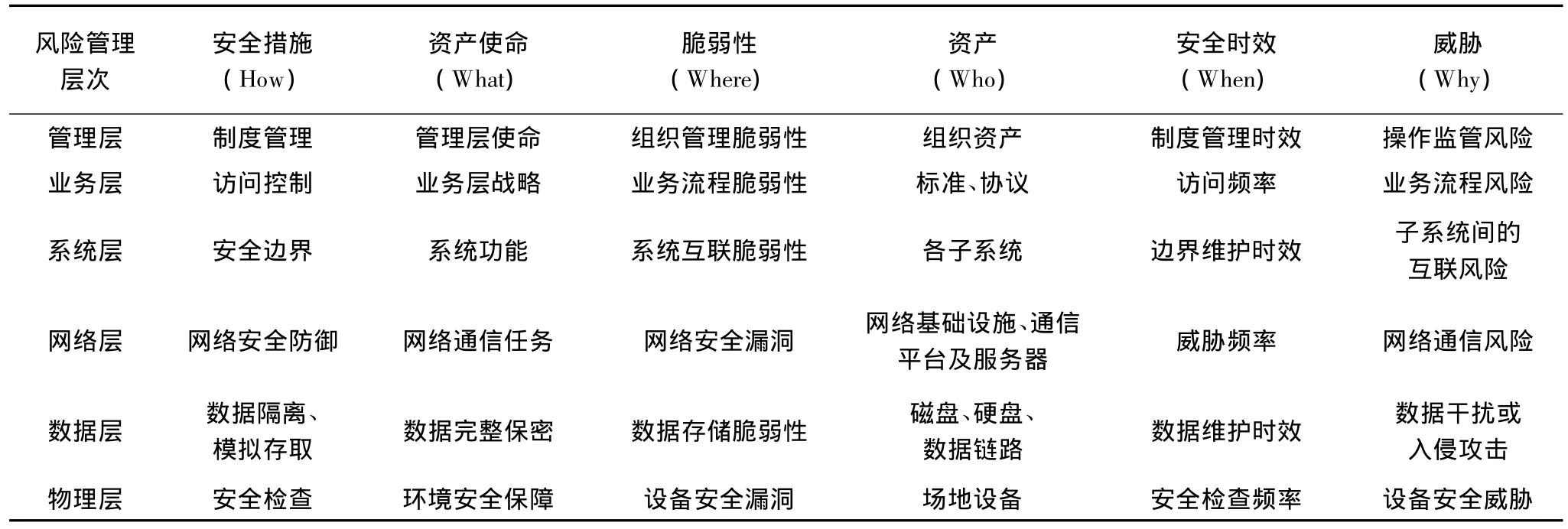

基于 Zachman框架,结合 GB/T20984-2007《信息安全技术-信息安全风险评估规范》,建立了CIS风险评估框架。该框架用6行6列的二维关系矩阵表示。行代表CIS的风险管理层次,列代表风险评估要素,矩阵的元素表示风险管理层次和风险评估要素的交叉。6个列包含了Zachman框架中的 5W1H,即分别表示:How,What,Where,Who,When,Why。6个行表示管理层、业务层、系统层、网络层、数据层和物理层。CIS风险评估框架如表1所示。

表1 CIS风险评估框架

3 CIS风险评估流程

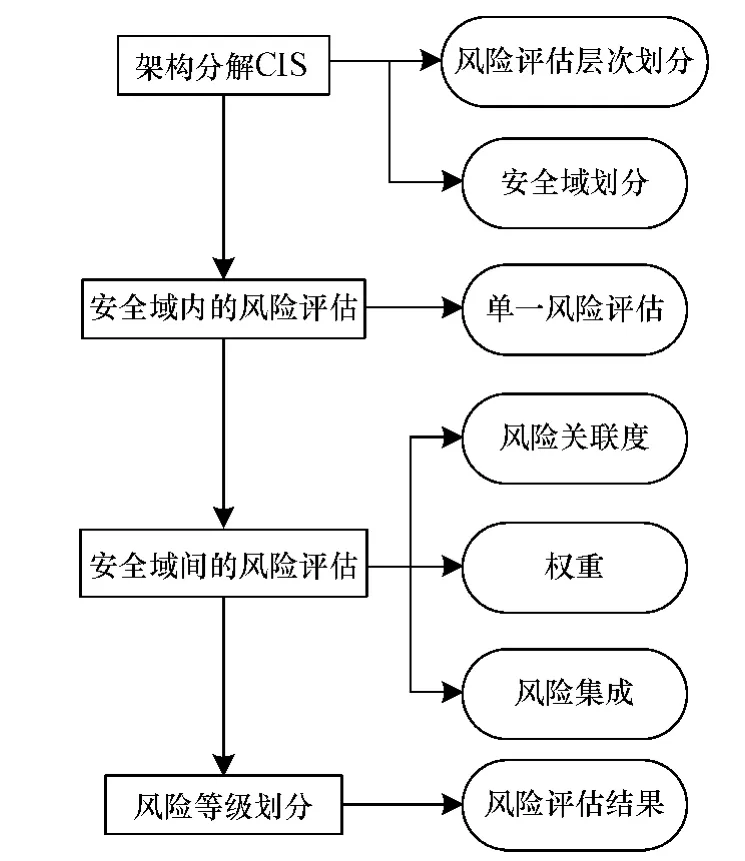

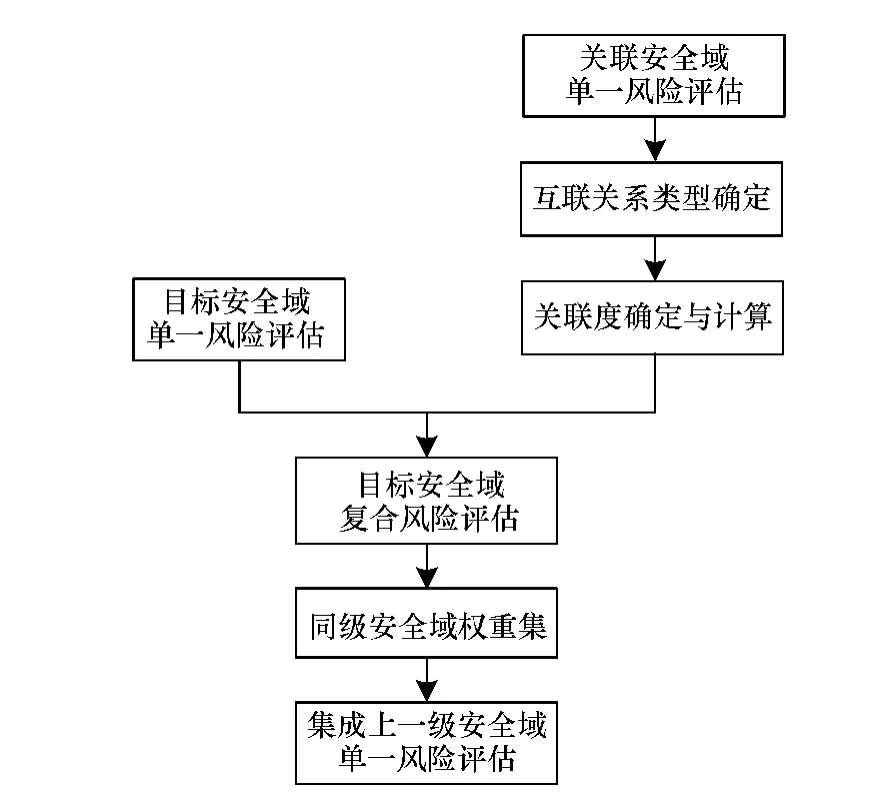

依据CIS风险评估框架与标准,建立了CIS风险评估流程,如图1所示。

图1 风险评估实施流程

对CIS进行风险评估,依据风险管理层次和安全域划分方法,以安全域为评估边界;安全域内依据5W1H 6个风险评估要素进行评估,安全域间对互联关系进行评估,通过风险计算得出CIS风险结果。

4 架构分解

4.1 CIS风险评估层次的划分

依据风险管理层次,将CIS分为管理层、业务层、系统层、网络层、数据层和物理层6个风险评估层次,风险评估层次的每一层都可以进行风险评估。每个层次依据文献[12]中安全域划分的方法和步骤划分为多个安全域,安全域的划分沿用了对非复杂信息系统的划分方法,但又考虑了安全域之间的关系,可细化地表示CIS中安全域间的关系以及风险的传递。通过架构的分解对安全域进行风险评估,简化了复杂度和不确定度。

4.2 安全域的划分

安全域是处于同一安全边界内的系统组成部分,既可以是逻辑的也可以是物理的,安全域为系统的描述提供了一种现实灵活的手段。

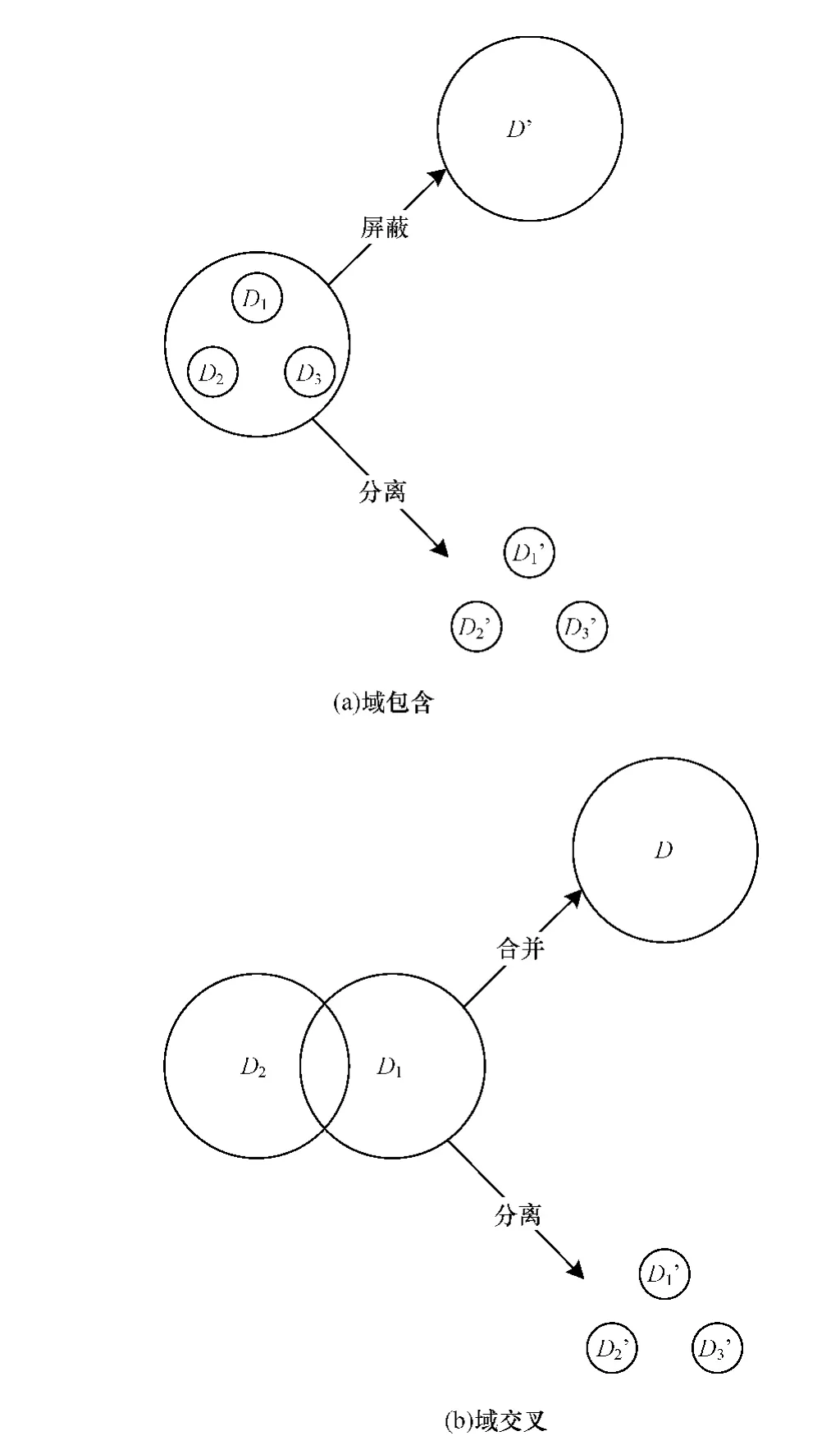

CIS中的安全域存在包含与交叉关系,如图2所示。CIS安全域的定义是一种相对关系,例如图2的安全域包含与交叉关系,使用分离、合并与屏蔽的方法,将CIS关联的安全域转换为新的互不交叉的安全域[13]。

图2 域间关系

下面分别对风险评估中的分离、合并与屏蔽定义了具体的含义。

(1)分离:对目标安全域中的子安全域分别进行单一风险评估;

(2)合并:确定有互联关系的安全域的表达方式,对其进行风险关联度的评估,得出目标安全域的复合风险评估结果;

(3)屏蔽:对进行完复合风险评估的各安全域进行系统权重的评估,根据风险评估结果与权重集成为更高层次的安全域。

安全域间的包含和交叉关系是从理论上将CIS安全域间关系的形式化表述,可更好地说明安全域间的关系以及风险的传递,便于风险计算的过程和CIS安全性的研究。

5 安全域内的风险评估

安全域内的风险评估依据CIS风险评估框架,对5W1H 6个风险评估要素进行评估。传统风险评估要素资产、威胁、脆弱性的评估与赋值依据GB/T 20984-2007《信息安全技术-信息安全风险评估规范》[6]具体实施,并增加了安全措施、安全时效和资产使命作为新的风险评估要素。

CIS安全域内风险评估要素为:安全措施有效性(S),安全措施时效性(E),资产识别赋值(A),资产使命赋值(M),威胁发生频率(T),脆弱性严重程度(V)。采用专家系统的方法,用量化评分代表模糊词语,即量化值评估结果[14]。

6 安全域间的风险评估

6.1 互联关系评估流程

对于一般信息系统风险评估,不需要考虑信息系统间的互联关系与风险传递,定义为单一风险评估,安全域内风险评估即为单一风险评估。CIS中安全域存在不同的互联关系,考虑互联关系风险要素的风险评估定义为复合风险评估。图3是以安全域表示包含单一风险评估与复合风险评估的互联关系评估流程。

图3 互联关系评估流程

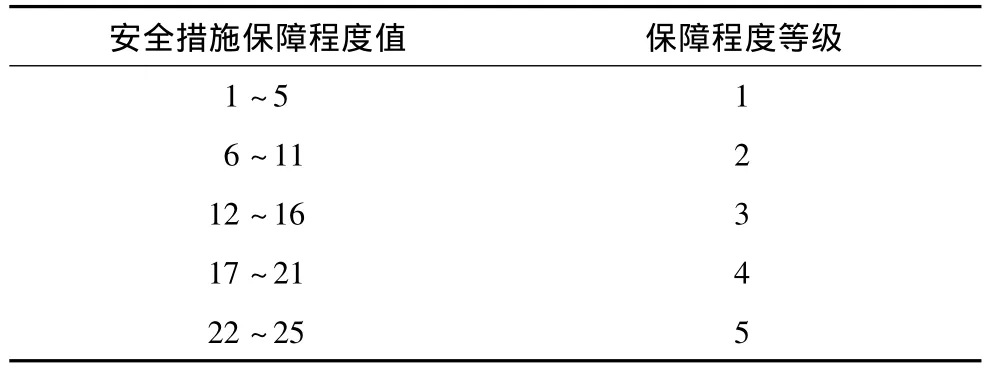

6.2 风险关联度的计算方法

文献[15]提出一种成员关联度计算方法,基于平均互信息量,该算法具有明确的理论背景且易于实现,平均互信息量是互信息量在联合概率空间中的统计平均值,随机变量X,Y的平均互信息公式为:

其中,X和Y的关联度与互信息成正比,CIS风险评估中用平均互信息表征各关联安全域与目标安全域的风险关联度。

6.3 权重的评估

采用层次分析法(AHP)来确定安全域的权重。AHP是将与决策总是有关的元素分解成目标、准则、方案等层次,在此基础之上进行定性和定量分析的决策方法;AHP将模糊量化通过定性指标的方法计算出层次单排序和总排序,确定各指标的权重;AHP由很多底层元素构成,该模型通过对目标风险的分层,得底层风险的权重,再通过对底层进行评估,得到最终的权重值[16]。

6.4 风险集成

确定安全域的关联度,结合安全域的单一风险评估结果,得到了目标安全域的复合风险评估结果。对完成复合风险评估的各安全域进行系统权重的评估,根据风险评估结果与权重集的综合作为更高层次安全域的风险评估。式(2)为风险集成公式:

7 风险等级划分

评估者根据相应的风险评估的计算方法,计算出CIS风险值。风险值是一个数字化的表征,可根据相关的风险评估规范对风险评估的结果进行等级化处理,即将风险值等级化。等级化的风险表征,可有利于CIS的管理者对CIS风险的控制与管理。CIS评估者可根据风险值的分布情况,设定风险值范围,增加相应风险等级的文字描述。

CIS风险评估是在GB/T 20984-2007《信息安全技术-信息安全风险评估规范》[6]信息系统风险评估流程的基础上,增加了安全域中关联关系的赋值与加权计算,该赋值可由测评专家确定或通过实际测试加以调整,并对风险要素和风险计算过程进行符合CIS特性的扩充。按此流程进行的风险评估方法、风险计算方法、得出的风险值以及风险等级划分符合该风险评估标准。

8 实例分析

为验证本文提出的CIS风险评估方法的有效性,本节将以横向分解的三层架构所组成的CIS为实例,进行风险评估。具体评估过程如下:

步骤1分别对6个风险评估层次内的安全域进行单一风险评估,以网络层为例说明。网络层一共有 5 个安全域,分别记为安全域 a,b,c,d,e。本例对安全域d进行单一风险评估,其他安全域同理。

通过专家系统对安全域内安全要素的评估,得出要素的风险值分别为:安全措施有效性S=2,安全措施时效性E=3,资产识别赋值A=4,资产使命赋值M=3,威胁发生频率 T=2,脆弱性严重程度V=1。

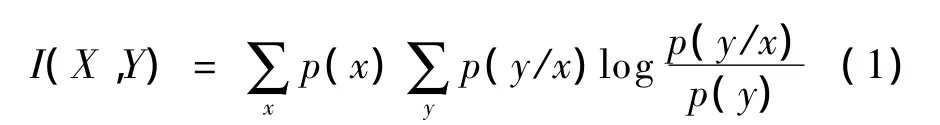

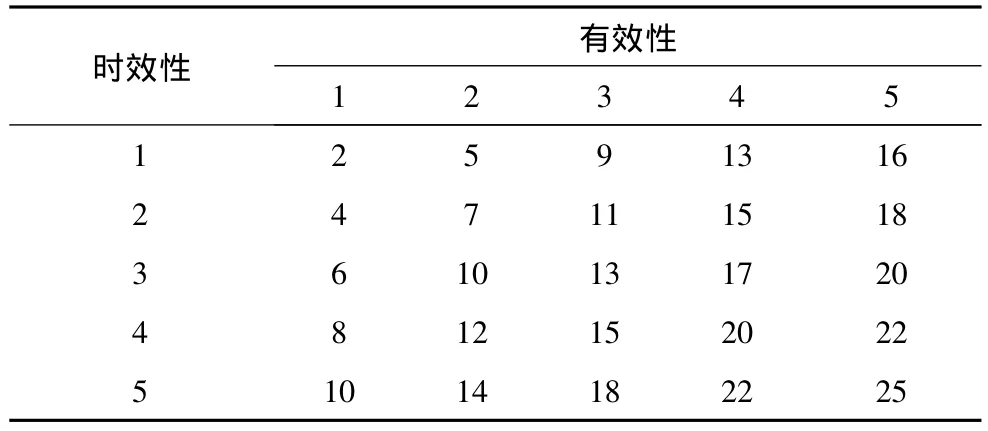

(1)计算安全措施保障程度(L)

安全措施有效性:S=2,安全措施时效性:E=3,构建安全措施保障矩阵,如表2所示。

表2 安全措施保障程度赋值

根据安全措施有效性和时效性赋值在矩阵中进行对照,确定安全措施保障程度值为10。

由于安全措施保障程度值将参与风险值的计算,为构建风险矩阵,对上述计算得到的安全措施保障程度进行等级划分,如表3所示,安全措施保障程度等级为2。

表3 安全措施保障程度等级划分

(2)计算资产价值(T)

资产识别赋值:A=4,资产使命赋值:M=3,构建资产价值矩阵,过程同理,此处略。得出资产价值等级为3。

(3)计算安全事件发生的可能性(U)

威胁发生频率:T=2,脆弱性严重程度:V=1,构建安全事件发生可能性矩阵,过程同理,此处略。得出安全事件发生可能性等级为1。

(4)计算安全域单一风险评估值

风险值计算采用相乘法,由安全措施保障程度等级、资产价值等级和安全事件发生可能性等级确定。安全措施保障程度等级为2;资产价值等级为3;安全事件发生可能性等级为1。安全域单一风险评估值为

同理,依照同样的步骤,对网络层的其他安全域进行单一风险评估,得到的网络层安全域风险值集合为[2.12,3.06,2.57,1.82,1.35]。

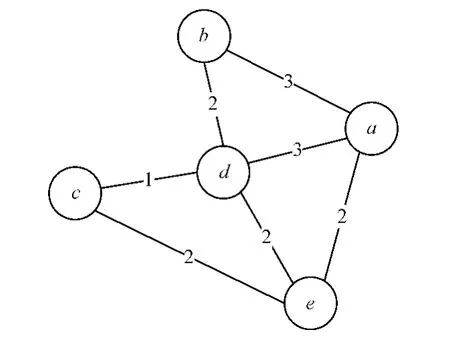

步骤2分别对6个风险评估层次内的安全域建立互联关系模型,用互联关系网示意图表示,并对风险关联度进行评估并计算,以网络层的安全域关系为例说明。

图4为网络层安全域间互联关系网示意图,顶点表示安全域,边的权值表示联系频度,联系频度由专家系统[15]评估得出。

图4 网络层安全域间互联关系网示意图

风险关联度计算方法采用Ad-Ch算法,用随机变量 ξ1,ξ2,ξ3,ξ4,ξ5来表示安全域 a,b,c,d,e。

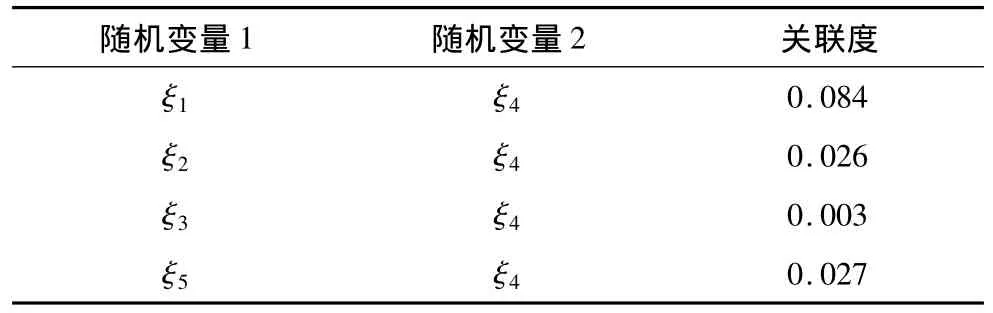

根据图4绘出事件表,即若两随机变量有关联,在表中分别记“1”,否则记“0”。根据事件表计算随机变量间的关联度。作为示例,这里选择安全域d作为中心成员,即目标安全域,其余安全域为关联安全域。计算得到 ξ1,ξ2,ξ3,ξ5与 ξ4的关联度如表4 所示。

表 4 ξ1,ξ2,ξ3,ξ5 与 ξ4 的关联度

通过步骤1,得到安全域的单一风险评估值集合为[2.12,3.06,2.57,1.82,1.35],其中目标安全域 d的单一风险评估值为1.82。经过关联度的计算后,目标安全域d的复合风险评估值为2.12。

其他安全域复合风险评估值利用同样的方式进行迭代运算,得到网络层安全域复合风险评估值集合为[2.43,4.02,2.74,2.12,1.89]。

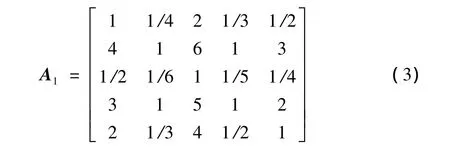

步骤3权重集评估。利用专家系统对CIS网络层安全域进行风险权重评估,评估值依据Saaty1~9级判断矩阵标准度[3]来评定,根据评估值构造判断矩阵。对网络层的安全域两两比较其相对重要性得出相对权值的比值,以此来构造网络层的判断矩阵,如式(3)所示:

通过列向量归一化、按行求和、权重向量归一化等过程,计算出此CIS网络层单一风险评估值为2.84。

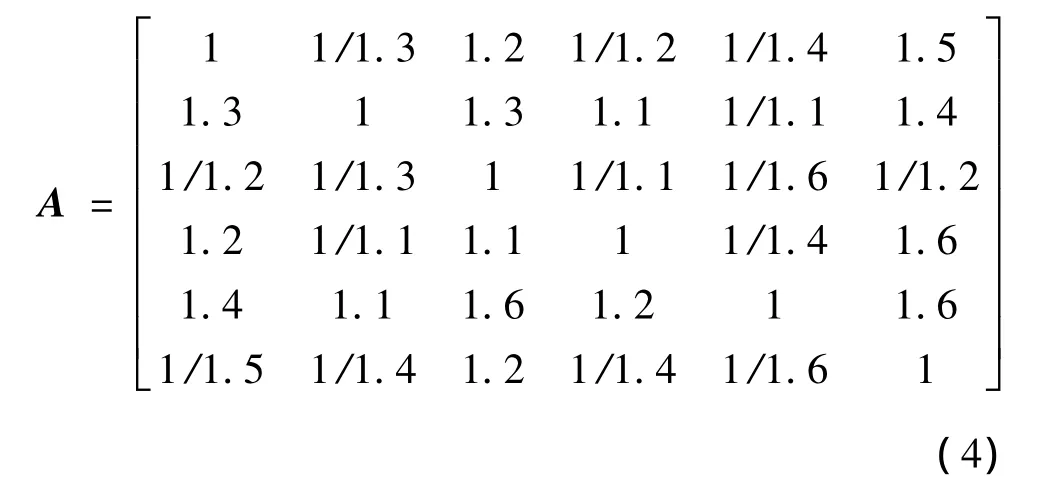

步骤4风险评估层次权重的评估与计算。通过前3个步骤,可以得到各风险评估层次的单一风险评估值。以某CIS为例,风险评估层次的单一风险评估值集合(以管理层、业务层、系统层、网络层、数据层和物理层顺序)为 RL=[1.37,3.09,2.25,2.84,2.01,3.48]。

构造CIS风险评估层次的判断矩阵,如式(4)所示:

通过列向量归一化、按行求和、权重向量归一化等过程,计算出此CIS单一风险评估值为2.48。

步骤5 风险等级判定。根据GB/T 20984-2007《信息安全技术-信息安全风险评估规范》[6]标准提供的风险等级划分方法,风险值2.48属于集合[2,3]的范畴,此CIS风险等级为中等,一旦发生会造成一定的经济、社会或生产经营影响,但影响面和影响程度不大。

9 结束语

本文在信息系统风险评估的基础上对复杂信息系统(CIS)风险评估进行研究。基于企业架构Zachman框架建立了CIS风险评估框架,该框架可克服CIS在结构上具有高复杂度和高不确定度带来的评估流程的不确定性。根据GB/T 20984-2007《信息安全技术-信息安全风险评估规范》[6]建立CIS风险评估流程,并对该流程进行验证,结果符合该风险评估标准。

[1] 吴晓平,付 钰.信息系统安全风险评估理论与方法[M].北京:科学出版社,2011.

[2] Zachman J A.A Framework for Information Systems Architecture[J].IBM Systems Journal,1999,38(2):454-470.

[3] Saaty T L.The Analytic Hierarchy Process:Planning,Priority Setting,Resource Allocation[M].New York,USA:McGraw-Hill,1980.

[4] Peng Xuning,Dai Feng.Information Systems Risk Evaluation Based on the AHP-fuzzy Algorithm[C]//Proceedings of International Conference on Networking and Digital Society.Washington D.C.,USA:IEEE Press,2009:178-180.

[5] Hou Zherui.Application of GB/T20984 in Electric Power Information Security Risk Assessment[C]//Proceedings of International Conference on Measuring Technology and Mechatronics Automation.Washington D.C.,USA:IEEE Press,2010:616-619.

[6] 国家质检总局.GB/T 20984-2007信息安全技术信息安全风险评估规范[S].2007.

[7] 王 雨,江常青,林家骏,等.基于《信息系统安全保障评估框架》的CAE证据推理评估模型[J].清华大学学报,2011,51(10):1240-1245.

[8] 安 伟,江常青,林家骏,等.基于GB/T 20274的信息系统安全技术保障评估及计算机实现[J].华东理工大学学报,2012,38(5):645-651.

[9] 吴世忠,江常青,林家骏.信息系统安全保障评估[M].上海:华东理工大学出版社,2014.

[10] 周建魁.SaaS应用构建方法的研究与实现[D].郑州:郑州大学,2011.

[11] 王元放.基于三大要素系统的上海城市管理信息系统基本框架研究[D].上海:上海交通大学,2009.

[12] 于慧龙,李 萍.大型信息系统安全域划分和等级保护[J].计算机安全,2006,(7):7-8.

[13] 李守鹏,孙红波.信息系统安全模型研究[J].电子学报,2003,31(10):1491-1495.

[14] 邓红莉,杨 韬,邵晨曦,等.一种对仿真可信度评估的智能专家系统[J].计算机仿真,2011,28(8):90-93.

[15] 徐诗恒,聂幼三,柳 波,等.网络成员关联度计算方法研究[J].计算机工程与应用,2009,45(12):138-140.

[16] 马海娟,高广阔.确定指标权重的统计方法比较[J].统计与咨询,2011,(6):30-31.