基于信任模糊评价的P2P访问控制模型

龚 翱,刘 浩

(湖南人文科技学院信息科学与工程系,湖南娄底417000)

基于信任模糊评价的P2P访问控制模型

龚 翱,刘 浩

(湖南人文科技学院信息科学与工程系,湖南娄底417000)

应用社会信任网络构建的基本原理,给出一种新的P2P访问控制模型。将P2P节点间的信任关系分为直接信任、信任知识和推荐信任3个方面,利用模糊理论对P2P节点进行信任评价,通过扩展多级安全机制实现访问控制,在P2P中的节点间进行交互时,主体节点根据目标节点的信任等级授予其不同的访问权限,以达到保护P2P网络安全的目标,引入加密与数字签名等安全机制,有效地抑制冒名、窃听和女巫攻击等一系列安全性攻击。在P2P网络中恶意节点比重变化的情况下,对引入该访问控制模型前后的情况进行对比实验,结果表明,引入模型后P2P网络中的节点交互成功率有较大提高。

P2P网络;模糊评价;访问控制;多级安全;授权;安全策略

1 概述

目前,随着P2P网络技术及其应用的快速发展, P2P网络技术极大地提高了Internet的资源共享利用率,得到了网络与通信领域研究者的广泛关注[1]。相关研究结果表明,P2P网络应用的通信流量在Internet通信总量中已经占到了非常大的比重[2-3]。P2P网络的分布式管理、自组织模式,一方面使P2P网络技术得到了广泛应用;另一方面使P2P网络的安全问题日益突出,并且严重影响了P2P网络应用的推广。访问控制是ISO网络安全体系标准(ISO7498-2)定义的五大安全服务之一[4]。有效的访问控制是保护网络资源、维护网络系统安全的重要手段之一,目前,自主访问控制(Discretionary Access Control,DAC)、强制访问控制(Mandatory Access Control,MAC)、基于角色的访问控制(Role-

based Access Control,RBAC)[5]和使用控制(Usage Control,UCON)模型[6]等访问控制模型得到了广泛得应用,也是该领域的研究热点。显然,对于P2P网络这样的分布式管理系统,传统的访问控制模型是不适用的。

针对P2P网络的特点,文献[7]给出在P2P网络资源共享中基于信誉-角色的访问控制模型,并研究了信誉的量化机制和信誉度的计算方法,但是它们都没有考虑到主观信任的模糊性等特点。结合角色访问控制和基于任务访问控制,加入环境约束条件。文献[8]提出一种精细粒度的动态访问控制模型,然而,该模型层次间关系描述不清,智能性不高。文献[9]对信任机制、信息的机密性和完整性及用户兴趣进行了综合研究,根据用户对资源感兴趣的程度并利用已有的访问控制策略思想,定义了一种的基于兴趣分类、信任和安全等级的P2P访问控制策略,但是该控制策略实现比较复杂,时间开销较大。

根据社会信任网络的构建原理,信任可表述为某一实体对另一个实体将要实施的特定行为的预测。一般来说,信任具有主观性、多样性、动态性和模糊性。在P2P网络,用户节点本质上代表人类的个体,两者具有极大的相似性[10]。自从1978年文献[11]首次提出模糊随机变量的概念后,模糊随机变量得到了国内外学者的普遍关注,文献[12-13]将模糊评价方法应用于系统安全状况的评价,并通过若干实例验证了该评价方法的有效性。在一定程度上,信任具有不确定性、模糊性,在决策时是需要确定的策略,因此,可以采用模糊方法来研究。

本文提出一种基于信任模糊评价的P2P访问控制模型(TFEMAC)。在借鉴社会信任网络构建基本原理和模糊评价理论的基础上,从多个评价因素综合判定目标节点的信任等级。为达到系统安全的目标,在节点之间进行交互时,主体节点将根据目标节点的信任等级授予不同的访问权限。

2 TFEMAC的设计与实现

2.1 信任评价

要确定一个用户节点的信任等级,影响的因素较多,本文采用文献[14]的信任评价方法,将信任可以定义为某个体对另一个体关于特定行为且与经验、知识和推荐相关的一个值。同时,时间也是对一个节点信任评价的重要因素。因此,给出如下定义:

定义1 主体节点pi对目标节点pj的信任等级可分为Better,Good,Normal,Bad 4个等级。

定义2 设节点pi对节点pj的直接信任度可分为先验直接信任度PDT和后验直接信任度EDT。

设观测时间周期为τ,其中,先验直接信任度PDT是指观测时间周期之前,节点pi对节点pj的直接信任度;后验直接信任度EDT是指观测时间周期之内,节点pi对节点pj的直接信任度。

定义3 设节点pi对节点pj的信任知识为TW。

节点pi对节点pj的信任知识来自2个方面,一个是直接的;另一个是间接的。间接的知识其实就是关于pj的声誉。信任知识的获得过程往往比较抽象,它体现了信任的主观性,就像人际交往中,人往往根据各自的知识背景对另外一个人进行信任判断。信任知识的直接方面可以理解为节点pi对节点pj信任的主观性方面。

定义4 节点pi得到的关于节点pj的信任推荐度可分为先验推荐信任度PRT和后验推荐信任度ERT。其中,先验推荐信任度PRT是指观测时间周期之前,节点pi对节点pj的推荐信任度;后验推荐信任度ERT是指观测时间周期之内,节点pi对节点pj的推荐信任度。

根据文献[12-13],给出主体节点pi对目标节点pj的信任等级判定方法步骤如下:

Step 1确定评价因素ui(i=1,2,…,5),其中,ui依次为PDT,EDT,TW,PRT,ERT 5个评价因素。

Step 2确定信任评价等级论域Bj(j=1,2,…, 4),其中,Bj依次为信任等级Better,Good,Normal, Bad 4级。

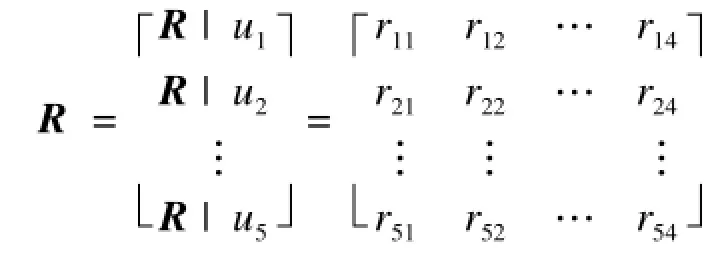

Step 3建立因素与评价之间的模糊关系矩阵。

若逐一对目标节点从每个评价因素ui(i=1, 2,…,5)来判定其信任等级,对其进行量化,即从单个评价因素来看目标节点对信任等级模糊子集的隶属度R|ui,从而得到模糊关系矩阵R:

其中,矩阵R中第i行第j列元素rij表示目标节点从评价因素ui来判定对信任等级Bj模糊子集的隶属度。

具体而言,对于评价因素u1(即先验直接信任度PDT)和u2(后验直接信任度EDT),是由主体节点根据和目标节点的交互历史来判定,故由主体节点直接给出。对于评价因素u3(即信任知识TW),主体节点可查询信任知识库来判定。对于评价因素u4(即先验推荐信任度PRT)和u5(后验推荐信任度ERT),主体节点需要向其他用户节点发起推荐请求,统计多个推荐节点的判定计算出来,为了统计方法简单,不妨要求每个推荐节点对目标节点从4种判定(即主体节点对目标节点的Better,Good, Normal,Bad 4个信任等级评判)中给予明确的选择,然后采用模糊统计法来确定。

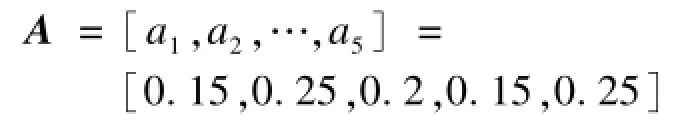

Step 4确定每个评价因素的权重,即给出评价

因素的权重向量A。

一般来说,评价因素的权重向量主要与应用背景、节点属性等有关,例如,若主体节点为新加入节点,该主体节点与目标节点的交互历史很少,因此,主要依赖于推荐信任度和信任知识的判定,那么,这3项的权重值会高些。当主体节点与目标节点的交互历史多,则主体节点主要依赖于直接信任度的判定,那么,这2项的权重值会高些。总之,可由主体节点根据具体情况来确定。

Step 5计算模糊评价结果向量:

其中,bj是由A与R的第j列计算得出,表示目标节点从总体上看对信任等级模糊子集的隶属度。

Step 6对模糊评价结果向量进行处理与分析。

一般来说,经由上述计算求出的综合评价结果向量不能保证其各分量之和为1,所以,有时为了便于比较,还需要对它进行归一化处理。最后,主体节点根据归一化处理后的模糊评价结果向量,采用最大隶属度原则来判定目标节点的信任等级。

2.2访问控制模型

作为目前各种安全系统广泛应用的安全策略之一的多级安全(Multi-level Security,MLS)访问策略,正好满足P2P网络的分布式访问控制的要求。在本文模型中,将根据目标节点的信任等级分配访问控制级别,并对相应的访问权限进行动态的管理。然后根据资源的安全性,将系统的所有资源分为4个安全等级,只有当目标节点安全等级大于或者等于资源的安全级别时,才允许访问,否则拒绝访问。

设向量Q为系统用户节点集合,向量Zs为资源集合,二元关系向量L=Q×Zs决定了哪些节点可以合法访问哪些资源。(qi,zj)∈L表示节点qi可以访问资源zj。

定理设(Q,⊗)和(Zs,⊗)都是偏序集,按以下方式定义Q×Zs上的二元关系⊗,任意(q1,z1), (q2,z2)∈Q×Zs,当且仅当q1⊗q2,z1⊗z2时有(q1,z1)⊗(q2,z2)。那么L=Q×Zs也是一个偏序集。

显然,定理容易证明是成立的。

[15],TFEMAC的多级安全策略如下:

规则1当目标节点的信任等级高于资源的安全等级,则目标节点对该资源可具有“读”操作的权限。

规则2当目标节点的信任等级低于资源的安全等级,则目标节点对该资源可具有“写”操作的权限。

规则3当主体节点具有对某一资源的访问权限,并且可以将这一访问权限进行传递,则主体节点可以授予目标节点对该资源的访问权限。

规则4当主体节点具有对某一资源的访问权限,并且具有对这一访问权限的撤销权,则主体节点可以撤销目标节点对该资源的访问权限。

规则5任何合法的主体节点都具有创建资源的权限。

规则6只有资源的拥有者才可以改变资源的安全等级。

规则7当目标节点的信任等级变化时,主体节点可以改变该目标节点的访问权限。

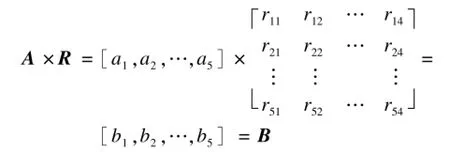

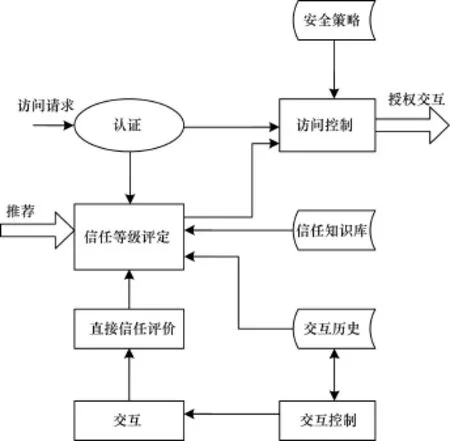

本文模型主要包括用户授权、安全策略、访问控制决策和审计和信任评价等模块,如图1所示。

图1 TFEMAC的模块组成

在图1中,安全策略模块主要是定义用户访问等级与授权、定义资源的访问安全等级与授权以及访问控制规则等;访问控制决策主要是确定是否与目标节点交互以及判断用户是否具有它所请求操作的权限;审计模块主要是用来实现对操作的记录和跟踪;用户授权信息主要有安全策略与安全分级,安全策略文件定义了所有的授权信息,授权信息不能超过预定的安全策略范围;主体节点将根据目标节点信任等级的不同,授予不同的权限;目标节点得到主体节点授权之后,就得到了一个安全级别,节点就能访问主体节点拥有的同级或者较低级的资源集。

2.3 模型的实现

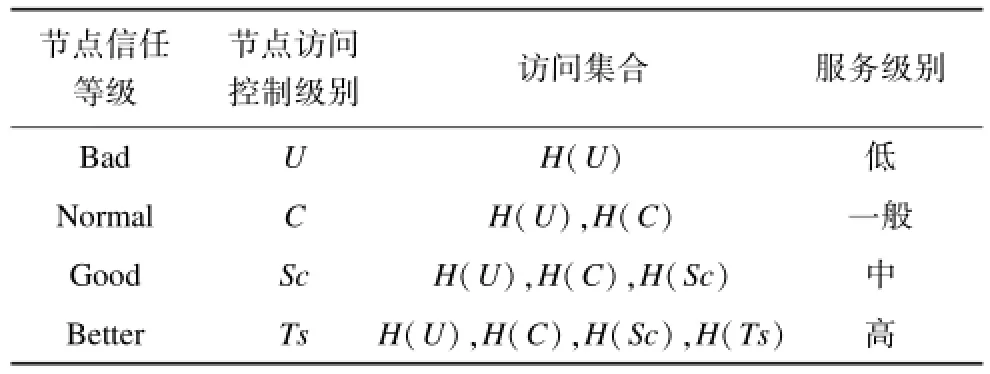

以文件共享系统为应用场景来说明TFEMAC在P2P网络中的实现。TFEMAC的处理流程如图2所示。其中,信任知识库就是主体节点用来存储关于系统中其他节点的信任知识数据库,用以指导主体节点对目标节点在信任知识方面的判断。所谓授权,是授予目标节点对主体节点上的资源的访问权限。只有当目标节点获得一定的访问级别时,才能得到相应的资源访问授权。节点要想获得相应的权限,就必须达到相应的访问控制级别,而达到一定的

访问控制级别,就需要使自己的信任等级达到一定的级别,才能获得对特定资源的访问权限。

图2 TFEMAC的处理流程

身份认证是每个系统的第一道安全屏障,当某目标节点有访问请求时,主体节点必须对其身份进行识别,然后才能依据目标节点的信任等级来确定是否与之交互,以及提供何种访问权限。由于P2P网络系统中没有权威的第三方参与,只能由参与交互的双方来确认对方的身份。TFEMAC中,每个节点独立地生成一个非对称密钥对(Kp,Ks),并将Kp公开。当目标节点发送访问请求时,需要先使用主体节点的公开密钥对请求信息进行加密,使用目标节点自己的秘密密钥签署该访问请求信息的密文。当主体节点接收到该访问请求信息的密文时,则先使用目标节点的公开密钥检查签名,若签名能够被正确地检查,则目标节点的身份认证通过,并用自己的秘密密钥进行解密;否则目标节点的身份认证不能通过或者访问请求信息在通信过程被篡改。

在确认了目标节点的身份后,主体节点需要对目标节点进行信任评价,即根据PDT,EDT,TW, PRT,ERT 5个评价因素来判定目标节点的信任等级,具体方法见2.1节。每次交互,在TFEMAC中有交互监控机制来监视交互过程中节点的行为,以保证交互朝期望的方向发展。并且,通过监控机制,双方将对本次交互进行评价,以更新交互历史信息。

在TFEMAC中,将访问控制级别分为4级:一般(U),秘密(C)、机密(Sc)、绝密(Ts)。并且有U⊗C⊗Sc⊗Ts。对于目标节点,主体节点将根据它的信任等级,指定相应的访问级别。对于某一资源,主体节点将根据该资源的机密程度指定相应的级别;那么所有资源被划分为4个互不相交的子集,分别为H(U),H(C),H(Sc),H(Ts)。对应关系如表1所示。

表1 信任等级与访问级别的对应关系

现假定目标节点pj需要访问某一资源,并且通过搜索机制找到主体节点pi有该资源。则:

(1)主体节点pi对目标节点pj进行身份认证,若认证通过则继续下步操作,否则直接拒绝交互。

(2)根据2.1节的信任评价方法,主体节点pi判定目标节点pj的信任等级。

(3)若目标节点pj的信任等级为Bad,则主体节点pi将分配访问控制级别U给目标节点pj,若r1∈H(U),则交互,否则拒绝。

(4)若目标节点pj的信任等级为Normal,则主体节点pi将分配访问控制级别C给目标节点pj,若r1∈H(U)∪H(C),则交互,否则拒绝。

(5)若目标节点pj的信任等级为Good,则主体节点pi将分配访问控制级别Sc给目标节点pj,若r1∈H(U)∪H(C)∪H(Sc),则交互,否则拒绝。

(6)若目标节点pj的信任等级为Better,则主体节点pi将分配访问控制级别Ts给目标节点pj,若r1∈H(U)∪H(C)∪H(Sc)∪H(Ts),则交互,否则拒绝。

针对一些典型攻击,通过分析该访问控制模型的防御性能来说明其安全性。

所谓女巫攻击,是指某恶意节点在系统中非法地以多个身份出现,以影响系统的整体效率和可用性。一般情况下,对系统中每个节点的身份进行验证,对其权限进行确认,可以有效地防御女巫攻击。该模型采用数字签名来进行节点的身份验证,采用安全策略对用户权限进行了确认。因此,能够有效地抑制女巫攻击。

冒名是指恶意节点伪装成别的节点并使用其身份信息进行访问。由于所有的请求信息都需要目标节点的签名密钥进行了签名,并且与目标节点唯一的身份信息联系在一起,因此理论上恶意节点不可能通过获得别的节点的密钥对而进行伪装。

窃听攻击是指信息在通信过程中被恶意用户通过一些技术手段获取到。由于所有的信息在传输过程中,该模型均采用了公钥密码体制进行了加密,因此就算恶意用户获取了这些信息,在理论上也无法解密。

3 仿真实验与分析

为了验证访问控制模型TFEMAC的有效性,采用P2Psim设计TFEMAC的网络模型。先给出该实验的4个假设条件:

(1)系统节点总数为1 000,系统共享不同种类的文件数为50,并且随机分布在各个节点中。

(2)系统中只有行为良好节点(Good)和纯恶意节点(Bad)2类,Good节点总是提供好的交互, Bad将提供大量失败的交互,但是不提供虚假的推荐信息。

(3)系统各节点随机发起100次资源访问请求,前50次的数据为观测时间周期τ之前的实验数据,后50次的数据为观测时间周期τ之内的实验数据。

(4)评价因素的权重向量:

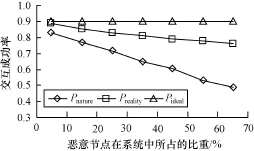

假设Good类节点在系统中所占的比重为PG,获得成功交互的概率为SPG;而Bad类节点在系统中所占的比重为PB;获得成功交互的概率为SPB。在理想状况下,系统中只有行为较好的节点,则一次随机交互获得成功的概率为Pideal=SPG。若没有引入访问控制机制,则正常情况下一次随机交互获得成功的概率为Pnature=SPG×PG+SPB×PB。那么,引入了访问控制机制后系统节点之间交互成功的概率Preality应该满足Pnature≤Preality≤Pideal,并且Preality越趋于理想状态Pideal,访问控制机制越有效。

现假定SPG=0.9,SPB=0.3。考察当恶意节点在系统中所占比重变化时Pnature,Preality,Pideal的变化情况。比较结果如图3所示。可以看出,引入了TFEMAC之后,系统中节点交互的成功率有较大的提高,这说明TFEMAC达到了预期的设计目标。

图3 Pnature,Preality,Pideal的变化比较

4 结束语

本文根据社会信任网络构建的基本原理与多级安全访问控制策略,采用模糊理论对系统节点进行信任评价,建立一种P2P网络系统的访问控制模型。为提高该访问控制模型的安全性,引入加密与数字签名等安全机制。仿真结果表明,系统中节点交互的成功率有较大提高,达到了预期安全设计的目标。如何解决访问速度和信任评价粒度的平衡问题是今后的研究方向。

参考文献

[1]黄桂敏,周 娅,武小年.对等网络[M].北京:科学出版社,2011.

[2]Azuri C.Internet Study 2007:P2P File Sharing Still Dominates the World Wide Internet[EB/OL].(2007-11-21).http://ww.ipoqpe.com.

[3]刘 浩,贺文华.具有小世界特性的语义覆盖网络模型[J].计算机工程,2012,38(13):79-82,88.

[4]刘义春.一个基于信任的P2P访问控制模型[J].计算机工程与应用,2008,44(1):145-147.

[5]洪 帆,崔国华,付小青.信息安全概论[M].武汉:华中科技大学出版社,2005.

[6]林 闯,封富君,李俊山.新型网络环境下的访问控制技术[J].软件学报,2007,18(4):955-966.

[7]赵贵方,李 真,张学杰.P2P网络资源共享中基于信誉的访问控制[J].云南大学学报:自然科学版,2007, 29(s2):238-240.

[8]李俊青,李新友,谢圣献,等.P2P网络动态精细粒度访问控制研究[J].计算机应用研究,2009,26(4): 1467-1470.

[9]刘益和.基于兴趣分类、信任和安全等级的P2P访问控制[J].北京工业大学学报,2010,36(5):674-678.

[10]王汝传,徐小龙,李致远,等.对等网络安全技术[M].北京:科学出版社,2012.

[11]Kwakernaak H.An Algorithm for Rating Multiple-aspect Alternatives Using Fuzzy Sets[J].Automatica,1979, 15(5):615-616.

[12]孙林柱,杨 芳.非确定信息评价的变权模糊方法[J].数学的实践与认识,2009,39(6):12-17.

[13]谢季坚,刘承平.模糊数学方法及其应用[M].武汉:华中科技大学出版社,2000.

[14]雷建云,崔国华,邢光林,等.可计算的基于信任的授权委托模型[J].计算机科学,2008,35(10):73-75,85.

[15]洪 霞.P2P网络中基于多域信任的访问控制研究[D].武汉:华中科技大学,2007.

编辑 刘 冰

Access Control Model of P2P Based on Trust Fuzzy Evaluation

GONG Ao,LIU Hao

(Department of Information Science and Engineering, Hunan University of Humanities,Science and Technology,Loudi 417000,China)

Drawing lessons from the basic principles of social trust network,this paper proposes an access control mode of P2P based on trust of fuzzy evaluation.The trust relationship between nodes is divided into three aspects,direct trust, knowledge of trust,and recommendation trust.It adopts fuzzy theory to evaluate the trust of nodes in P2P network,and realizes access control by extending the Multi-level Security(MLS)mechanism.Before the transaction can be generated between the nodes,according to the trust level of the object node,the subject node grants it different access privileges,so that,the goal of P2P network security is achieved.Some security mechanisms,such as encryption and digital signature,are introduced into this model,as a result,this model is capable of effectively restraining several typical security attacks such as impostor,eavesdrop,and sybil attack.When the proportion of malicious nodes in P2P network is changing,the contrast experiment is doing with the network containing the access control model and without this model.Results show that the success interaction rate of nodes is greatly improved.

P2P network;fuzzy evaluation;access control;Multi-level Security(MLS);authorization;security strategy

龚 翱,刘 浩.基于信任模糊评价的P2P访问控制模型[J].计算机工程,2015,41(3):125-129.

英文引用格式:Gong Ao,Liu Hao.Access Control Model of P2P Based on Trust Fuzzy Evaluation[J].Computer Engineering,2015,41(3):125-129.

1000-3428(2015)03-0125-05

:A

:TP393

10.3969/j.issn.1000-3428.2015.03.024

湖南省自然科学基金资助项目(11JJ3074);湖南省科技计划基金资助项目(2012GK3117);湖南省教育厅科学研究基金资助项目(12C0744)。

龚 翱(1981-),男,讲师、硕士,主研方向:网络安全,软件工程;刘 浩,副教授、博士后。

2014-01-28

:2014-05-09 E-mail:fluxshadow@126.com