基于双重属性值的分组P2P信任模型

曹晓梅,邵幸海,陆子南

(1.南京邮电大学计算机与软件学院,南京210003;2.江苏省无线传感网高技术研究重点实验室,南京210003)

基于双重属性值的分组P2P信任模型

曹晓梅1,2,邵幸海1,2,陆子南1,2

(1.南京邮电大学计算机与软件学院,南京210003;2.江苏省无线传感网高技术研究重点实验室,南京210003)

为提高P2P信任模型对恶意节点的抑制能力,提出一种改进的分组P2P信任模型。利用模糊推理规则结合信任值和贡献值,将网络中节点划分为若干不同等级的小组,通过小组等级限制节点的资源访问权限。在直接信任度的计算中引入时间衰减函数反映节点的实时情况,并设置惩罚因子对节点的恶意行为进行惩罚。在推荐信任度的计算中结合小组等级计算推荐节点可信度,以降低算法的复杂度。数据分析结果表明,该模型能有效抑制恶意节点的攻击,随着共谋节点、自私节点及震荡节点的增加,其文件下载成功率高于PeerTrust模型和EigenTrust模型。

信任模型;双重属性值;分组;时间衰减函数;惩罚因子

1 概述

P2P的开放性、匿名性和自组织性等特点,使得它被广泛应用于即时通信、文件共享、分布式计算等领域。同时这些特点也使得网络中节点提供服务的安全性和可靠性成为了不可忽视的问题。节点之间的信任问题成为制约P2P网络应用进一步发展的主要障碍。

在当前的P2P网络中主要存在以下几种恶意节点的攻击:震荡节点攻击,恶意节点利用多次小规模交易提高信任度获取其他节点的信任,在某次大规模交易中提供虚假交易;共谋节点攻击,恶意节点之间形成一个团体,团体内节点之间相互交易并给出满意评价,彼此提升信任度,再与其他节点进行虚假交易。此外,还存在一类严重影响P2P网络可用性和健壮性的恶意节点,即自私节点,该类节点只下载而不共享资源。节点这种自私行为严重影响了P2P网络的服务可用性。

为改善传统信任模型对恶意节点处理不足的问题,本文提出了一种基于双重属性值的分组P2P信

任模型(Grouping P2P Trust Model Based on Dual Attributes,TBDA),所谓双重属性值指的是信任值和贡献值。模型采用分组的P2P框架,基于信任值和贡献值将网络划分为若干不同等级小组,结合小组等级制定规则对节点的资源访问权限进行控制:节点不能访问高于节点所在小组等级的组内节点资源,避免了节点交互前不必要的信任度计算,降低系统的计算复杂度。为获取更多资源访问权限,只能通过提高自身的信任值和贡献值进入更高等级小组,所以该模型能有效激励节点之间共享资源、诚实交易和真实推荐。

2 相关工作

长期以来,研究人员对P2P网络信任模型进行了大量的研究。根据P2P网络结构的不同,信任模型可分为集中式和分布式。集中式信任模型是指中心服务器管理网络中所有节点,周期性的向网络广播恶意节点。这类模型依赖中心服务器,存在可扩展性差、单点失效等问题。例如基于PKI的信任模型[1]。分布式信任模型恰恰相反,没有中心服务器管理,每个节点既是请求节点又是服务节点,节点的信任通过综合网络中与其有过直接交互节点的反馈评价求得。

分布式信任模型按信任查找范围又可分为局部信任模型[2-3]和全局信任模型[4-5]。局部信任模型是通过访问有限的节点来获取某个节点的信任值,该方法就是为了解决全局信任模型中全网迭代开销较大的问题。PeerTrust[2]模型中引入了多种信誉评价因子,从不同角度考虑了P2P网络结构的可信度,该方法的缺陷在于对节点的恶意行为没有给出惩罚、不能为大规模的P2P系统提供合理的收敛率。文献[3]中,资源下载节点的选择是根据节点间共享信息计算出的局部信任值。与局部信任模型完全不同的是,全局信任模型通过邻居节点间信任值的迭代为网络中的每个节点计算一个全局唯一的信任值,请求节点根据全局信任值来选择服务节点。EigenTrust[4]模型中,认为直接信任值越高节点推荐越可信。此模型虽然考虑了恶意节点对系统的影响,但在信任值计算时没有考虑信任会随时间衰减。然而,算法在大规模网络中的迭代开销是制约这种模型的主要因素。文献[5]提出了基于反馈的信任系统。在节点信任度的计算中同时考虑了交易满意度的反馈、交易总数目、反馈可信程度、交易上下文因子,能更为有效地描述P2P网络中各种节点的恶意行为及评估节点的可信度。

分布式信任模型按网络结构又可分为基于组结构的信任模型和无结构信任模型。组的划分方式又是多种多样的,例如,有基于兴趣行为划分的信任模型[6-9]、基于地理位置划分的信任模型[10]等。现有的信任模型往往忽略了兴趣对信任的影响,文献[8]提出的基于兴趣相似度的分组P2P网络信任模型,节点以兴趣相似相聚成组,且组内成员采用了分布式的组织方式,增加了同组内节点重复交易的次数,有效地提高了资源查找效率,突出节点兴趣对信任的影响,但该模型不能有效抵御恶意节点的攻击。文献[9]提出了一种基于兴趣相似度刻画节点服务行为相似性的模型,可有效抵御恶意节点针对特定领域的攻击,并激励节点在多领域贡献资源。模型[11]在直接信任度的计算中引入了交易量大小因子,有效抑制了震荡节点通过多次小规模交易提高信任值。在TBDA信任模型中,通过信任值和贡献值将网络中节点按等级分组,利用小组等级限制节点的资源访问权限,有效地限制了恶意节点的资源访问权限,减少了恶意节点的攻击。

3 分组P2P信任模型

针对共谋节点、自私节点、震荡节点的攻击,本文提出了TBDA,主要设计思想包括:(1)信任值的计算中同时考虑了直接交互结果和推荐交互结果; (2)当且仅当节点信任值和贡献值同时满足一定条件时,节点才能进入相应小组;(3)节点不可以访问高于自身小组等级的组内节点资源;(4)节点只有通过成功交易和推荐及有效的资源共享才可能获得更多节点资源的访问权限。

3.1 分组模型

3.1.1 模型初始化

在该模型中,所有节点都拥有2个属性值:信任值和贡献值。使用模糊推理规则结合这2个属性值将网络中的节点划分为若干不同等级小组。本文为该多等级分组思想制定了一个重要规则:节点不能访问高于所在小组等级组内节点资源。

信任值和贡献值的计算如下:

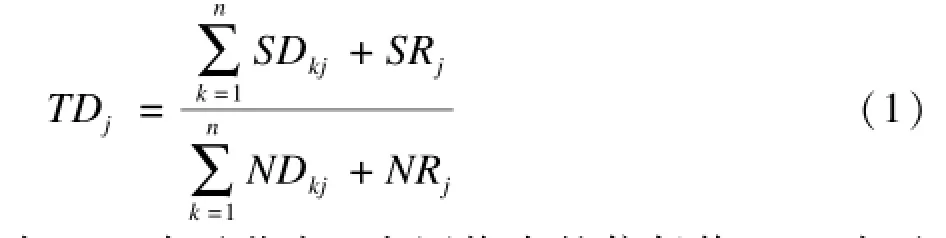

定义1 信任值:

其中,TDj表示节点j在网络中的信任值;SDkj表示节点k向节点j成功下载资源的次数;SRj表示j作为推荐节点成功推荐的次数;NDkj表示节点k向节点j请求交易的总次数;NRj表示j作为推荐节点推荐的总次数;k表示与节点j有过直接交易的节点(k为请求节点,j为服务节点),n表示与j直接交易节点总数。信任的计算融合可了直接交互结果和推荐

交互结果,成功下载和推荐都会提高节点的信任值。

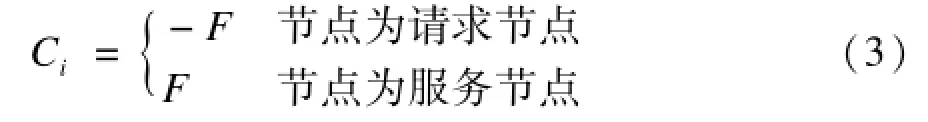

定义2贡献值:

其中,Ci为节点第i次交易的贡献值大小,由其贡献文件的大小决定。假设贡献文件的大小是F,Ci的值由式(3)计算得到。M为节点交易的总次数(包括请求资源和提供资源)。当节点过多的下载资源而不提供资源,其贡献值有可能为负值。

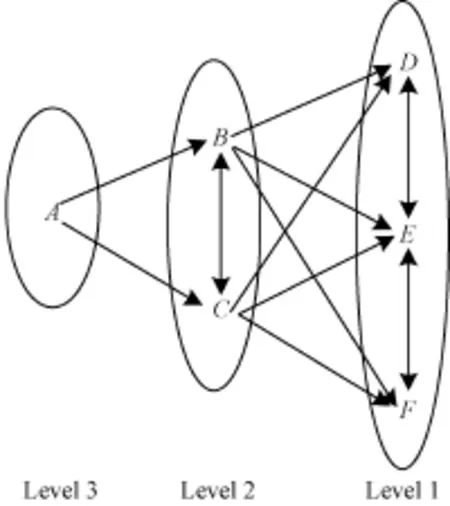

3.1.2 节点多等级分组结构

结合信任值和贡献值的大小,将节点划分成若干等级(用L表示)小组。同一小组内的节点拥有相同的资源访问权限。节点i能够访问节点j共享的资源,当且仅当Li≥Lj。如图1所示,LA=3,LB=LC=2,LD=LE=LF=1,节点A可以访问其他所有节点的资源;节点B和C不可以访问A的资源,但可以访问彼此和D,E,F的资源;节点D,E,F只能访问组内其节点的资源。

图1 节点多等级分组结构

所谓模糊推理,又称近似推理,就是从不精确的前提集合中得出可能的不精确结论的推理过程。在人类的思维中,推理过程常常是近似的。例如,人们根据条件语句(假言)“若西瓜是红的”,“则西瓜是甜的”和前提(直言)“西瓜非常红”,可得出结论“西瓜非常甜”。基于本文信任模型的模糊推理规则如下:条件语句(假言)“节点信任值高且贡献值大”,“则节点可信”和前提(直言)“节点的信任值越高且贡献值越大”,可得出结论“节点越可信”。所以本文一般模糊推理规则如下:

节点的信任值TD>d且贡献值C>c,则该节点所属小组等级为L。

例如,将某一P2P网络划分成5个等级小组,规则如下:

规则1TD>0.9且C>3 000,L=5。

规则2TD>0.8且C>1 500,L=4。

规则3TD>0.7且C>500,L=3。

规则4TD>0.6且C>100,L=2。

规则5除上述节点外任何节点,L=1。

文献[12]中指出P2P网络中恶意节点占少数,对新加入节点的过分猜疑会导致系统的整体性能不高,所以设新加入节点的初始信任值为0.5。同时为防止节点洗白,将新加入的节点划分到Level 1组中,并设定TD=0.5,C=0,所以恶意节点不可能通过洗白来重新获取节点的资源访问权限。从上述规则可看出,一个节点若满足规则1,同时必定满足规则2~规则4。因此,为这些规则设置了如下的优先级:规则1>规则2>规则3>规则4>规则5。例如:一个节点的直接信任值是0.81,贡献值是900,则该节点属于Level 3组。随着交易不断进行,信任值和贡献值分别增长为0.83和2 000,节点则会退出Level 3组进入到Level 4组。反之,如果信任值和贡献值降低为0.62和300,节点则会被强制退出Level 3组进入到Level 2。此外,一些恶意节点拥有很高的信任值,但其贡献值却很低,如TD=0.92,但C=90,该类节点只能被分配到Level 1组中。

为了更好地管理整个系统,在原始节点(最早组成网络的节点,这些节点作为网络的建设者,没有理由破坏网络)中,为每组选出一个综合性能最强(带宽、磁盘容量、CPU处理速度等)的节点作为power节点。Power节点主要负责保存并更新组内节点的信任值和贡献值等信息、管理节点进出小组和共享组内节点信息。使用power节点管理小组可以降低普通节点的负载,提高整个系统的效率。为防止power节点单点失效,再为每个小组选出一个综合性能仅次于power节点的次power节点,并定时与power节点之间进行信息同步。当power节点失效时,次power节点取代其,作用与power节点相同。

3.2 多等级分组环境下信任度算法

3.2.1 TBDA中节点交互模型

节点交互模型过程如下:

(1)节点i向网络发送资源下载请求。

(2)拥有资源节点j(拥有该资源的所有节点)收到下载请求并决定是否做出应答。

(3)j所属小组power节点与i所在小组power节点连接,比较节点之间的小组等级。若Lj≤Li,则节点之间建立连接,利用多等级分组环境下信任度算法计算出i对j的综合信任度;若Lj>Li,则节点之间不建立链接。

(4)选出综合信任度最大的节点,和综合信任度阈值σ进行比较;若大于该阈值,节点进行交易;否

则i重新发送请求。

3.2.2 综合信任度的计算

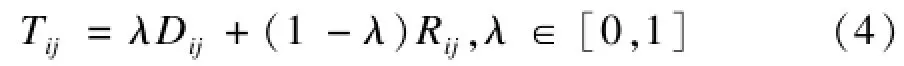

本文提出的信任模型中,节点之间的综合信任度由两部分组成:直接信任度和推荐信任度。节点的直接信任即2个节点之间的直接交互经验,推荐信任为具有一定可信度的推荐节点提供给请求节点对服务节点的信任。节点的综合信任度计算如下:

其中,Tij(t)表示t时刻节点i对节点j综合信任度。Dij(t)表示t时刻节点i对节点j的直接信任度;Rij表示节点i从推荐节点处获得的对节点j的推荐信任度。其中λ为直接信任度在综合信任度中的权重,可动态调节,λ的大小与节点之间直接交易次数相关,交易次数越多λ值越大,节点i就越相信自己的直接交互经验得到的直接信任度。1-λ为推荐信任度在综合信任度中的权重。在综合信任度的计算过程中,往往更看中直接交互经验,所以设定λ大于1-λ,λ∈(0.5,1)。

3.2.3 直接信任度

定义3(局部信任度) 节点i通过与节点j之间直接交互(i作为请求节点并对服务节点进行评价的节点,j则是服务节点),对节点j产生了一个局部信任度,即为:

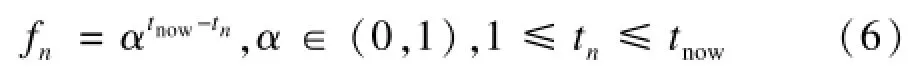

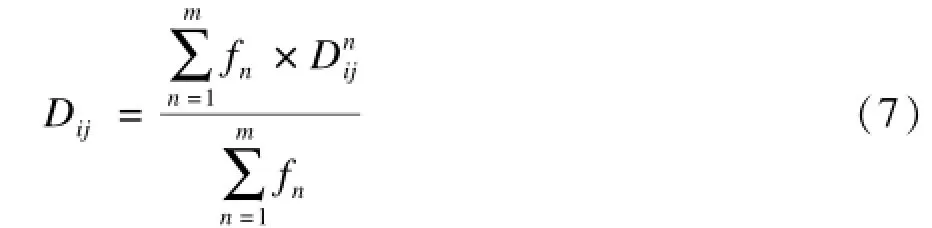

定义4(时间衰减函数) 考虑到信任具有时间衰减性。距离当前越远的信任评价,其说服力越小,赋予其较低的权重;距离当前越近的信任评价,其说服力越大,赋予其较高的权重。针对这一问题,时间衰减函数(第n次交互时的衰减因子)可表示为:

其中,α表示调节因子,α越小表示距离当前越近的交易在整个直接信任度计算中所占比重越大;tnow表示当前的时间段;tn表示第n次交易发生的时间段;fn为tn时间段内的衰减因子。那么直接信任度Dij可表示为:

由于P2P网络环境中节点的行为具有不确定性,开始表现良好的节点突然变成了恶意节点。为了使网络中的其他节点能够及时知道这个节点的变化,本文引入了一种惩罚机制,能够使原先表现良好的恶意节点直接信任度迅速下降。

定义5 设在节点i和与其交互过的节点j最近累计交互不成功次数为F′ij,且设惩罚因子为ω(0<ω<1),则节点i对节点j的直接信任度Dij和j的信任值分别为:

例如在某个P2P网络环境中取惩罚因子ω为1/2,一个原先表现良好的恶意节点交互失败一次,则其直接信任度和信任值都降为原来的一半,如果交互失败2次,则它们降为原来的1/4,所以一旦节点表现出不良的行为,那么该惩罚机制能够快速做出反应,从而达到使恶意节点直接信任度和信任值迅速下降的目的。

3.2.4 推荐信任度

信任具有弱传递性,所以当A信任B,B信任C时,A不能完全信任C。只能通过B推荐C给A,从而A和C之间形成了一种相对的信任关系。

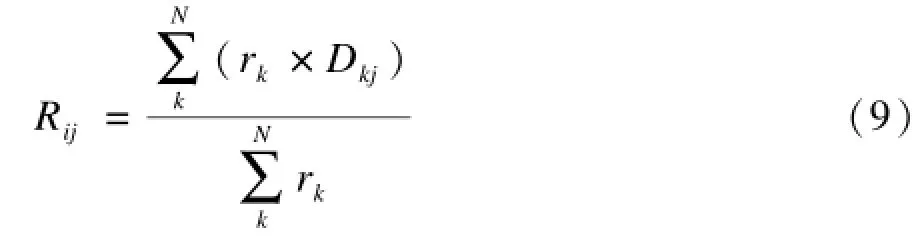

定义6 设Rij为i对j的推荐信任度,rk为荐节点k的推荐可信度,Dkj为推荐节点k对j的直接信任度,N为与j有过直接交互节点的集合,则Rij可表示为:

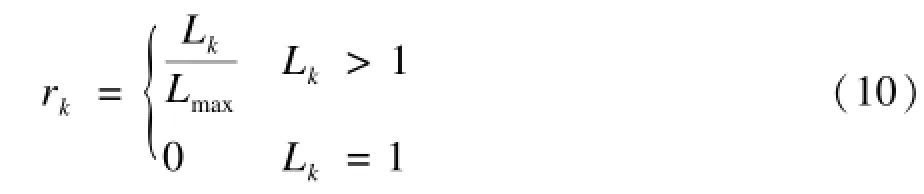

在推荐节点中不乏恶意推荐,所以在计算过程中必须通过可信度rk控制恶意节点的推荐对推荐信任度的影响,节点k的可信度是指请求节点对其推荐信息的信赖程度。模型初始化中信任值的计算融合了直接交互结果和推荐交互结果,不仅能代表节点资源的可靠度,还能代表提供推荐的可信度。该模型基于信任值结合模糊推理将网络多等级分组,所以节点所属小组等级不仅能够表示节点的可信度,还降低了算法复杂度。节点k的可信度rk可表示为:

其中,Lk为节点k所属小组等级;Lmax为网络中小组的最高等级。网络环境趋于稳定后,多数的恶意节点会被分到Level 1组中,在该组中还存在一部分新加入节点,由于这些节点的推荐可信度低,为降低计算的复杂度,可以忽略该组内节点的推荐。例如,节点A的推荐可信度为1,节点B的推荐可信度为

2/3,节点D的推荐可信度为0。网络中小组等级划分越多,推荐可信度越精确。

4 仿真实验与分析

本文在PeerSim 1.0.5的基础上搭建了一个文件共享的实验平台,即请求节点从目标节点下载所需文件,文件下载成功表示交易成功,交易成功率是反映信任模型有效性的一个重要依据。对比模型选用了经典信任模型EigenTrust、PeerTrust。

根据仿真需要,设计了以下5类节点:

(1)普通恶意节点:不提供真实的下载资源。

(2)善意节点:提供真实服务和可靠的推荐。

(3)共谋节点:集团内部成员之间提供真实服务,并夸大对方以获得较高的信任值,但对团体外部节点提供虚假服务。

(4)自私节点:只下载资源不共享资源。

(5)震荡节点:通过多次小规模成功服务提高信任值以获取较高信任值,在某次大规模交易中提供虚假服务。

4.1 仿真环境

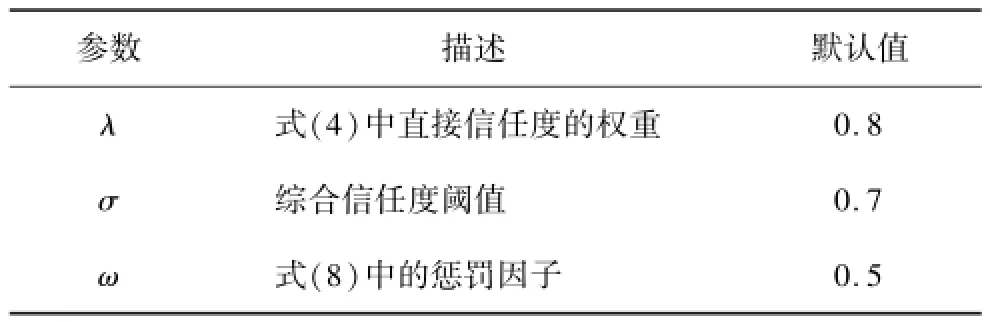

仿真的网络环境为:节点总数1 000,其中恶意节点所占的比例为0~50%,相邻节点个数为0~20,文件总数为10 000,文件种类100,文件在各节点均匀随机分布,每个节点至少拥有5种类型文件,将网络划分成5个等级小组。每个仿真次数为5次,仿真实验结果为平均值。仿真实验参数如表1所示。

表1 仿真实验参数

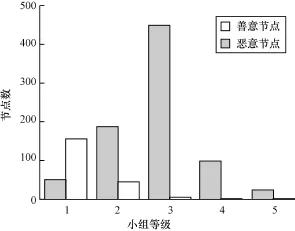

4.2 节点分布测试

该仿真设定普通恶意节点比例为20%。网络中节点之间随机交互30 000次。根据信任值和贡献值的大小决定节点所属小组等级,信任值和贡献值越大,节点所属小组等级越高;信任值和贡献值越小,节点所属小组等级越低。

从图2可以看出,恶意节点主要分布在Level 1和Level 2两组中,难以进入高等级小组,最高级Level 5组中有少量善意节点。模型中,若某个节点想下载高于自身小组等级组内节点资源,则必须通过成功共享资源,提高信任值和贡献值,进入高等级小组。因此,TBDA能够有效控制恶意节点的资源访问权限和鼓励自私节点共享资源。

图2 组内节点分布情况

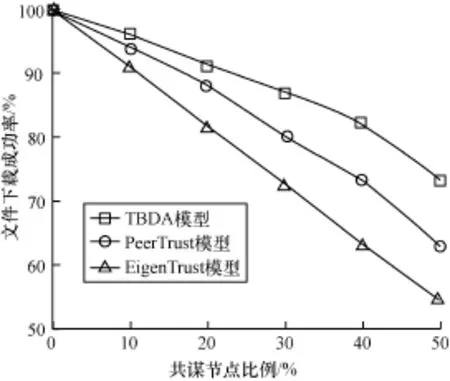

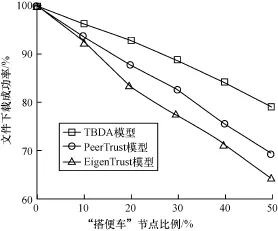

4.3 共谋节点的攻击

当共谋节点比例为0~50%时,文件下载成功率比较如图3所示。由于EigenTrust模型对此未作任何处理,因此随着共谋节点的增加,节点很容易得到较高的全局信任度,同时EigenTrust模型由于缺乏惩罚机制,造成与普通节点的失败交易并不会使全局信任值明显下降,所以就使得该节点推荐可信度下降,交互成功率随之降低。

图3 不同比例的共谋节点对模型的影响

尽管共谋节点可以合谋提高它们的信任值,但贡献值的总和不变,一个节点的贡献值增加必然会导致另外一个节点的贡献值减少。在本文模型中,受节点分组规则中贡献值的限制,共谋团体无法同时进入高等级小组。此外,本文模型还引入了惩罚机制,节点的虚假交易会使其直接信任度大幅减小。从图中可看出,当同谋节点的比例明显加大的时候(超过50%),才会使下载成功率明显下降,而在实际网络中,这种情况是几乎不可能发生。

4.4 自私节点的攻击

图4为自私节点文件下载成功率比较,在系统中搭便车行为是一种自私的行为,只获取而不提供资源。搭便车行为的存在会对P2P网络的服务质量、可用性、可扩展性和健壮性造成严重的危害,是P2P网络的一个重要威胁。在本文模型中,由于自

私节点只下载不共享资源,其贡献值为负,节点被划分到Level 1组内,只能访问组内资源。如图4所示,本文模型较其他2种模型对自私节点的抑制有明显的优势,在自私节点比例为50%的情况下该模型都能有80%的下载成功率。

图4 不同比例的自私节点对模型下载成功率的影响

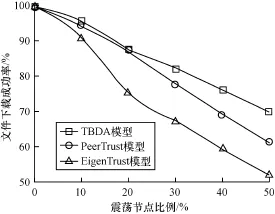

4.5 震荡节点的攻击

图5为震荡节点文件下载成功率比较,震荡节点通过多次小规模成功交易积累信任值,但由于贡献值的限制,节点还是无法进入高等级小组以获取更多节点访问权限。同时在直接信任度的计算中引入了时间衰减因子,节点的直接信任度会在不提供正常信息后快速下降,从而迫使其提供更多真实的信息来提高信任度,本文模型较其他2种模型具有一定优势。在震荡节点占50%的网络中,本文模型的文件下载成功率明显高于其他2个模型。

图5 不同比例的震荡节点对模型下载成功率的影响

5 结束语

为提高网络中节点交易成功率,减少恶意节点的攻击,本文提出一种基于双重属性值的分组P2P信任模型。TBDA对现有网络结构进行了重构,通过节点的信任值和贡献值将网络中的节点按等级分组,限制了恶意节点的资源访问权限,有效减少了恶意节点的攻击。本文信任度算法引入了惩罚因子,对节点的不良行为快速做出反应,使恶意节点的直接信任度和信任值迅速下降。仿真结果表明,与PeerTrust模型和EigenTrust模型相比,本文模型在抑制共谋节点、自私节点或者震荡节点的攻击方面都具有较大的优势。

[1]Altman J.PKI Security for JXTA Overlay Networks,12-03-06[R].Palo Alto:Sun Microsystem,2003.

[2]Li X,Ling L.PeerTrust:SupportingReputation-based Trust for Peer-to-peer Electronic Communities[J].IEEE Transactions on Knowledge and Data Engineering,2004, 16(7):843-857.

[3]Marti S,Garcia-Molina H.Limited Reputation Sharing in P2P Systems[C]//Proceedingsofthe 5thACM Conference on Electronic Commerce.New York,USA: ACM Press,2004:17-20.

[4]Kamvar S,SehlosserM,Gareia-MolinaH.The EigenTrust Algorithm for Reputation Management in P2PNetworks[C]//Proceedingsofthe12th InternationalConferenceonWorldWideWeb.Washington D.C.,USA:IEEE Press,2003:640-651.

[5]Yamamoto A,Asahara D,Itao T.Distributed Pagerank: A Distributed Reputation Model for Open P2P Networks[C]//Proceedings of International Symposium on Applications and the Internet Work Shops.Tokyo, Japan:IEEE Press,2004:263-275.

[6]Zhang R M,Charlie H.Assisted Peer-to-peer Search with Partial Indexing[J].IEEE Transactions on Parallel and Distributed Systems,2007,18(8):1146-1158.

[7]Xue G T,You J Y,Jia A Q.An Interest Group Model for Content Location in Peer-to-peer Systems[C]// Proceedings of IEEE International Conference on E-commerce Technology for Dynamic E-Business.Beijing, China:[s.n.],2004:125-133.

[8]Sripanidkulchai K,Maggs B,Zhang H.Efficient Content Location Using Interest Based Locality in Peer-to-peer Systems[C]//Proceedings of the 22nd Annual Joint Conference of the IEEE Computer and Communications Societies.SanFrancisco,USA:IEEEPress,2003: 2166-2176.

[9]杨 莉,张毓森,邢长友,等.一种P2P环境下基于兴趣的分布式信任模型[J].东南大学学报:自然科学版,2011,41(2):242-246.

[10]Zhang X Y,Zhang Q,Zhang Z S,et al.Aconstruction of Locality-awareOverlayNetwork:OverlayandIts Performance[J].IEEE Journal on Selected Areas in Communications,2004,22(1):18-28.

[11]严轶群,郑 刚.一种新的基于兴趣域的P2P信任模型[J].计算机学报,2013,89(2):398-402.

[12]Friedman E,Resnick P.The Social Cost of Cheap Pseudonyms[J].Journal of Economics and Management Strategy,2001,10(2):173-199.

编辑 索书志

Grouping P2P Trust Model Based on Dual Attribute Values

CAO Xiaomei1,2,SHAO Xinghai1,2,LU Zinan1,2

(1.College of Computer and Software,Nanjing University of Posts and Telecommunications,Nanjing 210003,China;

2.Key Laboratory of High-tech Wireless Sensor Network in Jiangsu Province,Nanjing 210003,China)

To improve the P2P trust model’s ability of inhibiting malicious nodes.Grouping nodes in the network according to the level by using the basic fuzzy inference rule and combining trust value and contribution value,and limiting the resource access through the level of the node.Time attenuation function reflecting the actual situation is introduced and penalty factor punishing malicious behavior of the node in the calculation of the comprehensive trust is designed.In the calculation of recommend trust,it effectively reduces the complexity of the algorithm by using the recommend node’s credibility which is calculated by the level of node.According to the analysis of data,the proposed model can effectively inhibit the malicious nodes attack,with the increasing proportion of collusion nodes,free-rider nodes and concussion nodes in the network,file download successful rate of this model is higher than PeerTrust model and EigenTrust model.

trust model;dual attribute values;grouping;time decaying function;penalty factor

曹晓梅,邵幸海,陆子南.基于双重属性值的分组P2P信任模型[J].计算机工程,2015,41(3):130-135.

英文引用格式:Cao Xiaomei,Shao Xinghai,Lu Zinan.Grouping P2P Trust Model Based on Dual Attribute Values[J].Computer Engineering,2015,41(3):130-135.

1000-3428(2015)03-0130-06

:A

:TP309

10.3969/j.issn.1000-3428.2015.03.025

曹晓梅(1974-),女,副教授、博士,主研方向:无线传感器网络安全;邵幸海(通讯作者)、陆子南,硕士研究生。

2014-03-14

:2014-05-15E-mail:Judesxh@163.com