一种新的RFID标签所有权转移协议

毛雅佼,孙达志,2

(1.天津大学计算机科学与技术学院,天津300072;

2.中国科学院信息工程研究所信息安全国家重点实验室,北京100093)

一种新的RFID标签所有权转移协议

毛雅佼1,孙达志1,2

(1.天津大学计算机科学与技术学院,天津300072;

2.中国科学院信息工程研究所信息安全国家重点实验室,北京100093)

针对无线射频识别(RFID)技术标签在生命周期内安全转移其所有权的问题,提出一个不依赖可信第三方参与转移的、基于Hash函数的RFID标签所有权转移协议。采用挑战响应机制,使用Status标志位来标识标签当前所有权归属。其中新旧所有者分别与目标标签共享不同的密钥,并与其传递通信数据来认证参与转移实体的身份,从而认证新所有者获得目标标签的所有权。分析结果表明,该协议满足标签所有权转移的安全需求,目标标签在执行协议后为新所有者所有,实现了所有权的排他转移,在安全性和效率方面较已有RFID标签转移协议有较大提高。

无线射频识别;密码协议;所有权转移;通信安全;身份认证;物联网

1 概述

无线射频识别(Radio Frequency Identification, RFID)技术作为一种非接触式的自动标识技术,在货物运输、供应链管理等方面有着广泛的应用,但也存在一定的安全问题[1]。而标签在其生命周期内所有权有时会发生变化,所有者之间有时会形成稳定的供求关系,因此如何安全转移标签所有权这一问题值得研究。目前已有的方法是通过设计密码协议来完成所有权转移,对于低成本的RFID系统,设计简单、高效、安全的标签所有权转移协议是本文研究的重点。针对以上情况,本文提出一个不依赖可信第三方参与转移的、基于Hash函数的RFID标签所有权转移协议。

2 相关知识

RFID标签所有权转移协议(下称转移协议)按不同的标准可以进行如下分类:

按协议执行是否依赖可信第三方(TTP)进行划分:一类是依赖TTP参与转移过程的协议,如文献[2]提出的相关协议,由于有TTP的参与,参与通信的实体较多,需要考虑因素比较复杂。在文献[2]提出的转移协议中,当攻击者拦截由R2发送至标签的消息时,标签和TTP以及R2之间可能会出现状态不同步。而另一类协议不依赖TTP,仅由属于RFID系统的实体完成,如文献[3]提出的协议,然而该协议中攻击者可以通过重放消息得到标签返回的阅读器标识IDR,由于IDR是固定不变的,因此标签容易被追踪。

按协议的复杂度进行划分:一类是重量级转移协议,即基于公钥加密的RFID转移协议。如Chen协议[4]、Ilic协议[5]等。使用公钥加密技术设计转移协议,虽然计算复杂度高,但实现标签所有权的排他转移较为容易。一类是中量级转移协议,即采用对称加密、Hash函数等技术的协议,比如Song协议[6]及其改进协议[7]、Osaka协议[8]、Fouladgar协议[9]等。但由于设计的缺陷,仍存在安全隐患,例如Song协议中攻击者可以通过观察计算出M3,进而伪装成服务器参与协议;Osaka协议不能抵抗DOS协议,且攻击者可以通过修改随机数值的方式,使标签返回相同的值,标签容易被追踪;在Fouladgar协议中,由于读卡器无法识别信息是否被重放,攻击者可以重放标签返回的信息冒充标签参与完成协议。还有一类是轻量级转移协议,如Kulseng协议[10],这类协议采用诸如移位、位连接等轻量级的运算,效率较前2类协议提高了很多。但Kulseng协议由于标签的IDS不断更新,存在着更新不同步的安全隐患。

所有权排他转移和所有权共享表示不同的含义。标签所有权排他转移是所有权的彻底转换,即协议成功执行后,已转移的标签不再为原所有者所有。而所有权共享则是在协议成功执行后,已转移的标签不仅为新所有者所有,还同时为原所有者所有,新旧所有者可以同时拥有RFID标签的所有权。Kapoor等认为如果不采用公钥加密技术,且没有TTP参与下,实现标签所有权的排他转移会比较困难[11]。例如他指出了Song协议中的部分假设是无效的,原所有者在协议成功执行后仍可以继续控制标签,没有实现所有权的排他转移,只是实现了所有权的共享。文献[12]设计了一个无需依赖TTP参与的标签所有权共享机制,其中新所有者的密钥为随机生成,旧所有者无法得知,这在转移协议的设计上是一个进步。

在实际运用中,例如企业对消费者(Business To Customer,B2C)电子商务模式,有的企业除了生产产品,还负责产品的仓储配运。产品从生产到最终送达消费者,往往需经多个仓库辗转,先后分别为多个仓库所有。各仓库之间有时会形成稳定的中转关系(例如某公司生产基地位于A地,一般会经过B区域仓库和C分拨中心中转,最终将产品送达D地,配运路线为A-B-C-D),它们之间的利益有时相互不可侵犯。采用RFID技术管理产品时,每个仓库都分别拥有一套独立的RFID系统来管理被标签标记的产品,单个产品一般由单个RFID标签标记,这就涉及到标签所有权在不同RFID系统中如何转移,且满足一定的安全需求。以上面示例中B区域仓库将产品所有权交至C分拨中心为例,需要满足以下条件:

(1)RFID系统内的安全问题

B、C仓库都不一定诚实,因此要满足以下2点: 1)成功转移产品所有权后,产品不再为B继续拥有, C不能不承认当前已拥有产品;2)一般是对指定产品的所有权进行转移,因此确保转移的产品一定是该指定产品,不能把B系统所有的其他产品所有权转交给C。在使用RFID技术认证产品时,由于一般都是在开放环境下进行,系统所有的若干标签一般都在读卡器可读取范围内,因此不同的产品要加以区分,不能盲目转移产品。

(2)RFID系统外的安全问题

要防止其他不法分子干扰产品所有权转移秩序从中牟利,如通过各种手段假冒产品、假冒B区域仓库以及假冒C分拨中心参与转移等。

鉴于上述现有协议存在的问题以及应用需求,本文使用Status标志位来标记标签当前所有权所属,采用挑战响应机制,使标签与新旧所有者分别共享不同密钥,设计了一个安全的RFID转移协议。

3 标签所有权转移方案描述

3.1 安全需求

本文所描述的RFID标签所有权转移,是针对特定的某一个RFID标签(即目标标签),在其生命周期内的某个时刻,所有权所属由一个服务器变为另一个服务器。结合实际需求,RFID标签所有权转移需要满足的安全需求有如下含义:

(1)所有权排他转移(Exclusive Transfer,ET),指所有权成功转移后,目标标签不再为原所有者所有,而为新所有者唯一所有。

(2)目标标签转移(Valid Target,VT),即发生转移的确实为目标标签,而不是系统中其他标签。

(3)能抵抗常见的主动攻击和被动攻击。例如假冒攻击(Impersonation Attack,IA)、重传攻击

(Replay Attack,RA)、拒绝服务攻击(Denial of Service,DoS)以及去同步攻击(Desynchronization Attack,DA)等。

3.2 协议描述

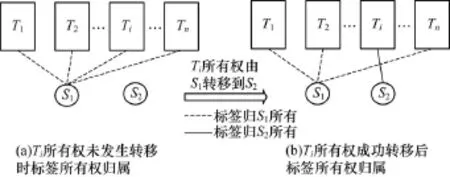

所有权转移在2个服务器之间进行,每个服务器可以控制n个RFID标签,记为T1,T2,…,Tn,Ti(1≤i≤n)为本次所有权发生转移的目标标签。本文协议实现的标签所有权转移情况如图1所示。

图1 本文协议实现的标签所有权转移示意图

下面说明协议中用到的符号:

S1表示标签的原所有者,S2表示标签的新所有者。

Ki1为S1与Ti共享的密钥,Ki2为S2与Ti共享的密钥,长度均为l比特。S1与所拥有的不同标签共享的密钥各不相同,如K11为S1与T1共享的密钥,K21为S1与T2共享的密钥,则K11≠K21,以此类推。

Status为标签当前所有权归属标志位,长度为1 bit,只读。Status=0表示标签属于S1,Status=1表示属于S2。

Ha()表示带密钥a的Hash函数运算,任意长度字符串输入,经该运算输出均为l比特字符串。

a‖b表示对等长的字符串a和b进行字符串连接操作。

REQ表示转移标签所有权请求。

A,B,C,D表示协议中的通信数据。

r1,r2,r3,r4均为l比特随机数。

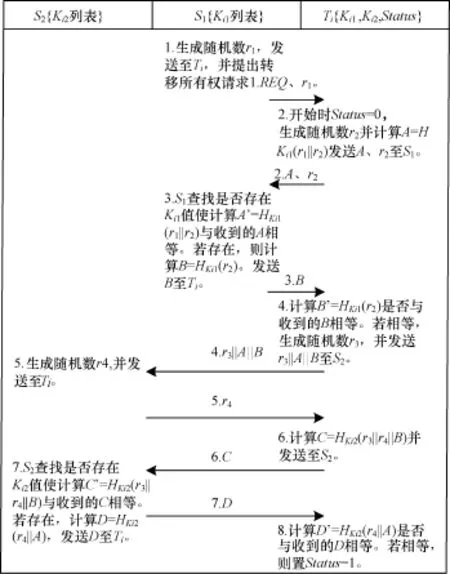

对协议执行步骤如下:

第1步S1向Ti发出转移标签所有权请求REQ,开启所有权转移会话并生成随机数r1发送给Ti。

第2步当前Ti标签归S1所有,即Status为0。Ti收到r1,生成随机数r2,并计算A=HKi1(r1||r2),将A和r2发送至S1。

第3步S1在存储的密钥列表中查找是否存在Ki1使计算A′=HKi1(r1‖r2)与收到的A相等。若存在,则计算B=HKi1(r2)发送给Ti,否则协议终止执行。

第4步Ti计算B′=HKi1(r2)是否与收到的B相等。若相等,生成随机数r3,并发送r3‖A‖B至S2,否则协议终止执行。

第5步S2收到r3‖A‖B后,生成随机数r4,并发送至Ti。

第6步Ti收到r4后,计算C=HKi2(r3‖r4‖B)并发送至S2。

第7步S2在存储的密钥列表中查找是否存在Ki2使计算C′=HKi2(r3‖r4‖B)与收到的C相等。若存在,计算D=HKi2(r4‖A)发送至Ti,否则协议终止执行。

第8步Ti计算D′=HKi2(r4‖A)是否与收到的D相等。若相等,则置Status=1,标签所有权归S2所有,转移完成,否则协议终止执行。若经过一段时间Status标志位仍未改变,协议立即从第1步重新执行。图2是新协议执行示意图。

图2 新协议执行示意图

4 安全分析

4.1 所有权排他转移

在新协议中,S1,S2与Ti分别共享不同密钥Ki1和Ki2,新(原)所有者无法得知原(新)所有者与目标标签共享的密钥。因此,协议执行前,S2无法得到S1与Ti之间的共享密钥Ki1,Ti的Status标志位为0,所有权属S1,S2没有Ti所有权。基于RFID标签的物理特性,Ti所有权不会自主发生转移,只有S1向Ti发出转移所有权请求后,S1,S2和Ti之间通过一系列相互认证,Ti才能置Status为1。协议设计Status为只读标志位,因此由0到1发生的变化是不

可逆的。而且S1无法得到S2与Ti的共享密钥Ki2,S1无法继续拥有Ti,Ti被S2所有且唯一所有。所以,新协议能够实现标签所有权的转移,且为所有权的彻底转移,具有排他性,而不是所有权共享。

4.2 目标标签转移

S1与所拥有的不同标签共享的密钥各不相同,因此S1与Ti的共享密钥,和S1与其他标签的共享密钥也是不同的。协议开始执行后,经过第4步对S1的验证,可以确定当前认证的标签确实为S1拥有的标签。接着,通过第8步对S2的验证,可以确定该标签确实为即将转移至S2的目标标签。目标标签经过多次认证,完成了所有权由原所有者到新所有者的转移。因此,新协议可以确保转移标签即为目标标签,而不是系统中其他标签。

4.3 常见的抵抗攻击

新协议可以抵抗假冒攻击,分析如下:假设攻击者假冒S1,此时由于协议执行到第3步无法得到Ki1计算正确的B值发送至Ti,Ti验证S1失败,因此原所有者是无法被攻击者假冒的。同理,S2拥有的密钥Ki2对于攻击者也是不可得的,无法在第7步中计算正确的D值发送至Ti,Ti验证S2失败,所以S2也不会被攻击者冒充。标签与新旧所有者分别共享密钥Ki1和Ki2,执行过程的第3步和第7步中,新旧所有者可以分别使用通信量A和C对标签身份进行认证,由于攻击者无法得知密钥,若伪造标签不一定能通过认证。因此新协议可以抵抗假冒攻击,包括抵抗对标签以及新旧所有者的冒充。

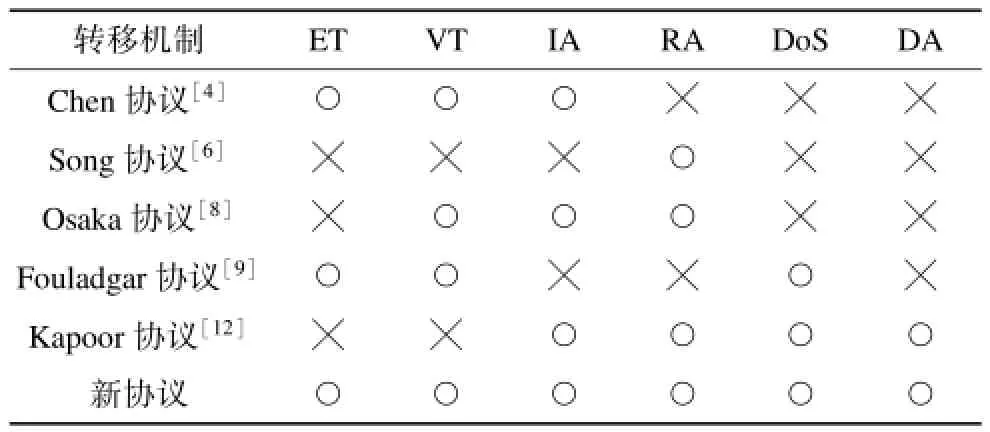

新协议中采用随机数保证协议执行的新鲜性,能够抵抗重放攻击。而Status标志位标记了标签的所有权归属,值为0或1,标签所有权被新所有者或原所有者所有且唯一所有,不会出现某一时刻标签处在不属于任何所有者的状态,因此能够抵抗拒绝服务攻击。协议没有采用更新机制,不会出现由于更新而不同步的情况,因此也能够抵抗去同步攻击。另外,攻击者若试图拦截消息阻碍转移,一段时间内Status标志位未发生变化,则转移失败,协议需立即重新执行。表1给出了新协议和其他所有权转移协议的安全特性比较。经过比较分析,新协议在安全性能上有明显优势。其中,○:表示满足;╳:表示不满足。

表1 转移协议的安全性能比较

5 性能分析

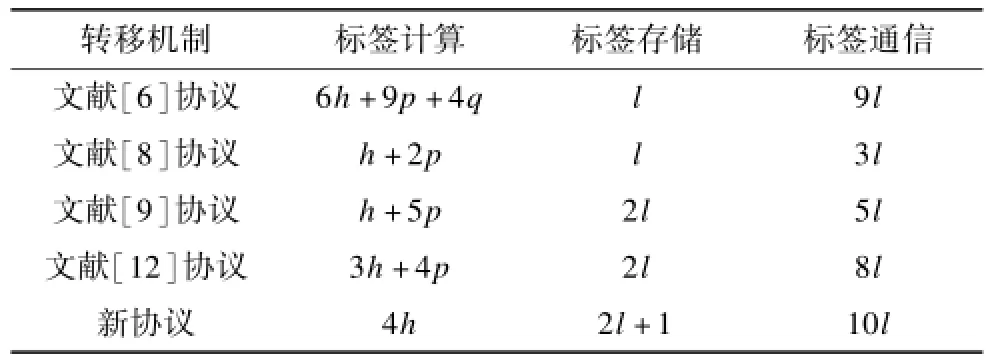

在协议中,标签只需存储3个变量,包括共享密钥Ki1,Ki2以及Status标志位,而Status标志位仅为1 bit。由于不依赖可信第三方的参与,协议仅在新旧服务器以及目标标签之间进行,计算的通信数据也只有A,B,C,D,且没有结合更新机制,过程较为简单。另外,采用带密钥的Hash函数以及位连接等运算,相比于公钥加密技术实现转移的协议,计算复杂度大大降低。表2给出了已有协议以及新协议的计算、存储与通信代价,h是Hash函数的计算代价,p是异或运算代价,q是位移运算代价,l是Ti的密钥长度。在新协议中,标签在第2,4,6,8步计算Hash函数共计4次,所以标签计算代价为4h,标签存储着与新旧所有者分别共享2个密钥以及Status标志位,共存储2l+1比特内容,而在第1步~第7步通信中,共有10个通信量参与,协议通信的代价为10l。

表2 转移协议效率比较

6 结束语

随着物联网的发展,RFID技术应用日益普遍,标签所有权需要在不同系统之间转移,存在的安全问题也受到极大挑战。本文提出一个新的转移协议,适合为RFID系统之间提供安全的标签所有权转移环境。新协议不同于所有权共享协议,实现了标签所有权的排他转移。与已有的转移协议相比,协议在安全性能和效率上都有所提高。下一步工作是针对特定的RFID标签所有权转移协议采用规约的方法来验证其安全性。

[1]周永彬,冯登国.RFID安全协议的设计与分析[J].计算机学报,2006,29(4):581-589.

[2]Saito J,Imamoto K,Sakurai K.Reassignment Scheme of an RFID Tag’s Key for Owner Transfer[C]// Proceedings of EUC’05.Berlin Germany:Springer, 2005:1303-1312.

[3]Koralalage K H S,Reza S M,Miura J,et al.POP Method:An Approach to Enhance the Security and Privacy of RFID Systems Used in Product Lifecycle with an Anonymous Ownership Transferring Mechanism[C]// Proceedingsof2007ACMSymposiumonApplied Computing.[S.1.]:ACM Press,2007:270-275.[4]Chen C L,Lai Y L,Chen C C,et al.RFID Ownership Transfer Authorization Systems Conforming EPCglobal Class-1 Generation-2 Standards[J].International Journal of Network Security,2011,13(1):41-48.

[5]Ilic A,Michahelles F,Fleisch E.The Dual Ownership Model:Using Organizational Relationships for Access Control in Safety Supply Chains[C]//Proceedings of AINAW’07.[S.1.]:IEEE Press,2007:459-466.

[6]Song B.RFIDTagOwnershipTransfer[C]// Proceedings of Workshop on RFID Security.Budapest, Hungary:[s.n.],2008:152-162.

[7]Song B,Mitchell C J.Scalable RFID Security Protocols Supporting Tag Ownership Transfer[J].Computer Communications,2011,34(4):556-566.

[8]Osaka K,Takagi T,Yamazaki K,et al.An Efficient and Secure RFID Security Method with Ownership Transfer[C]//Proceedings of 2006 International Conference on Computational Intelligence and Security.[S.1.]: IEEE Press,2006:1090-1095.

[9]Fouladgar S,Afifi H.A Simple Delegation Scheme for RFID Systems(SiDeS)[C]//Proceedings of IEEE InternationalConferenceonRadioFrequency Identification.[S.1.]:IEEE Press,2007:1-6.

[10]Kulseng L,Yu Z,Wei Y,et al.Lightweight Mutual AuthenticationandOwnershipTransferforRFID Systems[C]//Proceedings of IEEE INFOCOM’10.[S.1.]:IEEE Press,2010:1-5.

[11]Kapoor G,Zhou W,Piramuthu S.Multi-tag and Multiowner RFID Ownership Transfer in Supply Chains[J].Decision Support Systems,2011,52(1):258-270.

[12]Kapoor G,Piramuthu S.Single RFID Tag Ownership Transfer Protocols[J].IEEE Transactions on Systems, Man,and Cybernetics,Part C:Applications and Reviews, 2012,42(2):164-173.

编辑 索书志

A New Ownership Transfer Protocol for RFID Tags

MAO Yajiao1,SUN Dazhi1,2

(1.School of Computer Science and Technology,Tianjin University,Tianjin 300072,China;

2.State Key Laboratory of Information Security,Institute of Information Engineering, Chinese Academy of Sciences,Beijing 100093,China)

Aiming at the problem of the tag’s ownership safe transfer during its lifetime,an ownership transfer protocol for Radio Frequency Identification(RFID)is proposed,which is based on the Hash function without the Third Trust Party (TTP).It adopts the challenge-response mechanism,and uses the Status flag to indicate the tag’s owner.In this protocol,the previous owner and the new owner share different secret keys with the target tag respectively,with communication information transferred between them,and the entities in systems can be authenticated.After a serious of authentication,the new owner obtains the ownership of the target tag.Analysis result shows that the protocol can satisfy the proposed security requirements for tag ownership transfer.The target tag is owned by the previous owner,and only owned by the new owner after the protocol’s execution.So it can make the tag’s ownership transfer exclusively.Compared with the previous works,the protocol’s performances on security and implementations are improved.

Radio Frequency Identification(RFID);cryptographical protocol;ownership transfer;communication security;identity authentication;Internet of Things(IoT)

毛雅佼,孙达志.一种新的RFID标签所有权转移协议[J].计算机工程,2015,41(3):147-150,166.

英文引用格式:Mao Yajiao,Sun Dazhi.A New Ownership Transfer Protocol for RFID Tags[J].Computer Engineering, 2015,41(3):147-150,166.

1000-3428(2015)03-0147-04

:A

:TP309

10.3969/j.issn.1000-3428.2015.03.028

国家自然科学基金资助项目(61003306,61272106)。

毛雅佼(1989-),女,硕士研究生,主研方向:信息安全,密码学,RFID密码协议安全;孙达志,副教授、博士研究生。

2014-02-10

:2014-05-09E-mail:sundazhi@tju.edu.cn