几类混沌映射图像加密算法的比较

几类混沌映射图像加密算法的比较

薛香莲

(西安财经学院行知学院信息系,陕西西安,710038)

摘要:对图像信息安全技术进行了研究,报告了现阶段图像加密的相关现状,分析了基于混沌理论的图像加密的主要方法,提出分别用一维混沌映射Logistic、二维混沌映射2DLogistic以及Chen超混沌映射对图像进行位置和值置乱来实现图像加密,并从实验仿真结果、密钥空间、密钥灵敏性、灰度直方图、置乱程度以及加密时间等方面来比较以上三种混沌理论作用于图像加密中的各自优缺点。

关键词:Logistic;2DLogistic;Chen;安全性;图像加密

0 引言

混沌具有的对初始条件与系统参数敏感性、各态遍历性和类随机性的特点,使得它适合用于图像加密。基于混沌的图像加密方法主要有两种(1)像素替代:混沌序列作为密钥和图像每个像素执行逐位的XOR或者XNOR操作。单纯进行像素替代抵御已知/选择明文攻击的性能很差,能够比较容易的通过选择明文攻击得到像素在加密前后灰度信息的变换,从而进行攻击。(2)位置置换:利用混沌映射转换像素位置。这种操作没有改变灰度统计特性,明文图像和密文图像的灰度直方图完全一样,难以抵御攻击者基于统计信息的攻击。将以上两种技术结合,能够有效抵御上述攻击。然而现阶段基于混沌系统的图像加密有很多如一维混沌,二维混沌以及超混沌系统,那么哪种混沌对图像加密更加有效而又安全可行呢?本文分别用一维混沌映射Logistic,二维混沌映射2DLogistic,以及超混映射Chen对灰度图像进行像素位置和值置乱,并从安全性和效率等方面来衡量各类混沌映射的图像加密的优缺点。

1 本文用到的混沌映射

本文研究的图像加密算法中涉及到以下三个混沌映射分别是:Logistic映射、2DLogistic映射、以及Chen超混沌映射。Logistic映射是一种典型的混沌映射,模型为xn-1=μxn(1-xn)当系统参数3.569945<μ≤4时系统进入混沌状态,就会产生[0,1]之间的混沌序列;文献[3]给出了2D Logistic映射模型,当2.75<μ1≤3.4,2.75<μ2≤3.45,0.15<γ1≤0.21,0.13 <γ2≤0.15,进入混沌状态,并且可以产生两条(0,1)之间的混沌序列,该动力系统见公式(1);Chen超混沌映射除了具有类随机性、初值敏感性、难以预测等特性外,系统本身比较复杂,具有两个正的 Lyapunov 指数,大大的提高了预测。其数学模型见公式(2),当a=36,b=3,c=28,d=16及-0.7<=k<=0.7,Chen系统进入混沌状态。本文利用四阶Runge-Kutta方法,设置混沌初始值和参数,产生四条混沌序列,取混沌序列的小数部分,这样混沌序列的取值范围就坐落在[0,1]之间,本文用这些变形后的混沌序列对图像进行加密。

2 几类混沌加密算法的比较

2.1基于一维混沌映射Logistic的图像加密算法

(1)输入大小为A(m,n)的灰度图像,m,n是图像宽与高;将A(m,n)转换成一维数组A1;

(2)利用logistic混沌系统产生m×n条序列B;

(3)对B序列排序得到新序列B1,以及B1所在位置的序列B2;

(4)将B2中的元素替换A1中对应的数组下标,即置换了图像像素的位置,得到矩阵A2

(5)对混沌序列B进行变形,使其取值范围坐落在[0,255]之间,然后与A2进行异或,如公式(3)所示:

(6)重构A3,将其转换成大小为m×n,即得到加密图像。

2.2基于二维混沌映射的图像加密算法

(1)输入大小为A(m,n)的灰度图像,m,n是图像宽与高;利用2Dlogistic映射产生两个混沌序列{xm}、{yn};

(2)将{xm′}、{yn′}各元素所在的位置之值替换原序列{xm}、{yn}中的该元素,得到两个新的序列{xm″}、{yn″};

(3)用这两个序列作为置乱矩阵的行地址和列地址,用此矩阵对图像像素位置进行置乱,得到灰度图像B(m,n);

(4)对序列{xm}进行变形得x(m,1),对{yn}变形得y(1,n),x 和y相乘得到z(m,n);

(5)然后利用公式(3)改变图像的像素值,得到加密图像C(m,n)。

2.3基于超混沌映射的图像加密算法

(1)输入大小为A(m,n)的灰度图像,m,n是图像宽与高;利用Chen混沌映射产生四个混沌序列{xm}、{yn}、{zm}和{qn};

利用2.2节中步骤(3)-(4)置乱像素位置,得到灰度图像B(m,n);

(2)先利用2.2节中步骤(5)对序列z和q作用,再利用公式(3)改变图像的像素值,得到加密图像C(m,n)。

2.4实验仿真

利用matlab7.0,分别设置一维Logistic的初始值为x0=0.3,系统参数为μ=3.9,二维混沌2DLogistic的初始值x0=0.3,y0=0.4,μ1=2.9,μ2=3.0,λ1=0.2,λ2=1.14,Chen超混沌映射的初始值为x0=0.3,y0=0.4,z0=0.5,q0=0.6,k=0.2对256×256的lena图像进行加密仿真结果见图1,其中图1(a)为原始图像,图1(b)(c)(d)分别为三种加密算法所得的加密图像,从视觉效果分析,三种算法的加密效果较好。

图1 三种混沌映射图像加密算法的仿真结果图

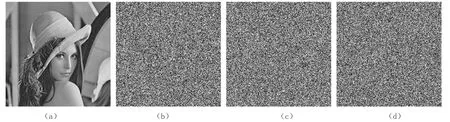

表1 几类混沌映射加密算法的密钥空间

3 安全性分析

3.1密钥空间分析

本文提出的图像加密算法的密钥就是混沌系统的初始值和系统参数,若计算精度为10-17,则密钥空间如下表1所示,从表1可得,由于混沌参数个数的原因,2DLogistic的密钥空间最大是,而Logistic的密钥空间最小。

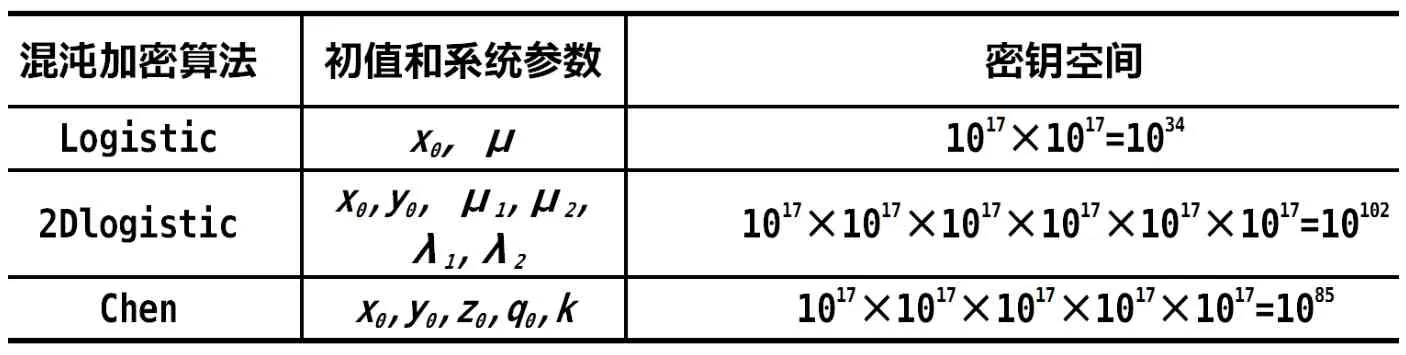

3.2密钥灵敏性

我们设置Logistic,2DLogistic和Chen的第一个初值x0为0.3000000000000001,剩余的密钥不变,对加密图像进行解密,得到三种算法对应的解密图,见图2,从图2(a)和(c)分析可得基于Logistic和Chen混沌映射的图像加密算法密钥灵敏性很高,而图2(b)中可清晰的看到原始图像Lena的轮廓,可见基于2DLogistic的混沌映射的图像加密算法密钥灵敏性不高,相对其他两种算法来说,难以抵抗穷举攻击。

3.3信息熵与加密时间

信息熵可以衡量加密图像的置乱程度,一个理想的随机图的信息熵是8,加密时间说明加密的效率,三种算法的信息熵和加密时间如表2所示,分析表2得出,三个信息熵都非常接近8,Chen超混沌映射置乱程度最好,2DLogistic的执行效率最快,Logistic效率最慢。

表2 几类混沌映射加密算法的信息熵和加密时间

4 结论

本文利用三种混沌系统分别对图像执行位置置乱和值扰乱来实现加密图像,实验仿真及安全性分析表明,基于三种混沌系统的图像加密效果均较好,但一维混沌映射Logistic加密算法密钥空间小,加密时间长,安全性不高且效率低,二维混沌映射2Dlogistic加密算法密钥空间大,置乱程度高,加密时间短,但相比其他两种密钥灵敏性差,而Chen超混沌映射加密算法,密钥空间较大,密钥灵敏性强,置乱程度好,加密效率高,可有效的抵抗统计攻击和穷举攻击。此外,Chen超混沌系统的Lyapunov 指数有两个大于0,预测难度增大,安全性高。

图2 密钥灵敏性测试图

参考文献

[1] 张晓强,王蒙蒙,朱贵良.图像加密算法研究新进展.计算机工程与科学[J],2012,34(5):1-6.

[2] Sabery K M,Yaghoobi M.A new approach for image encryption using chaotic logistic map. 2008 International Conference on Advanced Computer Theory and Engineering[M], 2008, 177: 585-590.

[3] 王兴元,王明军.二维Logistic映射的混沌控制.物理学报[J],2008,57(2):731-736.

[4] T.G.Gao,Z.Q.Chen,Z.Y.Yuan,et al..A hyperchaos generated from Chen's system.International Jouranl of Modern Physics C[J].2006,17:471-478.

[5] 薛香莲,一种新的基于超混沌映射的彩色图像加密算法.计算机应用与软件[J],2013.30(8):318-312.

[6] X.L.Xue,Q.Zhang,X.P.Wei,et al.An image fusion encryption algorithm based on DNA sequence and multi-chaotic maps.Journal of Computational and Theoretical Nanoscience[J],2010,7(2):397-403.

[7] X.L.Xue,Q.Zhang,X.P.Wei,et al.A digital image encryption algorithm based on DNA sequence and multi-chaotic maps.Neural Network World[J],2010,1567-1573.

薛香莲(1985-),女,讲师/硕士,主要从事信息安全领域研究

网络与信息工程

Several types of the chaotic mapping image encryption algorithm

Xue Xianglian

(xi 'an institute of finance and economics institute of the relevant information department, shaanxi xi 'an 710038)

Abstract:Studied the image information security technology,the report related to the status quo of the current image encryption,analyzed the main method of image encryption based on chaos theory,put forward respectively in one-dimensional chaotic map Logistic,2 dlogistic two-dimensional chaos mapping and hyperchaos mapping for the position and value of Chen to behave in such a way to realize image encryption, and from the experimental simulation results,the key space,key sensitivity,gray histogram,scrambling degree and the encryption time and so on to compare the above three kinds of chaos theory applied to image encryption in the respective advantages and disadvantages.

Keywords:Logistic;2 dlogistic;Chen;security;image encryption

作者简介

基金项目:陕西省教育厅自然科学基金资助项目(2013JK1149)

中图分类号TP309.7

文献标识码A