云计算及其安全问题研究

贾美娟,朱 强,于海涛,蒋庆峰

(1. 大庆师范学院 计算机科学与信息技术学院,黑龙江 大庆 1630001;

2. 哈尔滨工程大学 计算机科学与技术学院,黑龙江 哈尔滨 150001)

云计算及其安全问题研究

贾美娟1,2,朱强2,于海涛1,2,蒋庆峰1,2

(1. 大庆师范学院 计算机科学与信息技术学院,黑龙江 大庆 1630001;

2. 哈尔滨工程大学 计算机科学与技术学院,黑龙江 哈尔滨 150001)

摘要:云计算不仅是一种基于互联网的计算方式,还是一种全新的商业模型。云计算在快速发展的同时不可避免会遇到安全方面的问题。本文首先对云计算的概念及其服务提供方式进行了详细的总结。从可信用户身份认证、用户数据安全和虚拟化安全三个方面对云计算存在的安全问题进行阐述。

关键词:云计算;云安全;访问控制;加密;虚拟化

云计算是由分布式计算、并行计算、网格计算等传统网络技术发展并相互融合的产物[1]。云计算不仅是一种基于互联网的计算方式,而且还是一种全新的商业模型[2~3]。云计算将传统的计算资源和存储资源进行整合,通过虚拟化技术形成共享的虚拟资源池。远程终端用户不需要对云端的基础设施有任何了解,就能如使用自来水一样方便地通过互联网使用云计算提供的服务,真正实现了“网络即计算机”的思想。云计算被公认为是继个人计算机、互联网后的第三次科技变革。到目前为止,云计算处于初始阶段,并且发展趋势良好,已经逐渐对人们生产、生活方式和商业模式带来了根本性的改变。

当前,云计算的发展面临着诸多关键问题,其中首要的就是安全问题。世界最权威的IT研究与顾问咨询公司Gartner的调查表明:企业不会采用或者近期不会采用云计算模式的原因是出于对数据安全性的考虑[1]。近年来不断出现的安全事件印证了企业的担忧,2009 年Google电子邮件系统发生用户资料外泄事件,并且2011年再次爆发大规模的用户数据泄漏事件,大约有15万用户发现自己的邮件和聊天记录被删除,帐户被重置。同年,亚马逊简单存储服务S3数据中心服务器大面积宕机,导致大量网站瘫痪,这一事件被认为是亚马逊史上最为严重的云计算安全事件。在国内,以CSDN为主的多家互联网用户注册信息库被黑客盗取,涉及的用户资料在5000万以上,资料泄露的账号可能涉及网易邮箱、QQ邮箱、人人网在内的多家网站,这是著名的“密码门”事件。因此,云计算的广泛应用还存在重要的挑战,如何解决云计算所面临的各种安全问题是研究者面临的难题。

1云计算的相关概念

1.1云计算的概念

到目前为止,学术界对云计算还没有统一的定义,目前文献对云计算概念的描述主要有:美国国家标准与技术研究院(NationalInstituteofStandardsandTechnology,NIST)定义云计算是一种能够通过网络以便利的、按需付费的方式获取计算资源(包括网络、服务器、存储、应用和服务等)并提高其可用性的模式,这些资源来自一个共享的、可配置的资源池,并能够以无人干预的方式获取和释放[4]。加州大学伯克利分校云计算白皮书的定义云计算是包括互联网上各种服务形式的应用以及数据中心中提供这些服务的软硬件设施[5]。维基百科则认为云计算是一种基于互联网的计算方式,通过这种方式,共享的软硬件资源和信息可以按需求提供给计算机和其他设备[6]。国内云计算专家刘鹏认为云计算将计算任务分布在大量计算机构的资源池上,使各种应用系统能够根据需要获取计算力、存储空间和各种软件服务[7]。

1.2云计算的服务提供形式

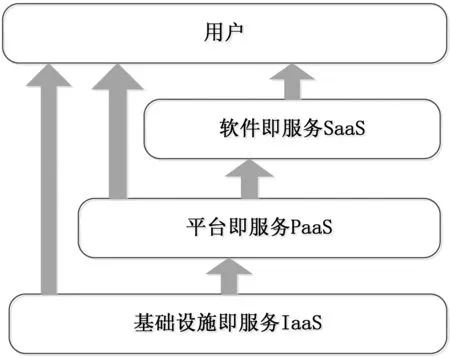

美国国家标准和技术研究院NIST对云计算的服务提供形式提出了明确的分层[8],如图1所示自底向上为:基础设施即服务IaaS(InfrastructureasaService)、平台即服务PaaS(PlatformasaService)、软件即服务SaaS(SoftwareasaService)。

图1 云计算的服务分层

(1)IaaS:消费者可以使用基础设施的计算资源,如处理计算能力、存储空间、网络组件和中间件等。用户在此基础上部署和运行各种软件,包括操作系统和应用程序等。典型的例子有:Salesforce.com和MicrosoftCRM。

(2)PaaS:服务提供者一般将软件研发的平台作为一种服务提交给用户,用户可以在平台上部署自己的应用。典型的例子有:GoogleAppEngine和MicrosoftAzure平台。

(3)SaaS:用户一般通过使用软件服务供应商提供的基于Web的软件应用程序来满足自身对服务的需求,程序一般以租赁的方式出售。典型的例子有:EC2和BlueCloud。

此外,云计算实际是一切皆服务XaaS(Xasaservice)的组成部分,XaaS还包括存储即服务、通信即服务、监测即服务等。未来云计算将形成一个以云基础设施为核心、涵盖云基础软件与平台服务与云应用服务等多个层次的全球化服务网络,真正意义地实现XaaS的目标。

2云计算面临的安全问题

2.1可信用户身份认证

在云计算中,传统静态的组织信任边界将变成动态的,而组织的网络、系统和应用的边界将进入服务提供商的域中[9],传统的访问控制方法不适用。为了降低风险,解决身份和访问安全问题,需要采用可信用户的身份认证。可信用户身份认证的目的是授权合法用户进入系统,访问和操作数据,同时避免合法用户信息遭到非授权用户的访问。云计算环境下,研究者关心的是如何通过非传统访问控制类手段实施数据对象的访问控制,常用的手段有:认证过程中使用哈希函数和异或运算,双向认证,基于身份加密和签名方案等等。

2.2用户数据安全

作为云计算的用户,我们在享受云计算应用带来的廉价、方便与快捷的同时,最关心的还是自己保存在云端数据的安全性,数据丢失或者被恶意窃取将会给用户带来不可估量的损失[10-11]。云用户希望他们的提供商为其加密数据,以确保数据的安全。因此,个人和企业数据加密技术是必不可少的,如采用对称或者非对称加密技术等。加密本身并不能够防止数据的丢失,加密的目的是提供资源保护,而加密中最主要的部分——密钥管理则对受保护资源提供了访问控制。其次,为了保证数据不因物理设备发生错误、故障、失效而受到影响,通常采用冗余或异地备份等手段来应对。

2.3虚拟化问题

云计算的核心技术是虚拟技术,最基本的单元是虚拟机,虚拟机的安全是云计算安全的基本要求[12]。虚拟化技术是将底层的硬件,包括服务器、存储设备、网络设备等虚拟化,建立一个资源共享和分配平台,依据用户的需求租用物理网络资源,满足用户提供个性化服务[13]。然而,在实际情况下虚拟机受内外因素的影响,如遭受恶意攻击或者自身软硬件损坏,不可避免地会发生失效,破坏服务提供的连续性,影响服务提供商的运营收益。此外,对安全要求不同的虚拟机的如何共存也是云计算面临的一个难题。首先,虚拟机软件的漏洞会将业务信息暴露给恶意的入侵者。云计算中低安全级别的租户的安全性会成为多租户共存的虚拟环境中租户共有的安全性。因此,对虚拟机的安全隔离和加固以及驿虚拟机镜像安全管理是必须要考虑的。

2.4云计算资源的访问控制问题

在云计算环境中,不同的云应用属于不同的安全管理域,并且每个安全域内采用不用的安全策略管理域的计算资源和用户。当用户需要对资源进行跨域访问时,域边界需要设置相应的认证机制,对访问资源的用户进行相应的身份认证[1]。由于资源可能存在于不同的域内,并且各个域有各自独立的访问控制策略,因此在进行资源共享时需要对其制定一个双方认同的访问控制策略[1]。然而,传统的访问控制机制都是针对静态环境下的资源设计的,难以适应云计算环境下大规模、高动态的应用。因而如何解决云计算环境下资源的访问控制问题是亟待解决的关键问题。

2.5第三方监控数据流的快速分析问题

云计算环境中来自第三方的独立可信性监控是确保用户与系统信赖关系的重要补充。为了准确的判定系统的可信性,第三方监控需要充分收集底层基础设施、虚拟机、软件应用等多个层次的可信性信息,且由于分布式环境中组件数量的众多和交互关系的复杂化,监控的信息流呈指数级的增长,传统的基于状态的方法将面临状态空间爆炸的风险,因此为了可信性决策的及时性和降低分析开销,研究数据流的快速分析方法是一个关键性的问题。

3结语

本文对云计算服务提供方式进行了阐述,对云计算所面临的安全问题进行了总结。云计算这种全新的商业模式已经逐渐体现出资源灵活利用、节约成本、提高计算能力和效率、几乎无限存储等优势,并对人们的生产和生活方式产生了巨大影响,人们可以像使用自来水一样方便地使用网络资源来为自己提供服务。虽然云计算现在面临着诸多挑战,尤其是安全方面的挑战,但是在研究者、企业等各界的推动下,云计算将会成为未来IT业发展的趋势已不容置疑。

[参考文献]

[1]冯登国,张敏,张妍,徐震. 云计算安全研究[J]. 软件学报,2011,22(1):71-83.

[2]吴吉义,沈千里,章剑林,沈忠华,平玲娣. 云计算:从云安全到可信云. 计算机研究与发展,2011,48(suppl.):229-233.

[3]吴吉义,平玲娣,潘雪增,李卓. 云计算:从概念到平台[J]. 电信科学,2009,25(12):23-30.

[4]PeterM,TimothyG.TheNISTDefinitionofCloudComputing[OL].[2011-9].http://www.ict4executive.it/upload/images/10_2012/121022085554.pdf

[5]MichaelA,ArmandoF,ReanG,etal.Aviewofcloudcomputing[J].CommunicationsoftheACM, 2010, 53(4): 50-58.

[6]云计算[OL].[2013-12-5].http://zh.wikipedia.org/wiki/云计算.

[7]刘鹏. 云计算[M]. 北京:电子工业出版社, 2009.

[8]王庆波,金滓,何乐等. 虚拟化与云计算[M]. 北京:电子工业出版社,2010.

[9]俞能海,郝卓,徐甲甲,张卫明,张驰云. 安全研究进展综述. 电子学报,2013,41(2):372-381.

[10]李德毅. 云计算热点问题分析. 中兴通讯技术,2010,16(4):1-4.

[11]杨健,汪海航,王剑,俞定国. 云计算安全问题研究综述[J]. 小型微型系统,2012,33(3):472-479.

[12]陈康,郑纬民.云计算:系统实例与研究现状[J]. 软件学报,2009,20(5):1337-1348.

[13]CHOWDHURYNMMK,BOUTABAR.Asurveyofnetworkvirtualization[J].ComputerNetworks, 2010, 54(5): 862-876.

中图分类号:TP393

文献标识码:A

文章编号:2095-0063(2015)06-0018-03

收稿日期:2015-08-15

基金项目:黑龙江省自然科学基金项目(F2015029, QC2015070); 黑龙江省教育厅科学技术项目(12543005);大庆师范学院自然科学基金项目(12ZR01)。

作者简介:贾美娟(1976-),女,黑龙江大庆人,讲师,从事网络信息安全研究。

DOI10.13356/j.cnki.jdnu.2095-0063.2015.06.005