基于信任度的WSN信任模型研究

苏耀鑫, 高秀峰, 卢 昱

(陆军工程大学石家庄校区,石家庄 050003)

0 引言

无线传感器网络[1-2](Wireless Sensor Network,WSN)的应用越来越广泛[3],常工作在复杂网络环境下,因此面临的安全问题[4]也越来越严重。传统的基于密码学的认证机制只能解决恶意节点发起的外部攻击,如WATRO等提出了基于RSA公钥算法建立起来的TinyPK认证方案[5]等,但是无法有效地防止由节点被俘引起的内部攻击。信任机制[6-7]是解决网络内部攻击最有效的方法,是对传统基于密码学安全机制的有效补充,从而提高网络的安全性。在信任机制中,节点通过评估邻居节点的信任度来完成路由选择[8-10]等一系列决策。目前,在无线传感器网络领域,研究者已经提出了许多经典的信任模型[11]。例如,MARSH[12]在1994年首次从社会学和行为学的角度提出了信任机制;2004年,GANERIWAL等以贝叶斯理论为基础,提出了基于节点信誉的信任管理模型RFSN[13](Reputation-based Framework for Sensor Networks),利用邻居节点的行为计算信任值,与设定阈值比对进行决策;MEJIA[14]等基于非合作博弈论提出了一种分布式的信任模型;文献[15]提出了TCFL(Trust Computation Method Using Fuzzy Logic)信任模型,并结合模糊逻辑理论将不确定性的证据信息量化。

对节点信任度的评估是信任机制的核心,也是进行决策的基础,因此准确高效地完成节点信任度的评估是研究信任机制的首要任务。但是,现有的信任机制存在节点能耗较高,恶意节点识别周期长等问题。本文针对这些问题提出了一种基于信任度的信任模型,并对信任度与信任决策进行了计算与分析。

1 信任模型的设计

本文设计的信任模型是由信任度计算、信任信息管理和信任决策3层构成,如图1所示。其中,信任度的计算是信任模型的基础,信息管理是核心,信任决策是设计目的。

图1 信任模型结构图Fig.1 Structure of the trust model

信任度计算主要完成对信任因素、信任度的定义和初始化,以及网络在运行阶段直接信任度、间接信任度和能量信任度的计算过程。

信任信息管理实现网络节点交互过程中状态信息、交互记录以及计算出的节点信任度的信息动态管理。

信任决策主要利用信任度完成路由选择,以及恶意节点和老化节点的识别任务,提高网络的安全性。

2 信任度的计算

信任值的计算包括信任度的定义、直接信任度、间接信任度、综合信任度的计算以及信任度的更新。信任度的合成是信任值计算的核心。

2.1 信任度的定义

2.1.1 信任因素定义

需要强调的是节点自身不能保存自身的状态列表,也无法获取自身在其他邻居节点列表中的信任度大小,这样做可防止恶意节点发动掩饰攻击,将节点自身的信任度提高至可信的范围后对网络实施攻击。

2.1.2 信任度初始化

由于在组网初期,节点之间无信息交互,则历史信任度只由直接信任度组成,是节点对邻居节点信任度的初步评估。

历史信任度初始化为0.5,取值范围为[0,1];交互记录初始化为[1,1];能量初始化为100%,取值范围为[0,100%],100%表示节点能量充足,0表示节点寿命终止。

2.2 直接信任度的计算

在本文中,直接信任度是通过存储在节点列表中的交互记录来实现的。令Dij表示节点i对节点j的直接信任度,节点i和节点j利用二项事件(交互成功/交互不成功)表示它们之间的交互结果,φij表示交互成功的概率,满足β分布。β分布的概率密度函数的数学形式为

(1)

式中:α>0;β>0。

(2)

2.3 间接信任度的计算

虽然节点获取直接信任度的方式是通过节点直接监测得出的,但是网络中存在着恶意节点,会在网络中发动掩饰攻击,从而蛊惑节点的判断,因此需要其他邻居节点的推荐信任度来修正直接信任度。

由于各邻居节点的信任度不同,因此需给各推荐信任度赋予一定的权重。节点信任关系如图2所示。

图2 节点信任关系图Fig.2 Diagram of node trust relationship

如图2所示,节点A广播查询节点B信任度的数据包,当邻居节点C,D,E,F收到数据包后,查询存储在本地的邻居节点列表,如果存在节点B,则利用此周期t=ti(i=1,2,3,…)内与节点B的交互记录计算出关于节点B的直接信任度,并发送至节点A。对于单个邻居节点的推荐信任度的整合计算为

Iij(k)=Tik(old)*Dkj

(3)

式中:Tik(old)表示节点i对节点k的历史信任度;Dkj是周期t=ti内的直接信任度。当所有的邻居节点的推荐信任度合成时,采用如式(4)所示的算式,即

(4)

式中:n表示邻居节点数目;μk表示节点k的推荐信任度在间接信任度中所占的权重,其算式为

(5)

当节点接收推荐信任时,有时会面临很多的邻居节点,需要节点对这些数据包进行过滤,从而提高节点计算效率。

节点内设置筛选阈值,如果某邻居节点在本节点列表中显示的历史信任度低于阈值,则此邻居节点发来的推荐信息不予采纳,如果有部分邻居节点发来的推荐信息和其他节点的差距较大,也不予采纳。这样可以有效地防止恶意节点发起的诽谤攻击。图2中节点A关于节点B推荐信任度的筛选过程如图3所示。

图3 推荐信任度筛选图Fig.3 Screening diagram of recommended credibility

图3中:Told指的是推荐节点的历史信任度;RT为推荐信任度;TB为被观测节点B的历史信任度;δ,ε为节点内设置的阈值,用于推荐信任度的筛选。

2.4 综合信任度的计算

节点接收到来自邻居节点的推荐信任度,以及自身监测得到的直接信任度,结合节点的能量信任度,得出关于被监测节点的综合信任度。具体的算式为

Tij=(ωDij+(1-ω)Iij)*Eij

(6)

式中:ω指直接信任度在综合信任度中所占的权重;Eij指节点i关于节点j的能量信任度,其算式为

(7)

式中:Ecurrent指节点当前具有的能量值;Eall指节点在网络部署时的总能量。

由于节点的能量在通信过程中是一个十分重要的因素,将能量信任度Eij引入到综合信任度计算中,作为直接信任度与间接信任度加权求和的系数,节点能量的高低直接影响着网络的使用寿命以及通信质量。这样做是为避免信任度高的节点每次都被选作通信节点,造成节点能量的高速流失。

2.5 信任度的更新

网络正常运行阶段,随着网络的动态变化、节点能量的消耗,以及恶意节点的攻击,节点的信任度会发生变化,所以必须更新信任值,从而快速地发现恶意节点发起的内部攻击,提高网络的安全性。

网络运行时,信息交互过程使得流量大小随时发生变化,如果保持信任度频繁更新,则节点计算存储资源会被大量占用,节点的能量也会在信任度计算中大量消耗,导致网络寿命大幅缩短,因此本文采用周期更新的方式,减缓网络压力。在信任度的更新过程中,要结合节点历史信任度,并且赋予历史信任度一定的权重,防止恶意节点进行掩饰攻击。具体的计算式为

(8)

式中,ω1,ω2分别为新计算出的节点信任度和历史信任度的权重,满足ω1+ω2=1。

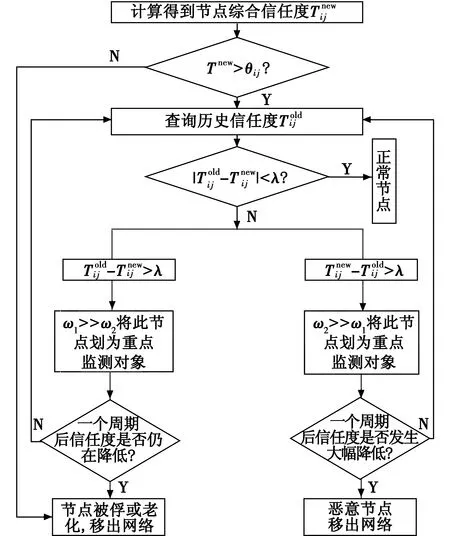

3 信任决策

计算信任度的目的就是在网络中对节点的行为以及通信进行决策,利用信任度识别恶意节点和能量耗尽的老化节点,并在通信过程中选择最优路由,保证网络的安全运转。具体的恶意节点及老化节点的识别流程如图4所示。

信任决策中定义了预警阈值λ和处理阈值θ两个阈值以及正常、怀疑和驱出3种节点状态。

正常状态表示节点的信任信息在允许的范围之内,在进行路由选择和数据转发时,可以将此节点作为可靠的中间节点。

图4 异常节点识别流程图Fig. 4 Flow chart of abnormal node identification

怀疑状态表示节点的信任信息变化异常,与历史信任度相比,波动很大,超过了预警阈值λ,故将此类节点定为怀疑状态。之后,在后一个周期内继续观察该节点行为,一旦发生异常,立即采取措施将其移出网络。

驱出状态指的是节点的信任度低于处置阈值θ,应直接移出网络。

4 仿真及结果分析

利用NS2作为仿真实验工具来验证信任模型的安全性等性能。在本文仿真实验中,环境设置如下:将100个节点均匀地部署在50 m×50 m的区域内,将所有正常节点的数据包转发率设置为在[0.8,1.0]之间的随机数。设置若干恶意节点,在网络中发动多种攻击,包括数据包丢弃攻击、篡改攻击、诽谤攻击以及掩饰攻击等。其中,掩饰攻击是通过提高信任度,掩饰自己的身份并进行的攻击行为。实验的仿真参数见表1。

表1 实验仿真参数

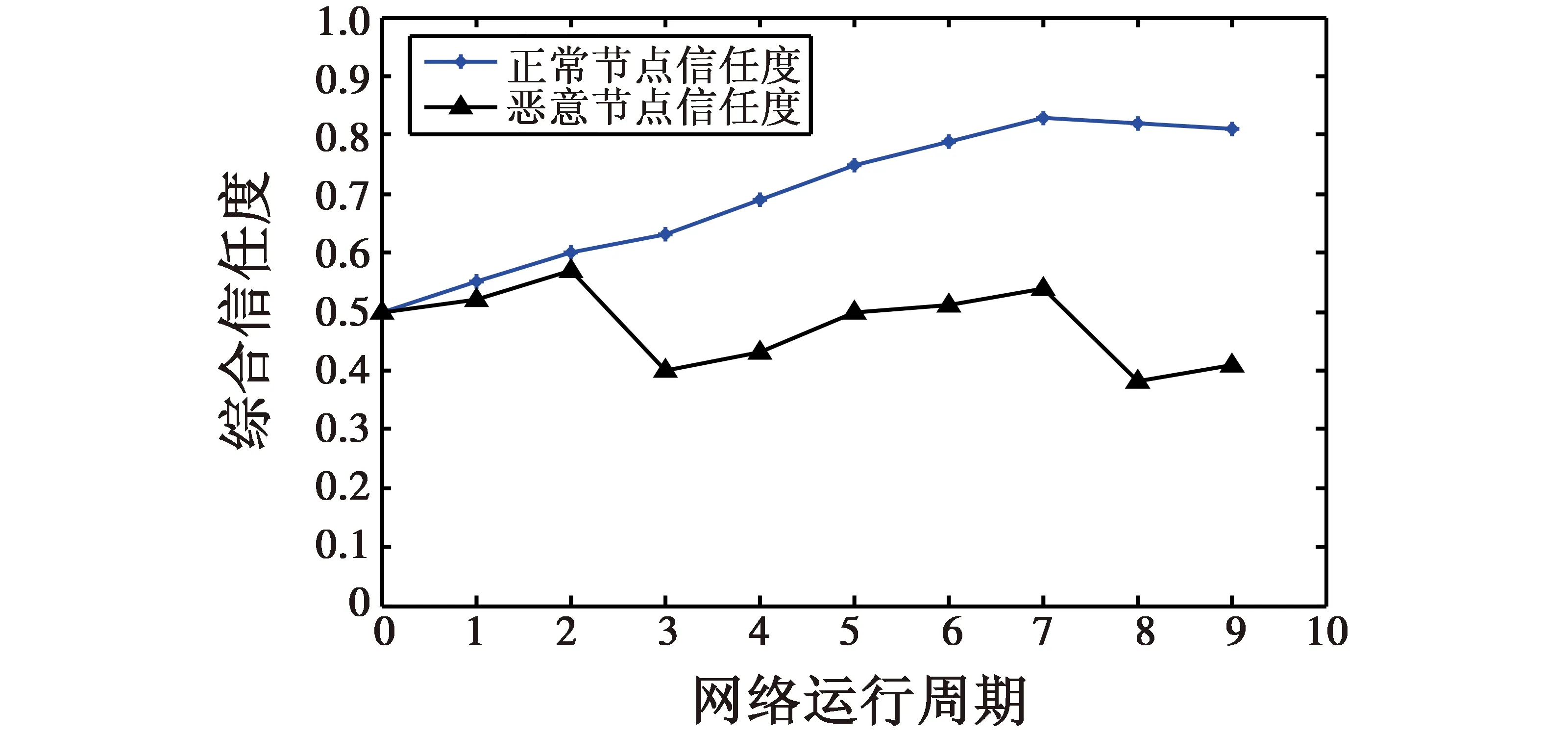

4.1 节点信任度的变化

如图5所示,节点的初始值为0.5,随着网络开始运行,正常节点与邻居节点之间有了信息交互,加上各节点的能量信任度高,则正常节点的信任度呈现平滑上升趋势。随着网络运行时间的增长,节点的能量信任度开始降低,由于能量信任度作为间接信任度和直接信任度的加权求和的系数,因此导致节点的综合信任度出现平滑下降的趋势。

在本文设计的信任计算中,节点发生一次异常行为,则信任度就呈现迅速下降趋势,并且被列入到预警状态,如果再次出现攻击行为,则直接移出网络。

图5 节点综合信任度的变化趋势图Fig.5 The trend of node comprehensive credibility

4.2 安全性分析

信任模型就是利用网络中节点交互过程计算信任度,利用信任度识别出恶意节点和老化节点。因此,检测率是衡量信任机制性能的重要指标。检测率指的是随着恶意节点比例的增加,检测出的恶意节点在所有恶意节点中的比例。本文将本方案与经典的基于信誉的信任模型RFSN进行比较,分析本方案的优劣。不同节点比例下的检测率如图6所示,在相同恶意节点比例下,本文方案的监测均高于RFSN方案,这是由于本文中信任模型可对节点的行为做出迅速处理,防止了恶意节点进一步危害网络。

图6 检测率对比图Fig.6 Detection rate comparison

4.3 能耗分析

为分析本文模型的能耗,将RFSN方案与本文方案进行对比,仿真实验结果如图7所示。图中显示的是在400个周期内,随着恶意节点比例的变化,本文方案和RFSN方案在网络仿真过程中的能量消耗对比。可以看出,随着实验的进行,整个网络的能量都呈现下降趋势,但是本文方案在不同的恶意节点比例下能量消耗均少于RFSN方案。这是因为本文方案在进行信任度计算时,将交互信息存在节点内部,进行周期计算,能够有效地避免实时计算带来的能量消耗,节约网络能量并延长网络的使用寿命。

图7 网络能量变化图Fig.7 The change of network energy

5 结束语

本文针对无线传感器网络的动态变化提出了一种基于信任度的信任模型。该模型综合考虑了节点的交互信息和能量变化,通过计算节点的直接信任度、间接信任度和能量信任度合成综合信任度。利用综合信任度实现路由选择,并且高效识别恶意节点以及能量耗尽的老化节点,将此类节点移出网络。在节点信任度的更新过程中,采用周期更新的方式,减少因实时更新造成的资源浪费,延长网络的使用寿命。仿真结果表明所设计方案有较高的检测率,同时有效节约了整个网络的能量。

[1] 陈林星.无线传感器网络技术与应用[M].北京:电子工业出版社,2009.

[2] 任丰原,黄海宁,林闯.无线传感器网络[J].软件学报,2003,14(7):1282-1291.

[3] SINGH D,TRIPATHI G,JARA A J.A survey of internet-of-things:future vision,architecture,challenges and services[C]//Internet of Things,IEEE,2014:287-292.

[4] 张玉泉.无线传感器网络安全问题研究[M].济南:山东人民出版社,2013.

[5] WATRO R,KONG D,CUTI S F,et al.TinyPK:securing sensor networks with public key technology[C]//Pro-ceedings of the 2nd ACM Workshop on Security of Ad Hoc and Sensor Networks,2004:59-64.

[6] 荆琦,唐礼勇,陈钟.无线传感器网络中的信任管理研究[J].软件学报,2008,19(7):1716-1730.

[7] FANG W,ZHANG C,SHI Z,et al.BTRES:beta-based trust and reputation evaluation system for wireless sensor networks[J].Journal of Network and Computer Applications,2016,59(2):88-94.

[8] YU Y L,LI K Q,ZHOU W L,et al.Trust mechanisms in wireless sensor networks:attack analysis and countermeasures[J].Journal of Network & Computer Applications, 2012,35(3):867-880.

[9] LELIGOU H C,TRAKADAS P,MANIATIS S,et al.Combining trust with location information for routing in wireless sensor networks[J].Wireless Communications and Mobile Computing,2012,12(12):1091-1103.

[10] GOVIND P G,MANOJ M,KUMKUM G.Energy and trust aware mobile agent migration protocol for data aggregation in wireless sensor networks[J].Journal of Network and Computer Applications,2014,41(2):300-311.

[11] ISHMANOV F,MALIK A S,KIM S W,et al.Trust management system in wireless sensor networks:design considerations and research challenges[J].Transactions on Emerging Telecommunications Technologies,2015,26(2):107-130.

[12] STEPHEN P M.Formalising trust as a computational concept[D].Stirling:University of Stirling,1994.

[13] GANERIWAL S,BALZANO L K,SRIVASTAVA M B.Reputation based framework for high integrity sensor networks [C]//ACM Transactions on Sensor Networks, New York,2004:66-77.

[14] MEJIA M,PENA N,MUNOZ J L,et al.A game theoretic trust model for on-line distributed evolution of cooperation in MANETs[J].Journal of Network and Computer Applications,2011,34(1):39-51.

[15] KIM T K,SEO H S.A trust model using fuzzy logic in wireless sensor network[J].World Academy of Science,Engineering and Technology,2008,42(6):63-66.