支持属性撤销的可验证外包的多授权属性加密方案

明洋 何宝康

摘 要:针对云存储中基于多授权属性加密(MA-ABE)访问控制方案存在数据使用者解密开销大,同时缺乏有效属性撤销的问题,提出了一种支持属性撤销的可验证外包的多授权属性加密方案。首先,利用可验证外包技术,降低数据使用者的解密开销,同时验证数据的完整性。然后,利用双线性映射保护访问策略,防止数据拥有者身份泄露。最后,利用每个属性的版本密钥实现立即的属性撤销。安全性分析表明所提方案在标准模型中判定性的q双线性Diffie-Hellman指数假设下是安全的,同时满足了前向安全性和抗合谋攻击。性能分析表明所提方案在功能性和计算开销两方面都具有较好的优势,因此所提方案更适用于云存储下多授权属性加密环境。

关键词:云存储;多授权;可验证外包;属性撤销;策略隐藏

中图分类号: TP309.7(加密与解密)文献标志码:A

Attribute revocation and verifiable outsourcing supported multi-authority

attribute-based encryption scheme

MING Yang*, HE Baokang

(School of Information Engineering, Changan University, Xian Shaanxi 710064, China)

Abstract: Focusing on the large decryption overhead of the data user and the lack of effective attribute revocation of the Multi-Authority Attribute-Based Encryption (MA-ABE) access control scheme in cloud storage, an attribute revocation and verifiable outsourcing supported multi-authority attribute-based encryption scheme was proposed. Firstly, the data users decryption overhead was markedly reduced and the integrity of the data was verified by using verifiable outsourcing technology. Then, the bilinear mapping was used to protect the access policy, preventing the identity of the data owner from leaking. Finally, the version key of each attribute was used to realize the immediate attribute revocation. The security analysis shows that the proposed scheme is safe under the decisional q-bilinear Diffie-Hellman exponent assumption in the standard model, achieves forward security and is able to resist collusion attack. The performance analysis shows that the proposed scheme has great advantages in terms of functionality and computational cost. Therefore, this scheme is more suitable for multi-authority attribute-based encryption environment in cloud storage.

Key words: cloud storage; multi-authority; verifiable outsourcing; attribute revocation; policy hiding

0 引言

云存儲是云计算[1]的一种应用范例,它可以存储大量的数据,因此越来越多的公司和个人将数据存储在云服务器上,但云服务器不能完全信任。为了保证存放在云服务器上的数据隐私性,同时实现对数据的细粒度访问控制,Sahai等[2]首次提出基于属性加密(Attribute-Based Encryption, ABE)机制。随后,Goyal等[3]首次提出基于密钥策略的属性加密(Key-Policy Attribute-Based Encryption, KP-ABE)方案,其中在密钥中指定访问结构,在密文中指定属性集合,只有当密文的属性集合满足密钥所指定的访问结构时才能解密。Bethencourt等[4]首次提出基于密文策略的属性加密(Ciphertext-Policy Attribute-Based Encryption, CP-ABE)方案,与KP-ABE方案的构造相反,它在密文中指定访问结构,在密钥中指定属性集合,只有当密钥的属性集合满足密文指定的访问结构时才能解密。因为CP-ABE 方案不仅可以对数据进行细粒度的访问控制,而且数据使用者可以定义访问结构,所以CP-ABE得到更广泛的应用。最近,很多研究者提出了一系列基于单授权的属性加密方案[5-7],在这些方案中仅存在一个属性授权机构,由这个属性授权机构来管理所有的属性并为数据使用者分发相应的密钥;但单授权方案无法满足云存储中的实际要求,其中数据使用者的属性可能来自不同的属性授权机构,即多授权的应用场景。

为解决上述问题,许多研究者提出了多授权的ABE方案[8-9]。Chase等[10]首次提出多授权属性加密(Multi-Authority Attribute-Based Encryption, MA-ABE)方案,该方案由一个中心权威和多个属性授权机构组成,但中心权威可以解密所有的密文。Lewko等[11]提出的多授权属性加密方案不需要一个受信任的中心权威,并且每个属性授权机构都是独立的。但在上述的MA-ABE方案中,解密计算开销过大,阻碍了MA-ABE方案在计算资源受限设备上的应用和发展。Green等[12]提出了一种能够实现外包解密的属性加密方案。为确保数据完整性,数据使用者应能够验证由外包解密产生的转换密文是否正确。Lai等[13]提出了一种方案,该方案可以验证云服务器生成的转换密文的正确性;但是,该方案仅在单授权环境中工作,不能用于多授权环境。Yang等[14]提出了基于令牌的外包解密的多授权的CP-ABE方案,但是该方案仍需要一个受信任的中心权威。Li等[15]提出外包可验证的属性加密方案,它不需要信任的中心权威,并且可以验证外包解密的正确性;但该方案不能实现策略隐藏和属性撤销。为了在多授权环境下同时实现属性撤销、可验证外包解密、策略隐藏,本文提出了一个支持属性撤销的可验证外包的多授权属性加密方案。本文的主要工作如下:

1)利用外包解密技术,降低解密计算量,利用散列函数验证云服务器解密的正确性,利用线性秘密共享方案增强访问策略的表达性,同时利用双线性对对访问策略进行隐藏,并通过在每个属性中引入版本密钥来实现立即的属性撤销。

2) 通过安全性分析表明,本文所提的方案在标准模型中判定性的q双线性Diffie-Hellman指数(Decisional q-Bilinear Diffie-Hellman Exponent, q-DBDHE)假设下满足对所选明文攻击的不可区分性,同时实现了前向安全性和抗合谋攻击。

3) 通过性能分析表明,本文所提的方案在功能性和计算开销方面相较其他方案更有效。

1 基础知识

1.1 访问结构

令P={P1,P2,…,Pn}表示包含n个属性的集合。一个集合A是单调的,如果对于任意集合B、C,满足B∈A且BC,则CA。假设A是P的非空集合,即A2{P1,P2,…,Pn}\{},对于集合Q∈A,称Q为授权集合;而对于集合QA,称Q为非授权集合。

1.2 双线性映射

令G、GT是两个循环乘法群,素数p为G、GT的阶数,g为G的生成元。假设e:G×G→GT为双线性映射,则其满足下列性质:

1)双线性性。e(ga,hb)=e(g,h)ab,g,h∈G,a,b∈Zp。

2)非退化性。e(g,h)≠1。

3)可计算性。对任意g,h∈G,存在一个有效的算法计算e(g,h)。

1.3 线性秘密共享方案

属性集P={P1,P2,…,Pn}上的秘密共享方案Π如果满足以下两点,则被称为线性秘密共享方案[16]:

1)每一个属性获得的分享部分是Zp上的一个向量。

2)由秘密共享方案Π生成的矩阵Ml×n为l行n列,Mi(i∈{1,2,…,l})记为矩阵Ml×n的第i行向量,ρ是从i∈{1,2,…,l}到属性集P上的映射函数,记为ρ(i)。随机选取s,r2,…,rn∈Zp,其中s为被共享的秘密值,定义列向量ζ=(s,r2,…,rn)T,那么Mζ是根据Π得到的关于秘密值s的l个份额,其中份额λi=Miζ属于属性ρ(i)。

线性秘密共享方案的重构性:令S为授权属性集, 如果I={i:ρ(i)∈S}且I{1,2,…,l},则存在多项式时间算法得到常数{ci∈Zp}i∈I,满足∑li=1ciMi=(1,0,…,0),由此可以恢复秘密值s=∑li=1ciλi。

1.4 困难问题及安全假设

判定性q双线性Diffie-Hellman指数(q-DBDHE)问题,给定元组:

y=(g,gs,ga,…,gaq,gaq+2,…,ga2q,

1≤j≤q:gsbj,ga/bj,…,gaq/bj,gaq+2/bj,…,ga2q/bj,

1≤k, j≤q,k≠j:gsabk/bj,…,gsaqbk/bj,Z)

其中:s,a,b1,…,bq∈Zp,Z∈GT。 解决q-DBDHE问题就是区分Z=e(g,g)aq+1s或Z=R,其中R为群GT中的随机元素。

定义算法A*解决q-DBDHE问题的优势为:

Advq-DBDHEA*=|Pr[(y,Z=e(g,g)aq+1s)=0]-

Pr[(y,Z=R)=0]|

q-DBDHE假设:对于任意多项式时间算法A*,其解决q-DBDHE问题的优势是可忽略的。

2 系统和安全模型

2.1 系统模型

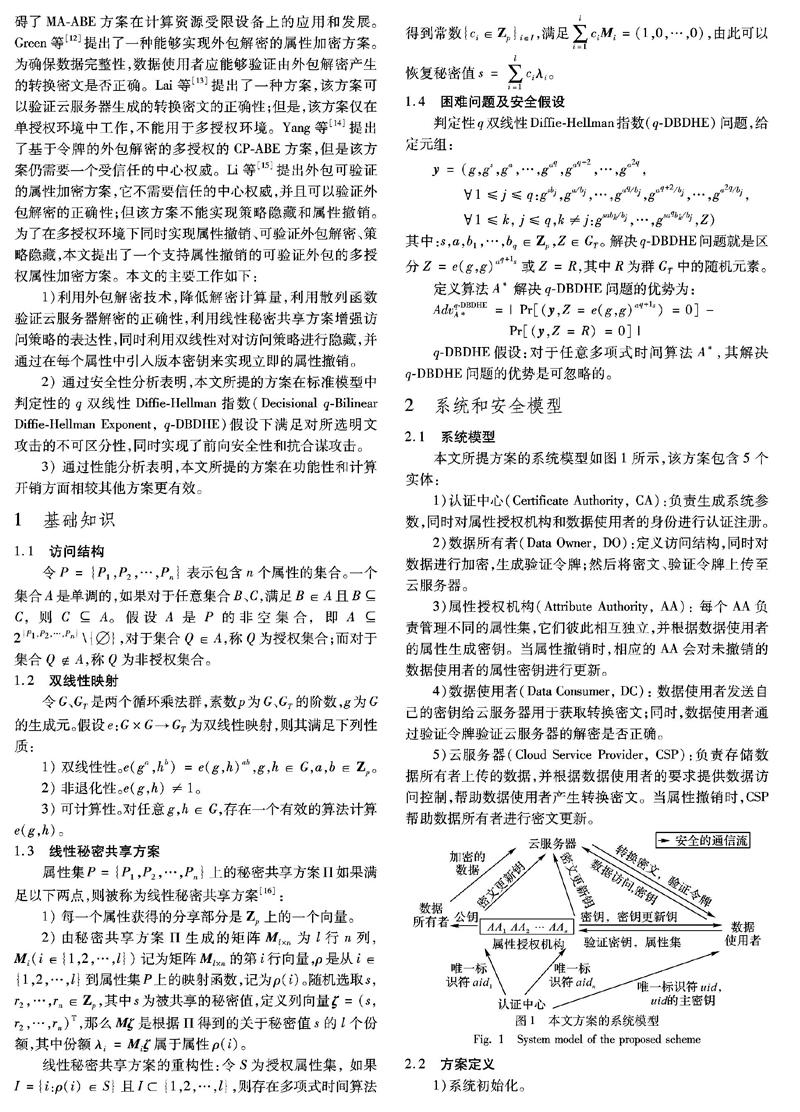

本文所提方案的系统模型如图1所示,该方案包含5个实体:

1)认证中心(Certificate Authority, CA):负责生成系统参数,同时对属性授权机构和数据使用者的身份进行认证注册。

2)数据所有者(Data Owner, DO):定義访问结构,同时对数据进行加密,生成验证令牌;然后将密文、验证令牌上传至云服务器。

3)属性授权机构(Attribute Authority, AA): 每个AA负责管理不同的属性集,它们彼此相互独立,并根据数据使用者的属性生成密钥。当属性撤销时,相应的AA会对未撤销的数据使用者的属性密钥进行更新。

4)数据使用者(Data Consumer, DC): 数据使用者发送自己的密钥给云服务器用于获取转换密文;同时,数据使用者通过验证令牌验证云服务器的解密是否正确。

5)云服务器(Cloud Service Provider, CSP):负责存储数据所有者上传的数据,并根据数据使用者的要求提供数据访问控制,帮助数据使用者产生转换密文。当属性撤销时,CSP帮助数据所有者进行密文更新。

2.2 方案定义

1)系统初始化。

这个阶段包括四个算法:CA Setup、DC Reg、AA Reg 和AA Setup。

CA Setup(λ,Ω)→(SP,Signkey,Verifykey,MSK) :CA输入安全参数λ, 群参数生成器Ω,输出系统参数SP,签名验证密钥对(Signkey,Verifykey),系统主密钥MSK。

DC Reg(InfoDC)→(uid,GPKuid,GSKuid,Usign):CA输入数据使用者DC的身份信息,输出唯一标识符uid、DC的全局公钥密钥对(GPKuid,GSKuid),以及身份签名Usign。

AA Reg(InfoAA)→(aid):CA输入属性授权机构AA的身份信息,输出唯一标识符aid。

AA Setup(SP,Said)→(PKaid,SKaid,{VKxaid,PKxaid}xaid∈Said):每个属性授权机构AAaid输入系统参数SP,AAaid管理的属性集Said,输出AAaid的公钥密钥对(PKaid,SKaid),属性版本密钥和属性公钥集合{VKxaid,PKxaid}xaid∈Said。

2)密钥生成。

KeyGen(SP,SKaid,uid,Suid,aid,{VKxaid}xaid∈Suid,aid)→SKuid,aid: 每个属性授权机构AAaid输入系统参数SP、AAaid的密钥SKaid、数据使用者DC的唯一标识符uid和它的属性集合Suid,aid,以及相对应的属性版本密钥{VKxaid}xaid∈Suid,aid, 输出数据使用者DC的密钥SKuid,aid。

3)数据加密。

Encrypt({PKaidk}aidk∈IA,T,m)→(CT,Token):数据所有者输入相关属性授权集合IA的公钥{PKaidk}aidk∈IA、访问结构T及数据m, 输出密文CT和验证令牌Token。

4)数据预解密。

PDecrypt(CT,{SKuid,aidk}k∈IA)→CT:云服务器输入密文CT,数据使用者的密钥{SKuid,aidk}k∈IA,输出转换密文CT。

5)数据使用者解密。

Decrypt(CT,Token,GSKuid)→m:数据使用者输入转换密文CT、验证令牌Token、自己的全局密钥GSKuid,输出数据m。

6)属性撤销。

这个阶段包括三个过程: 生成更新钥、密钥更新、密文更新。

UKeyGen(SKaid′,aid′,VKaid′) →(VKaid′,KUKaid′,CUKaid′):包含有撤销属性aid′的AAaid′输入其密钥SKaid′,被撤销的属性aid′,以及当前的属性版本密钥VKaid′,输出新的属性版本密钥VKaid′、密钥更新钥KUKaid′、密文更新钥CUKaid′。

SKUpdate(SKuid,aid′,KUKaid′)→ SKuid,aid′:未被撤销的数据使用者输入密钥SKuid,aid′、密钥更新钥KUKaid′,输出新的密钥SKuid,aid′。

CTUpdate(CT,CUKaid′)→ CT:CSP输入当前的密文CT、密文更新钥CUKaid′,输出新的密文CT。

2.3 安全模型

为了说明本文方案在选择明文攻击下具有不可区分性,定义敌手A和挑战者C之间的游戏如下。

初始化阶段 挑战者C运行CA Setup算法,得到系统参数SP以及主密钥MSK,并将SP发送给敌手A。 此外,敌手A指定一组被攻陷的属性授权机构S′ASA,并将其发送给挑战者C。对于在S′A集合中的被攻陷的属性授权机构,挑战者C运行AA Setup算法,输出属性授权机构的公钥和密钥,并将其发送给对手A。对于在集合SA-S′A中的未被攻陷的属性授权机构,挑战者C仅仅输出属性授权机构的公钥,并发送给敌手A。

查询阶段1 敌手A可以选择(uid,{Suid,aidk}aidk∈SA-S′A)进行密钥询问,其中uid代表数据使用者的身份,{Suid,aidk}aidk∈SA-S′A是一组未被攻陷的属性授权机构拥有的属性集。挑战者C运行Secret Key Generation算法,并返回相应的属性密钥给敌手A。

挑战阶段 敌手A提交两个比特位数相同的数据m0和m1,以及访问结构(M,ρ)给挑战者C。敌手A在对属性密钥进行询问时有一个约束条件,即被询问的属性密钥不能满足访问结构。挑战者C随机抛出一枚硬币b∈{0,1},同时加密数据mb,并输出挑战密文CT,返回密文CT给敌手A。

查询阶段 2 敌手能够询问属性密钥如同查询阶段1,但不能查询满足访问结构(M,ρ)的属性密钥。

猜测阶段 敌手A对b进行猜测,输出b′。假如b′=b, 那么敌手A赢得游戏。敌手A在上述游戏中的优势为:AdvA=Pr[b′=b]-12。

定义1 如果任何時间有界的多项式攻击者在上述游戏中的优势是可忽略的,则该方案在选择明文攻击下具有不可区分性。

3 方案构造

3.1 系统初始化

1)CA Setup。CA选取双线性对e:G×G→GT,其中G和GT是阶为素数p的乘法循环群,g是群G的生成元。CA随机选择三个抗碰撞的哈希函数H:{0,1} →Zp,H1:{0,1}→G,H2:GT→{0,1},以及安全的密钥提取函数H′,同时随机选取a∈Zp,计算h=ga, 并且选择签名密钥和验证密钥对(Signkey,Verifykey)。

CA公布系统参数SP,保留系统主密钥MSK。

SP=(g,p,e,G,GT,h,H,H1,H2,H′,Verifykey)

MSK=(a,Signkey)

2)DC Reg。DC向CA提交其身份信息,发出注册请求。如果该用户是合法用户,CA为其分配一个唯一标识符 uid,计算D=H(uid)。然后,CA对 uid‖D‖Tpor 进行签名,生成身份签名Usign=(uid‖D‖Tpor,Signkey)并返还给DC,其中Tpor表示数据使用者身份有效期。最后,CA为每一个DC随机选择zuid∈Zp,计算B=gH(uid),Z=g1/zuid。

DC公布全局公钥 GPKuid,保留全局密钥 GSKuid。

GPKuid=(D,B,Z)

GSKuid=(zuid)

3)AA Reg。CA对AA的身份进行认证,如果该属性授权机构是合法的,则为其分配一个唯一标识符aid。

4)AA Setup。每个AAaid随机选择三个值αaid,βaid,γaid∈Zp,计算Y=e(g,g)αaid,L=gβaid 和Q=g1/βaid,并且为每一个属性xaid∈Said,选择一个值vxaid∈Zp作为该属性的版本密钥VKxaid,计算PKxaid=(gνxaidH1(xaid))γaid。

每个AAaid公布公钥PKaid,属性公钥PKxaid,保留密钥SKaid。

PKaid=(Y,L,Q)

PKxaid=(gνxaidH1(xaid))γaid,xaid∈Said

SKaid=(αaid,βaid,γaid,{VKxaid=νxaid,xaid∈Said})

3.2 密钥生成

DC在向{AAaidk}aidk∈IA申请密钥时,首先提交自己的身份签名Usign进行验证,其中IA={AAaid1,AAaid2,…,AAaidk}代表相关属性授权机构的集合。如果AAaid使用签名密钥Verifykey验证通过,并且数据使用者DC的身份仍在有效期内,则AAaid依据DC的属性集合Suid,aid计算密钥;否则,拒绝其申请。

各授权机构AAaid随机选择tuid,aid∈Zp,计算:Kuid,aid=gaH(uid)/βaid·gαaid/(βaidzuid),Duid,aid=gtuid,aid,Dxaid,uid=H1(xaid)βaid,Kxaid,uid=gβaidtuid,aid(gνxaidH1(xaid))βaidγaidH(uid)。

AAaid输出密钥SKuid,aid=(Kuid,aid,Duid,aid,{Dxaid,uid,Kxaid,uid}xaid∈Suid,aid),那么数据使用者DC的密钥最终形式为:SKuid={SKuid,aidk)k∈IA。

3.3 数据加密

首先DO随机选择R∈GT,计算KSE=H′(R),CSE=SE.Enc(KSE,m),其中KSE表示对称密钥,CSE表示密文。另外,计算验证令牌Token=H2(H′(R)‖CSE)。

其次DO定义一个访问策略T, 随机选取w∈Zp,线下计算Sy=e((gβaidk)w,H1(Ty)), 其中{Ty}y∈YTy∈Saidk代表访问策略中的属性集,Y代表访问结构T中属性的个数,利用Sy代替访问策略T中的属性Ty,同时将替换后的访问策略T′转换为访问结构(Ml×n,ρ), 其中M是一个l×n的矩阵,ρ是一个将M的行向量映射到属性的函数,记为ρ(i)。

然后DO随机选择s,r2,…,rn∈ZP,随机列向量λ=(s,y2,…,yn), 其中s代表秘密值,y2,y3,…,yn∈Zp,计算λi=λ×Mi,其中Mi代表矩阵M的第i(i=1,2,…,l)行向量。DO计算:C=R·(∏aidk∈IAe(g,g)αaidk)s,C1=gw ,C2=gβaidks,C1,i=g-ri,C2,i=gri/βaidk,C3,i=gaλi((gνxaidkH1(ρ(i))γaidk)-ri。

最终DO输出密文CT=(C,C1,C2,{C1,i,C2,i,C3,i}i=[1,2,…,l],CSE,Token,(M,ρ))。

3.4 数据预解密

如果DC想要解密密文获得数据m,则先获取对称密钥KSE, 然后解密密文CT获得m。对于系统中每一个合法数据使用者DC都可以下载密文,并且属性集满足访问策略的DC才可以正确解密。

DC发送它的密钥SKuid={SKuid,aidk}k∈IA给云服务器,请求对于密文CT的转换密文CT。云服务器首先利用密文CT中的C1=gw,密钥集{SKuid,aidk}k∈IA中的Dxaid,uid=H(xaid)βaidk,计算S′y=e(C1,Dxaid,uid)=e(gw,H1(xaid)βaidk),利用S′y代替DC拥有的属性。如果{S′y=Sy}y∈Y,则满足访问策略,云服务器能够选择一组常数{ci}i∈1,2,…,l∈Zp,满足∑li=1ciMi=(1,0,…,0),计算:

CT=∏aidk∈IA[e(C2,Kuid,aid)/

∏i∈Saidk(e(C3,i,PKuid)·e(C2,i,Kρ(i),uid)·e(C1,i,Duid,aid))ciNA]=

∏aidk∈IAe(g,g)asH(uid)·e(g,g)αaidks/zuid∏i∈Saidke(g,g)aciλiH(uid)NA=

∏aidk∈IAe(g,g)αaidks/zuid

其中,NA代表相關属性授权机构IA的数量。然后云服务器发送转换密文CT给DC。

C1,i=gr′i+sbi

C2,i=g(-r′i-sbi)/βaidk

C3,i=(∏nj=1gsajMi, j∏nj=2gay′jMi, j)·(gvxaidk+zxaidk)γaidk(r′i+sbi)·

(∏i∈X∏nj=1(gaj/bi)Mi, jγaidkr′i)·(∏k∈Ri∏nj=1(gsajbi/bk)Mk, jγaidk)

其中隱含设置ri=-r′i-sbi, Ri表示不同下标但对应的属性相同的集合,例如ρ(i)=ρ(k)。挑战者B返回密文CT=(C,C1,C2,{C1,i,C2,i,C3,i}i=[1,2,…,l])给敌手A。

查询阶段2 敌手能够询问密钥如同查询阶段1,但不能查询满足访问结构(M,ρ)的属性密钥。

猜测阶段 敌手A对b进行猜测,输出b′∈{0,1}。假如b′=b,挑战者B输出0,则Z=e(g,g)aq+1aidk·s;否则输出1,则Z=R。如果b=0,那么Z=e(g,g)aq+1aidk·s,则敌手A猜测正确的概率为Pr[(y,Z=e(g,g)aq+1aidks)=0]=12+AdvA。如果b=1,那么Z=R,R是完全随机的,则敌手A猜测正确的概率为Pr[(y,Z=R)=0]=12。敌手A解决q-DBDHE问题的优势是ε′。

ε'=Pr[β(y,Z=e(g,g)aq+1aidks)=0]-

Pr[β(y,Z=R)=0]=AdvA=ε

4.2 抗合谋攻击

合谋攻击指系统中的部分属性授权机构或者数据使用者串通起来,彼此进行信息的交换,试图获取更多的明文。在本方案中,由于在解密的过程中,需要计算∏aidk∈IA∏i∈Saidke(g,g)aciλiH(uid)NA,如果密钥不是来自同一个标识符为uid的数据使用者,则不能正确解密。因此,本文方案是抗合谋攻击的。

4.3 前向安全

在基于属性加密的系统中,前向安全指任何已经被撤销的数据使用者不能再对数据进行访问,除非该数据使用者剩余的属性集依旧能够满足访问结构。在本文方案中,如果某个属性被撤销,仅仅对部分密钥和部分密文进行更新,在减少计算量的同时防止已经失去访问权限的数据使用者对系统中的数据造成威胁,以此满足前向安全性。

5 性能分析

5.1 功能性比较

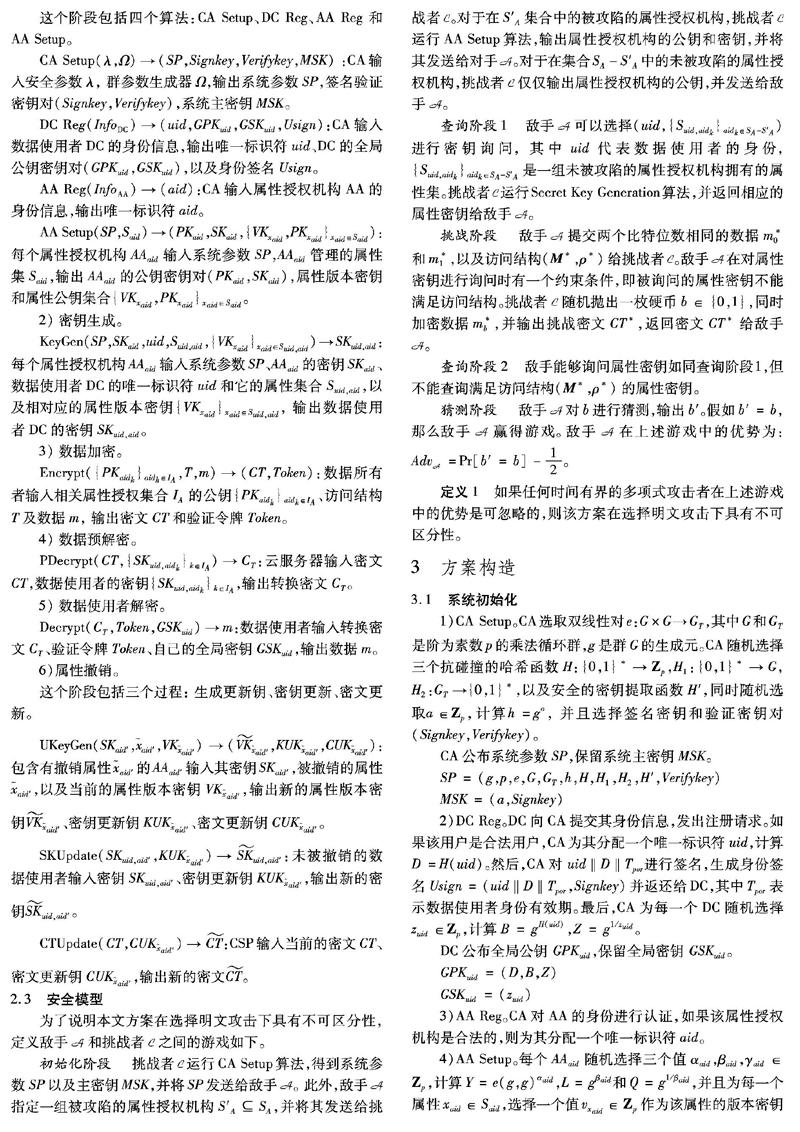

本文方案与相关方案功能上比较如表1所示。

由表1可以看出:文献[14]方案实现外包功能,同时支持属性撤销,但不能对解密密文的正确性进行验证;文献[17]方案仅仅实现多授权和撤销功能;文献[18]方案和文献[19]方案仅仅满足多授权的环境;本文方案同时实现多授权、属性撤销、外包解密、可验证、策略隐藏,功能齐全,拥有更大的优势。

5.2 计算开销

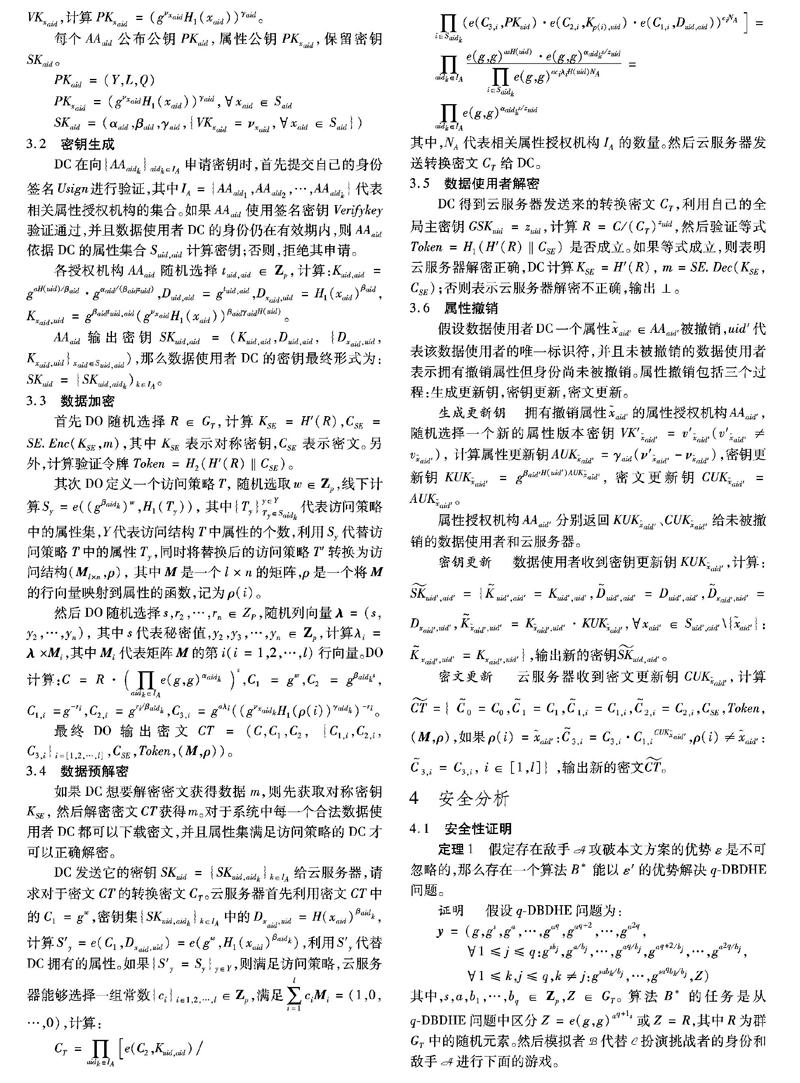

本小节对本文方案和文献[14] 方案、文献[17-19]方案的计算开销进行评估。本文方案在i5-M60, 2.53GHz、i5 CPU、4GB内存和64位Windows 10上进行仿真。操作的平均运行时间如表2所示。

假设在加密解密过程涉及k个属性授权机构,并且数据使用者从每个属性授权机构获取的属性数量j是相同的。本文方案和文献[14] 方案、文献[17-19]方案的计算开销如表3所示,对每个过程所需要的计算量进行了量化,对应的实验仿真结果如图2所示。

图2(a)和图2(b)分别给出了AA加密和AA解密时间与AA数量的关系,其中来自每个AA的所涉及的属性数量被设置为10,即j=10。从图2(a)~(b)可知,加密和解密阶段的计算开销随着AA的数量的变化呈线性增长。在图2(a)中,本文方案的加密计算成本低于所有比较的方案。在图2(b)中,本文方案和文献[14]方案实现了外包,解密的计算开销为一常数1.41ms,具有明显优势。

图2(c)和图2(d)分别给出了DO加密和DO解密时间与每个AA的属性数量的关系,其中所涉及的AA数量被设置为10,即k=10。从图2(c)~(d)可知,加密和解密阶段的计算开销随着每个AA的属性数量变化呈线性增长。在图2(c)中,本文方案加密的计算开销低于所有比较的方案。在图2(d)中,本文方案和文献[14]方案实现了外包,解密计算成本为一常数1.41ms,具有明显优势。

图2(e)给出了密文更新的计算开销与密文中出现的撤销属性数量的关系,可知密文更新计算开销随着撤销属性数变化呈线性增长。在图2(e)中,本文方案和文献[14]方案的计算开销相同,但低于文献[17]方案。

经分析可知,本文提出的方案在加密、解密和密文更新阶段所需的计算开销是最低的,相较文献[14] 方案 、文献[17-19]方案有更多的优势。

6 结语

本文主要关注数据使用者解密开销、解密数据的完整性、属性撤销的效率和访问策略的隐私性,在传统的多授权属性加密方案上进行修改,提出了一种基于属性撤销的可验证外包的多授权属性加密方案。在本文方案中,数据使用者将解密操作外包给云服务器执行,同时可以验证云服务器解密的正确性和完整性;还通过在每个属性中引入版本密钥来提供属性级别的立即撤销方法;为满足抗合谋攻击安全性需求,本文为每个数据使用者分配唯一标识符,并且绑定到属性密钥;利用双线性映射隐藏访问策略,保护数据拥有者的隐私,此外数据拥有者的加密开销和系统的通信开销也是多授权属性加密技术中备受关注的地方。在以后的工作中,我们期望可以通过降低系统总的计算开销和通信开销来完善此方案。

参考文献 (References)

[1]MELL P, GRANCE T. The NIST definition of cloud computing: SP 800-145 [R]. Gaithersburg, MD: National Institute of Standards & Technology, 2011.

[2]SAHAI A, WATERS B. Fuzzy identity-based encryption [C]// Proceedings of the 2005 Annual International Conference on the Theory and Applications of Cryptographic Techniques, LNCS 3494. Berlin: Springer, 2005: 457-473.

[3]GOYAL V, PANDEY O, SAHAI A, et al. Attribute-based encryption for fine-grained access control of encrypted data [C]// Proceedings of the 13th ACM Conference on Computer and Communications Security. New York: ACM, 2006: 89-98.

[4]BETHENCOURT J, SAHAI A, WATERS B. Ciphertext-policy attribute-based encryption [C]// Proceedings of the 2007 IEEE Symposium on Security and Privacy. Piscataway: IEEE, 2007: 321-334.

[5]WATERS B. Ciphertext-policy attribute-based encryption: an expressive, efficient, and provably secure realization [C]// Proceedings of the 2011 International Workshop on Public Key Cryptography, LNCS 6571. Berlin: Springer, 2011: 53-70.

[6]LEWKO A, WATERS B. New proof methods for attribute-based encryption: achieving full security through selective techniques [C]// Proceedings of the 2012 Annual Cryptology Conference, LNCS 7417. Berlin: Springer, 2012: 180-198.

[7]ROUSELAKIS Y, WATERS B. Practical constructions and new proof methods for large universe attribute-based encryption [C]// Proceedings of the 2013 ACM SIGSAC Conference on Computer and Communications Security. New York: ACM, 2013: 463-474.

[8]仲紅,崔杰,朱文龙,等.高效且可验证的多授权机构属性基加密方案[J].软件学报,2018,29(7):2006-2017.(ZHONG H, CUI J, ZHU W L, et al. Efficient and verifiable multi-authority attribute based encryption scheme [J]. Journal of Software, 2018, 29(7): 2006-2017.)

[9]范运东,吴晓平.基于策略隐藏属性加密的云存储访问控制方案[J].计算机工程,2018,44(7):139-144,149.(FAN Y D, WU X P. Cloud storage access control scheme based on policy hiding attribute encryption [J]. Computer Engineering, 2018, 44(7): 139-144, 149.)

[10]CHASE M. Multi-authority attribute based encryption [C]// Proceedings of the 2007 Theory of Cryptography Conference, LNCS 4392. Berlin: Springer, 2007: 515-534.

[11]LEWKO A, WATERS B. Decentralizing attribute-based encryption [C]// Proceedings of the 2011 Annual International Conference on the Theory and Applications of Cryptographic Techniques, LNCS 6632. Berlin: Springer, 2011: 568-588.

[12]GREEN M, HOHENBERGER S, WATERS B. Outsourcing the decryption of ABE ciphertexts [C]// Proceedings of the 2011 USENIX Conference on Security. Berkeley, CA: USENIX Association, 2011: 34-34.

[13]LAI J, DENG R H, GUAN C, et al. Attribute-based encryption with verifiable outsourced decryption [J]. IEEE Transactions on Information Forensics and Security, 2013, 8(8): 1343-1354.

[14]YANG K, JIA X, REN K, et al. DAC-MACS: effective data access control for multi-authority cloud storage systems [C]// Proceedings of the 2013 IEEE INFOCOM. Piscataway: IEEE, 2013: 2589-2903.

[15]LI J, HUANG X, LI J, et al. Securely outsourcing attribute-based encryption with checkability [J]. IEEE Transactions on Parallel and Distributed Systems, 2013, 25(8): 2201-2210.

[16]BEIMEL A. Secure schemes for secret sharing and key distribution [D]. Haifa, Israel: Technion-Israel Institute of Technology, 1996: 76-90.

[17]YANG K, JIA X. Expressive, efficient, and revocable data access control for multi-authority cloud storage [J]. IEEE Transactions on Parallel and Distributed Systems, 2013, 25(7): 1735-1744.

[18]YANG Y, CHEN X Y, CHEN H, et al. Improving privacy and security in decentralizing multi-authority attribute-based encryption in cloud computing [J]. IEEE Access, 2018, 6: 18009-18021.

[19]LI W, XUE K, XUE Y, et al. TMACS: a robust and verifiable threshold multi-authority access control system in public cloud storage [J]. IEEE Transactions on Parallel and Distributed Systems, 2015, 27(5): 1484-1496.

This work is partially supported by the Natural Science Foundation of Shaanxi Province (2018JM6081), the Fundamental Research Funds for the Central Universities (300102249204).

MING Yang, born in 1979, Ph. D., professor. His research interests include big data security, intelligent transportation, wireless network security.

HE Baokang, born in 1994, M. S. candidate. His research interests include cloud computing security, Internet of vehicles, attribute-based encryption.

收稿日期:2019-06-17;修回日期:2019-08-26;錄用日期:2019-09-18。

基金项目:陕西省自然科学基金资助项目(2018JM6081);中央高校基本科研业务费专项资金资助项目(300102249204)。

作者简介:明洋(1979—),男,陕西西安人,教授,博士,主要研究方向:大数据安全、智能交通、无线网络安全; 何宝康(1994—),男,河南三门峡人,硕士研究生,主要研究方向:云计算安全、车联网、属性加密。

文章编号:1001-9081(2019)12-3556-07DOI:10.11772/j.issn.1001-9081.2019061019