组建多级VPN网络

■ 广州市疾病预防控制中心 淡武强

如果运用传统方式组网,则核心节点北京总部需与所有二级节点(各省分部)、所有三级节点(各省所辖地级市)均建立IPSEC隧道,工作量巨大,隧道维护不便。为实现网络逐级管理、减轻核心节点的工作量,核心节点只与二级节点间建立IPSEC隧道,各二级节点再与所辖三级节点建立IPSEC隧道,进行隧道接力,中转三级节点的流量,这样三级节点便可访问核心节点的子网。

IP地址规划:总部负责为各省分部统一分配IP地址段,各省为所辖的地级市节点分配IP地址段。全国IP段采用10.0.0.0/8的A类子网,再划分出26=64个子网,分配给各省分部,其中广东省分部的IP段为10.76.0.0/14,广东省再划分出25=32个子网,分配给各地级市VPN节点,其中广州市节点的IP段为10.76.32.0/19。子网间为包含关系,以实现IPSEC VPN隧道接力传递的目的。

IPSEC VPN建设:总部负责与各省分部建立IPSEC VPN隧道。各省分部负责与所辖的地级市VPN节点建立IPSEC VPN隧道。

SSL VPN建设:各地级市节点负责全市SSL VPN用户管理,资源管理。

全市信息系统用户通过网页或客户端登录SSL VPN网关,点击资源链接,访问总部服务器的信息系统。

本文使用华为eNSP v1.3.0.1版模拟器来模拟组建多级IPSEC隧道,设备选用USG6000V防火墙作VPN网关,以广州市VPN节点为例,描述用VPN隧道接力技术,实现多级VPN网络建设的过程。

组网需求

如图1所示,总部网络A、广东省分部网络B、广州市节点网络C分别通过FW_A、FW_B、FW_C连接到Internet。网络A属于10.0.0.0/8/子网,网络B属于10.76.0.0/14子网,网络C属于10.76.32.0/19子网,FW_A、FW_B、FW_C路由可达。

通过组网实现如下需求:在FW_A和FW_B之间建立IKE方式的IPSEC隧道,使网络B的用户能够访问位于网络A的信息系统;在FW_B和FW_C之间建立IKE方式的IPSEC隧道,使网络C的用户能够经FW_B的中继,访问位于网络A的信息系统。

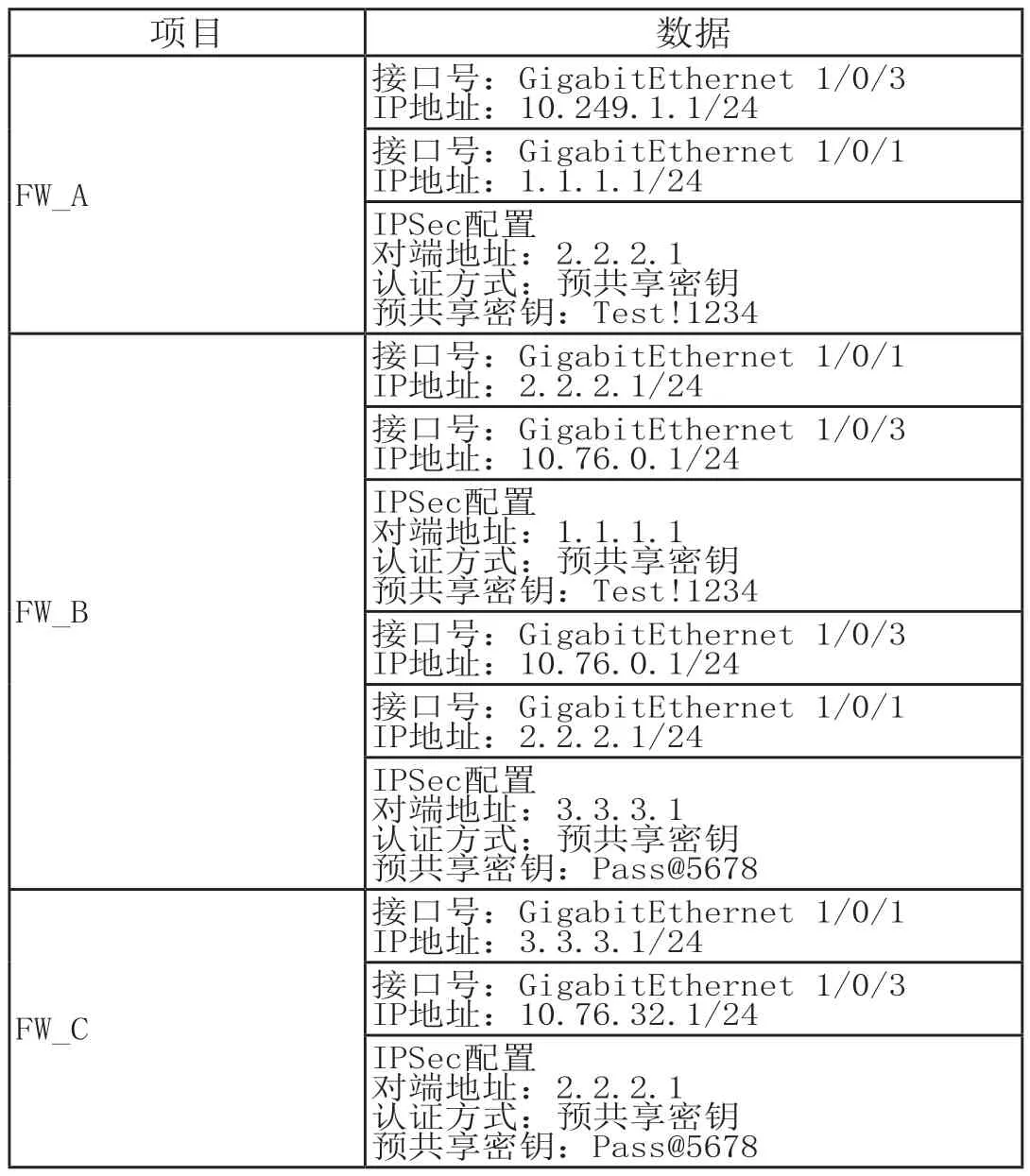

表1 数据规划

FW_A、FW_B以及FW_B、FW_C之间分别建立IPSec隧道。FW_A、FW_C不直接建立IPSec连接,而是通过FW_B进行隧道接力传递。

数据规划

详见表1。

配置思路

对于FW_A、FW_B和FW_C,配置思路相同。

1.完成接口基本配置。

2.配置安全策略,允许私网指定网段进行报文交互。

3.配置到对端内网的路由。

4.配置IPSec策略。包括配置IPSec策略的基本信息、配置待加密的数据流、配置安全提议的协商参数。

操作步骤

1.配置FW_A

包括配置接口IP地址、接口加入安全区域、域间安全策略和静态路由。

配置接口IP地址,将接口加入相应的安全区域。

[FW_A]interface Giga bitEthernet 1/0/3

[FW_A-GigabitEthernet 1/0/3]ip address 10.249.1.1 24

[FW_A-GigabitEthernet 1/0/3]quit

[FW_A]interface Giga bitEthernet 1/0/1

[FW_A-GigabitEtherne t1/0/1]ip address 1.1.1.1 24

[FW_A-GigabitEtherne t1/0/1]quit

[FW_A]firewall zone trust

[FW_A-zone-trust]add

interface GigabitEthern et 1/0/3

[FW_A-zone-trust]qui t

[FW_A]firewall zone untrust

[FW_A-zone-untrust]a dd interface GigabitEthe rnet 1/0/1

[FW_A-zone-untrust]quit

配置Trust域与Untrust域之间,以及Untrust域与Local域之间的域间安全策略。

[FW_A]security-polic y

[FW_A-policy-securit y]rule name policy1

[FW_A-policy-securit y-rule-policy1]sourcezone trust

[FW_A-policy-securit y-rule-policy1]destinat ion-zone untrust

[FW_A-policy-securit y-rule-policy1]sourceaddress 10.0.0.0 8

[FW_A-policy-securit y-rule-policy1]destinat ion-address 10.76.0.0 14

[FW_A-policy-securit y-rule-policy1]action permit

[FW_A-policy-securit y-rule-policy1]quit

[FW_A-policy-securit y]rule name policy2

[FW_A-policy-securit y-rule-policy2]sourcezone untrust

[FW_A-policy-securit y-rule-policy2]destinat ion-zone trust

[FW_A-policy-securit y-rule-policy2]sourceaddress 10.76.0.0 14

[FW_A-policy-securit y-rule-policy2]destinat ion-address 10.0.0.0 8

[FW_A-policy-securit y-rule-policy2]action permit

[FW_A-policy-securit y-rule-policy2]quit

[FW_A-policy-securit y]rule name policy3

[FW_A-policy-securit y-rule-policy3]sourcezone local

[FW_A-policy-securit y-rule-policy3]destinat ion-zone untrust

[FW_A-policy-securit y-rule-policy3]sourceaddress 1.1.1.1 32

[FW_A-policy-securit y-rule-policy3]action permit

[FW_A-policy-securit y-rule-policy3]quit

[FW_A-policy-securit y]rule name policy4

[FW_A-policy-securit y-rule-policy4]sourcezone untrust

[FW_A-policy-securit y-rule-policy4]destinat ion-zone local

[FW_A-policy-securit y-rule-policy4]destinat ion-address 1.1.1.1 32

[FW_A-policy-securit y-rule-policy4]action permit

[FW_A-policy-securit y-rule-policy4]quit

[FW_A-policy-securit y]quit

说明:配置Local域和Untrust域的域间安全策略的目的为允许IPSec隧道两端设备通信,使其能够进行隧道协商。FW_A上不配置对端peer的IP地址,否则会造成隧道无法接力传递。

配置默认路由,此处假设下一跳地址为1.1.1.2。

[FW_A]ip route-stati c 0.0.0.0 0.0.0.0 1.1.1.2

在FW_A上配置IPSec策略,并在接口上应用IPSec策略。

定义被保护的数据流。

配置高级ACL 3000,定义总部到广东省分部的数据流。

[FW_A]acl 3000

[FW_A-acl-adv-3000]rule 5 permit ip source 10.0.0.0 0.255.255.255 destination 10.76.32.0 0.3.255.255

[FW_A-acl-adv-3000]quit

配置IPSec安全提议(取默认设置),配置IKE安全提议(取默认设置),配置IKE Peer。

[FW_A]ipsec proposal tran1

[FW_A-ipsec-proposal-tran1]quit

[FW_A]ike proposal 10

[FW_A-ike-proposal-1 0]quit

[FW_A]ike peer b

[FW_A-ike-peer-b]ike-proposal 10

[FW_A-ike-peer-b]rem ote-address 2.2.2.1

[FW_A-ike-peer-b]pre-shared-key Test!1234

[FW_A-ike-peer-b]qui t

配置IPSec策略组map1的序号为10的IPSec策略,在接口GigabitEthernet 1/0/1上应用IPSec策略组map1。

[FW_A]ipsec policy m ap1 10 isakmp

[FW_A-ipsec-policy-i sakmp-map1-10]security acl 3000

[FW_A-ipsec-policy-i sakmp-map1-10]proposal tran1

[FW_A-ipsec-policy-i sakmp-map1-10]ike-peer b

[FW_A-ipsec-policy-i sakmp-map1-10]quit

[FW_A]interface Giga bitEthernet 1/0/1

[FW_A-GigabitEthernet 1/0/1]ipsec policy map1

[FW_A-GigabitEthernet 1/0/1]quit

2.配置FW_B

配置接口IP地址,并将接口加入安全区域(配置方法同FW_A,省略)。

配置Trust域与Untrust域之间,以及Untrust域与Local域之间的域间安全策略(配置方法同FW_A,省略)。

配置默认路由,此处假设下一跳地址为2.2.2.2(省略)。

在FW_B上配置IPSec策略,并在接口上应用IPSec策略。

定义两条被保护的数据流,一条是全广东省10.76.0.0/14网段到总部10.0.0.0/8的,另一条是总部10.0.0.0/8到广州市节点10.76.32.0/19的。

[FW_B]acl 3000

[FW_B-acl-adv-3000]rule 5 permit ip source 10.76.0.0 0.3.255.255 destination 10.0.0.0 0.255.255.255

[FW_B-acl-adv-3000]quit

[FW_B]acl 3001

[FW_B-acl-adv-3001]rule 5 permit ip source 10.0.0.0 0.255.255.255 destination 10.76.32.0 0.0.31.255

[FW_B-acl-adv-3000]quit

配置名称为tran1的IPSec安全提议、配置序号为10的IKE安全提议(与FW_A的相同)。配置广东省分部与总部间IPSEC隧道的IKE Peer,预共享密钥为Test!1234,配置名称为map1序号为10的IPSec策略。

[FW_B]ike peer a

[FW_B-ike-peer-a]ike-proposal 10

[FW_B-ike-peer-a]remote-address 1.1.1.1

[FW_B-ike-peer-a]pre-shared-key Test!1234

[FW_B-ike-peer-a]quit

[FW_B]ipsec policy map1 10 isakmp

[FW_B-ipsec-policyisakmp-map1-10]security acl 3000

[FW_B-ipsec-policyisakmp-map1-10]proposal tran1

[FW_B-ipsec-policyisakmp-map1-10]ike-peer a

[FW_B-ipsec-policyisakmp-map1-10]quit

配置广东省分部与广州市节点间IPSEC隧道的IKE Peer,预共享密钥为Pass@5678,配置名称为map1序号为20的IPSec策略。

[FW_B]ike peer c

[FW_B-ike-peer-a]ike-proposal 10

[FW_B-ike-peer-a]remote-address 3.3.3.1

[FW_B-ike-peer-a]pre-shared-key Pass@5678

[FW_B-ike-peer-a]quit

[FW_B]ipsec policy map1 20 isakmp

[FW_B-ipsec-policyisakmp-map1-10]security acl 3001

[FW_B-ipsec-policyisakmp-map1-10]proposal tran1

[FW_B-ipsec-policyisakmp-map1-10]ike-peer c

[FW_B-ipsec-policyisakmp-map1-10]quit

在GigabitEthernet 1/0/1接口上应用IPSec策略map1(省略)。

3.配置FW_C

配置接口IP地址,并且将接口加入域,配置域间安全策略,配置默认路由(省略)。

在FW_C上配置IPSec策略,并在接口上应用此安全策略。

定义被保护的数据流。

[FW_C]acl 3000

[FW_C-acl-adv-3000]rule 5 permit ip source 10.76.32.0 0.0.31.255 destination 10.0.0.0 0.255.255.255

[FW_C-acl-adv-3000]quit

说明:为了实现和总部的通信,Destination定义为总部的10.0.0.0 8。

配置名称为tran1的IPSec安全提议,配置序号为10的IKE安全提议,配置IKE Peer,预共享密钥为Pass@5678,配置名称为map1序号为10的IPSec策略。

[FW_C]ike peer b

[FW_C-ike-peer-a]ike-proposal 10

[FW_C-ike-peer-a]remote-address 2.2.2.1

[FW_C-ike-peer-a]pre-shared-key Pass@5678

[FW_C-ike-peer-a]quit

[FW_C]ipsec policy map1 10 isakmp

[FW_C-ipsec-policyisakmp-map1-10]security acl 3000

[FW_C-ipsec-policyisakmp-map1-10]proposal tran1

[FW_C-ipsec-policyisakmp-map1-10]ike-peer b

[FW_C-ipsec-policyisakmp-map1-10]quit

在接口GigabitEtherne t 1/0/1上应用IPSec策略组map1。

4.使用一台路由器来模拟ISP,只需配置各接口IP即可

结果验证

配置完成后,PC2、PC1可以互相访问,双方都可以触发建立IPSec SA。PC3和PC1也能互相访问,访问过程会触发建立PC3-PC2间和PC2-PC1间的两条IPSec SA,通过隧道接力实现互访。

在总部防火墙FW_A上display ike sa,可以查看到与广东省分部建立的一对IKE SA;广东省分部FW_B上可以查看到分别与总部FW_A和广州市节点FW_C分别建立的两对IKE SA。在总部FW_A上可以查看到一对双向的IPSec SA,广东省分部FW_B上可以查看到分别与总部FW_A和广州市节点FW_C分别建立的两对IPSec SA。

总结

隧道接力的关键在于各级节点的本地子网间要形成包含关系,比如总部本地子网为10.0.0.0/8,省分部本地子网为10.76.0.0/14,市节点本地子网为10.76.32.0/19,一级节点子网包含二级节点子网,二级节点子网包含三级节点子网,这样,二级节点分别与一级节点、三级节点建立IPSEC VPN隧道,二级节点将会中继三级节点到一级节点的IPSEC VPN流量。