巧用云技术,轻松管网络

刘景云

云技术的不断发展,给大家的工作和生活带来了很多便利,云计算、云存储等概念大家都比较熟悉了。对于拥有众多分支机构的企业网来说,会涉及对分布在各地的数量众多的网络设备进行有效管理的问题,使用Cisco Meraki云网络就可以实现云端网管功能。对于Meraki网络产品来说,只要可以接入Internet,并且利用DHCP为其分配IP,就可以注册到云端的网管中心,之后逐一将所有的网络设备添加进来,就可以在云端对其进行统一的管理。

云端网管的特点

传统的网管方式都是通过Console口或者SSH登录等方式,对设备进行管理和配置。相比之下,基于云端的网管技术具有独特的优势,比较适合于拥有较多分支机构,在各分支机构中拥有数量不多的网络设备的场景。例如,企业的管理中心规模不大,但是众多的分支机构分布在各地,并且在不断变动之中。这样,按照传统方式,管理中心就无法对众多的分支机构进行有效管理。

利用Meraki云网络,可以在云端管理边界和分支网络资源,包含了无线/交换/安全/广域网优化/MDM移动端客户管理等内容。网络终端安全地连接到云端,实现更加直观的管理功能。将有线/无线管理,客户识别、应用QoS、定位分析、实时监控、搜索等模块整合在统一的管理界面中。可以实现诸如客户端管理、七层应用QoS、客户行为分析等功能,提供了完整的解决方案,不需要额外的任何硬件和软件,降低了管理的复杂度。

对于管理员来说,可以统一在云端对所有的设备进行集中管理。利用这种管理方式,可以有效节约企业运营成本,例如省去了昂贵的服务器设备的购买和维护成本,设备的升级极为方便,实现简单快捷的软件集成等。Meraki云网络具有很好的扩展性、可靠性和安全性,可以快速地添加设备和站点,拥有无限的吞吐量,不存在瓶颈问题。利用多个数据中心可以互为备份,即使云端连接中断,设备依然可以正常工作。云端管理流量经过加密处理,而且用户的数据不会传送到云端,满足严格的安全标准。

搭建简单的实验网络

对于Cisco Meraki来说,提供了包括AP、防火墙、交换机等网络设备。例如在一个简单的网络中,某款Cisco Meraki AP设备连接到某款Cisco Meraki交换机上,连接的端口为Port1和Port2,其IP分别为172.16.1.1和172.16.1.2。本地的3A设备(例如ISE)连接到该交换机的Port7接口上,其IP为172.16.1.240。

该交换机通过Port8接口连接到某款Cisco Meraki防火墙设备上的Port1接口上,其地址分别为172.16.1.253和172.16.1.254。在使用这些设备之前,需要打开Cisco Meraki登录页面,点击“Create an account”链接,注册新的账号。对于Cisco Meraki设备(例如AP等)来说,首先必须保证其可以连接Internet,之后通过DHCP或者手动方式来配置其IP,让其可以注册到云端。

配置和管理网络设备

使用上述账号登录到Cisco Meraki云端,在左侧点击“Create a new network”项,在右侧的“Network name”栏中输入网络名称,在“Network type”列表中选择网络类型,例如选择“Combined hardware”项,表示使用混合的硬件,选择“Wireless”项,表示仅是无线设备等。这里选择“Combined hardware”项,点击“Create network”按钮,必须输入Cisco Meraki防火墙序列号,因为对于混合网络来说,必须拥有防火墙。

选择该网络,在左侧点击“Switch”项,在右侧点击“Add switches”按钮,输入交换机的序列号,点击“Add devices”按钮添加该设备。在左侧选择“Wireless”项,在弹出菜单中选择“Access points”项,输入其序列号,点击“Add devices”按钮添加该AP。添加所需的设备后,在左侧选择“Network-wide”-“Topology”项,在右侧会显示对应的网络拓扑结构,并以绿色显示已经正确连接的设备。在左侧选择“Security appliance”-“Appliance status”项,显示防火墙的状态信息(图1),包括其名称、MAC地址、WAN地址、序列号、接口状况、网络利用率等内容。对于WAN来说,是使用DHCP自动分配地址的。

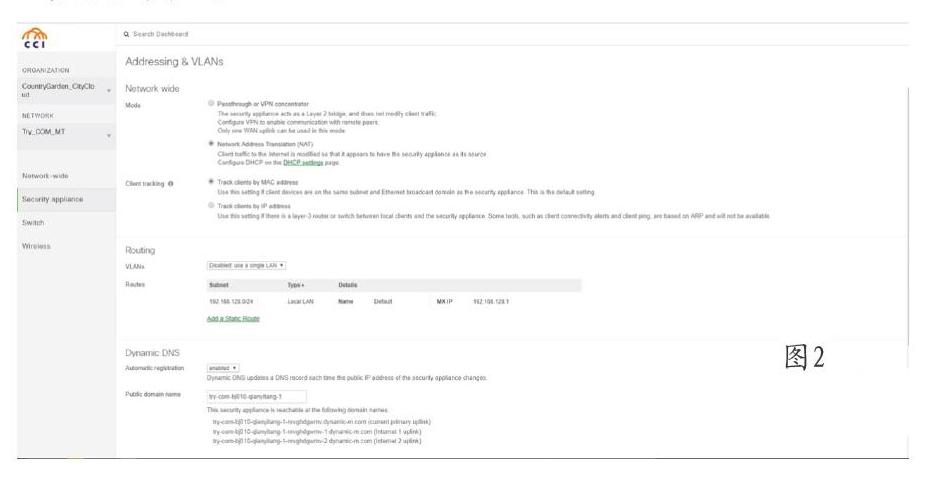

如果需要手工设定静态地址,可以将管理机连接到其某个LAN口上,在浏览器中访问“http://setup.meraki.com”地址,在配置页面中打开“Uplink”面板,来手工设定IP即可。在“Security appliance”-“Address & VLANs”项右侧可以看到,在默认情况下是没有划分VLAN的(图2),所有的设备规划在Native VLAN中。在“Vlans”列表中选择“Enabled”项,激活VLAN设置功能。这里所谓的创建VLAN,其实就是创建子接口。

点击“Add a Local VLAN”鏈接,输入其名称(例如“VLAN10”)、网络范围(例如“172.16.1.0/24”)、其自身的地址(例如“172.16.1.254”)、VLAN号(例如“10”),点击“Update”按钮,创建该VLAN。按照同样的方法,创建VLAN20和VLAN30,其网络范围为20.1.1.0/24和30.1.1.0/14。在VLAN列表中显示所有存在的VLAN,可以将之前存在的Native VLAN删除。点击“Save Changes”按钮保存配置信息。

这样就创建了三个子接口,VLAN10主要用来进行管理操作,VLAN20主要使用预共享密钥认证,允许客户从指定的SSID上连接网络,VLAN30主要使用Dot1X认证,让客户通过指定的SSID进行访问。当然,相关的接口必须处于Trunk模式。在左侧选择“Security Appliance”-“DHCP”项,在右侧可以看到与上述VLAN对应的“Client addressing”列表中均自动选择“Run a DHCP server”项,这说明自动开启了DHCP服务。在对应VLAN的“DNS nameservers for DHCP responses”列表中选择“Specify nameservers”项,在“Custom nameservers”栏中输入所需的DNS服务器地址。

在左侧选择“Switch”-“Switches”项,在右侧点击对应的交换机名称,在其配置页面中的“LAN IP”栏中点击编辑按钮,在“Type”列表中选择“StaticIP”项,输入其IP(例如“172.16.1.253”)、对应的VLAN ID(设置为“10”),子网掩码和网关(例如“172.16.1.254”)等信息,点击Save保存配置信息。注意,在“Config”栏中如果显示“Up to date”信息,说明配置已经生效。在右侧的“Ports”栏中显示其端口状态信息。

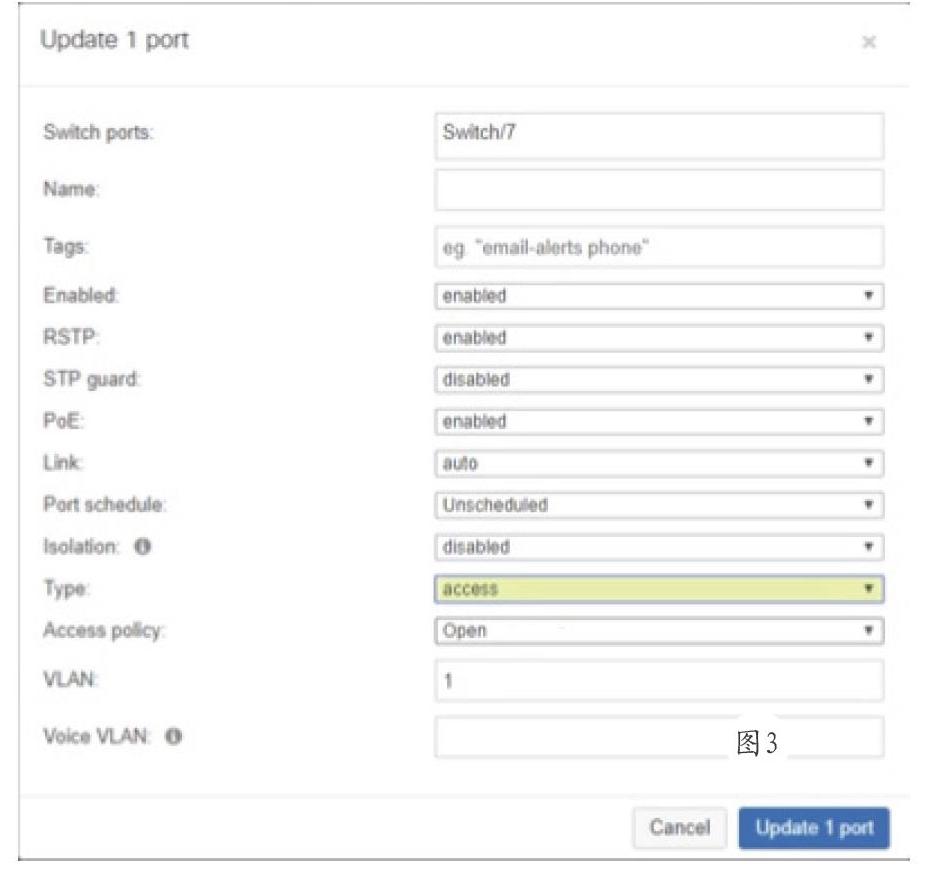

在“Ports”面板中以更加详细的接口信息,包括编号、名称、类型、传送速率、发送状态、PoE使用情况、邻居信息等,让管理员可以非常清晰地了解各接口的工作情况。点击“Configure port on this switch”链接,在打开窗口中选择Port7接口,点击“Edit”按钮,在编辑面板(图3)中的“Type”列表中选择“access”项,在“VLAN”栏中输入“10”,点击“Update 1 port”按钮,即可将该接口划定到指定的VLAN中。

注意,在默认情况下,所有的接口均处于Trunk状态。在左侧选择“Wireless”-“Access points”项,在右侧列表中选择AP1,在其配置窗口中的“LAN IP”栏中点击编辑按钮,在“Type”列表中选择“Static IP”项,输入其IP(例如“172.16.1.1”)、VLAN编号(例如“10”)、子网掩码、网关等信息。同理,对AP2也指定其IP地址(例如“172.16.1.2”)。

Meraki支持的WLAN模式

对于Cisco Meraki的AP设备来说,其支持多种WLAN模式,包括NAT、Bridge、Layer3 roaming、Layer3 roaming with a concentrator、VPN等模式。对于NAT模式来说,会先利用DHCP服务器为客户端分配地址,之后AP会利用NAT转换功能,让客户端访问Internet。Bridge模式是常用的模式,其启用需要满足无线有线可以彼此互访,组播广播需要直接通信,无线、有线在同一网段,AP和上联交换机需要使用VLAN-Tagged等条件。

Layer3 roaming三层漫游模式指的是存在多个AP,直属于多个无线控制器,属于一个漫游组,其所发布的SSID名称相同,但是其提供的网段是不同的,客户端可以无缝地在这些AP之间漫游。注意,虽然是漫游状态,但是客户端的地址一经获取(例如从AP1获取了地址,该AP为锚设备等)是不可更改的,只是在不同的AP之間建立用于漫游的隧道,用来将流量引回到该客户端所属的锚设备上。对于不同的客户端来说,其拥有的锚设备是不同的。

Layer3 roaming with a concentrator模式也可以实现三层漫游功能,只是客户端都拥有相同的锚设备,即客户端不管连接到哪个AP上,最终都会从指定的锚设备(例如某个无线控制器)获取IP,并从该设备进入外部网络。

VPN模式指的是AP可以和远端的网络设备之间建立VPN隧道,当客户端连接到该AP后,可以直接传动到远端网络中,这样客户端不必安装相关的VPN软件,就可以通过VPN隧道传输数据。

使用云端PSK认证模式

在Cisco Meraki云端管理页面左侧选择“Wireless”-“SSIDs”项,在右侧显示SSID列表,其中默认提供的SSID名称为网络名加上“wir”的格式,其处于未加密状态,在对应的“Name”栏中可以修改该名称,点击“Save Changes”按钮进行保存。点击“Edit settings”链接,在设置界面(图4)中的“Association requirements”栏中可以选择认证类型,例如选择“Pre-share key with wpa2”项,激活预共享密钥模式并输入密码。

在“Client IP assignment”栏中选择SSID模式,例如选择“Bridge mode Make clients part of the LAN”项,激活Bridge模式,其适用于大多数应用场景。在“VLAN tagging”列表中选择“Use VLAN tagging”项,使用VLAN Tagging功能。在“VLAN ID”栏中输入合适的VLAN 号(例如“20”)。在“Band selection”栏中选择射频类型,包括2.4GHz和5GHz等,默认选择“Dual band operation”项,支持两种射频模式。在“Minimum bitrate(Mbps)”栏中拖动滑块,设置最低速度值。点击“Save Changes”按钮保存配置信息。这样在客户端就可以搜索到该SSID,连接后输入预设的密码,就可以访问外部网络了。

利用本地3A设备实现认证

对于Cisco Meraki的无线设备来说,其支持多种认证方式,包括基于MAC认证/预共享密钥认证/EAP认证(包括PEAPv0/EAP-MSCHAPv2、EAP-TTLS/MSCHAPv2、EAP-TLS等)等方式。对于EAP认证方式来说,如果仅使用Cisco Meraki的无线设备的话,其是不支持PEAPv1/EAP-GTC方式的。在管理界面左侧选择“Network-wide”-“Topology”项,显示网络拓扑结构。

点击“Switch”-“Switches”项,选择目标交换机设备,在其属性界面点击“Configure ports on this switch”链接,在端口列表中选择和连接ISE设备的端口,在打开窗口中的“Type”列表中选择“access”项,在“Access policy”列表中选择“Open”项,在“Vlan”栏中输入“10”,将其划分到指定的VLAN中。登录到本地的ISE设备上,在管理界面工具栏上点击“Administration”-“Network Device Groups”项,点击“Add”按钮,输入设备组名称(例如“devgrp1”),点击“Submit”按钮创建该组。

点击“Network Resources”-“Network Devices”项,点击“Add”按钮,输入设备的名称(例如“AP1”),该设备作为3A的客户端使用。在“IP Address”栏中输入其IP,在“Device Type”列表中选择上述设备组名称。选择“RADIUS Authentication Settings”项,在“Shared Secret”栏中输入共享密钥(图5)。点击“Submit”按钮提交修改。同理,将AP2也添加进来。在工具栏上点击“Administration”-“Groups”项,在左侧选择“User Identity Groups”项,在右侧点击“Add”按钮,创建新的用户组(例如“Usergrp1”)。

点击“Identity Management”-“Identities”项,点击“Add”按钮,输入新的用户名称(例如“User1”),输入其密码,在“User Groups”列表中选择上述组。点击“Submit”按钮,创建该账户。在Cisco Meraki云端管理界面左侧选择“Wirrless”-“SSIDs”项,在右侧中可以看到最多可以配置15个SSID,点击“Show all my SSIDs”链接,可以显示所有的SSID。默认可以配置4个SSID。例如在“Unconfigured SSID 2”列表中选择“Enabled”项,激活该SSID项目。点击“rename”链接,可以修改其名称(例如“SSID2”)。点击“edit settings”链接,在配置界面中的“Association requirements”栏中选择“WPA2-Enterprise with”项,在其后的列表中选择“my RADIUS server”项,表示使用基于用户的3A认证模式。

在“WPA encrytion mode”列表中选择“wpa1 and wpa2”项。在“RADIUS servers”栏中点击“Add a server”链接,输入ISE设备的IP(例如“172.16.1.240”),端口号(1812或者1645)和RADIUS共享密钥,点击“Test”按钮,输入在ISE账户名和密码,执行连接测试。在“Client IP assignment”栏中选择“Bige mode:Make clients part of the LAN”项,使用Bridge模式。在“VLAN tagging”列表中选择“Use VLAN tagging”项,输入具体的VLAN ID(例如“30”),在“Minimum bitrate”栏中设置最低连接速率。

点击“Save Changes”按钮,保存配置信息。在客户机上打开网络和共享中心窗口,打开手工连接到无线网络窗口,输入网络名称(即上述“SSID2”),在“安全类型”列表中选择“WPA2-企业”项,点击下一步按钮,点击“更改链接设置”项,在打开窗口中的“安全”面板中点击“设置”按钮,取消“通过验证证书验证服务器身份”项的选择状态。点击“高级设置”按钮,选择“指定身份验证模式”项,在列表中选择“用户身份验证”项,点击确定按钮保存配置信息。这样,就可以使用预设的账户名和密码,使用EAP认证方式,来连接指定的SSID访问外部网络了。在云端管理界面左侧选择“Wireless”-“Access points”項,在右侧选择目标AP设备,在“Current clients”列表中显示连接的客户端信息,点击对应的客户端名称,可以显示其详细的状态信息。

云端的DOT1X认证方式

当然,也可以利用云端的802.1X进行安全认证,按照上述方法,启用未配置的SSID,设置其名称(例如“SSID3”)。在其配置窗口中选择“WPA2-Enterprise with”项,在其右侧列表中选择“Meraki authentication”项,则表示在云端执行EAP认证。其余设置与上述完全相同。在左侧选择“Network-wide”-“Users”项,在右侧点击“Add new user”按钮,输入用户名(例如“MerakiUser@xxx.com”)和密码,在“Authorized”列表中选择“Yes”项,激活用户认证功能。在“Expires”栏中可以设置授权期限,默认没有时间限制。点击“Save Changes”按钮,保存账户信息。之后按照上述方法,连接该SSID,输入上述的账户和密码,就可以访问外部网络了。

实现云端网页认证方式

除了实现EAP认证方式外,Cisco Meraki还支持网页认证功能。按照上述方法,启用新的SSID项目,设置其名称(例如“WEBSSID”),在“Association requirement”栏中选择“Open(no encryption)”项,在“Splash page”栏中选择“Sign-on with Meraki authentication”项,在“Self-registration”栏中选择“Allow users to create accounts”项,允许用户以自助方式创建账号。但是,管理员必须在线对其审批。其余设置与上述基本一致。在左侧选择“Wireless”-“Splash page”项,在右侧可以设置Splash页面,包括启用Splash的SSID号、设置页面主题、重定向指定的链接等。这样,当客户端连接到该SSID后,就会出现Splash页面,可以在其中自行创建账号。管理员需要在上述用户管理页面中选择目标账户,在列表中选择“Authorization”项,点击“Apply”按钮,为其授权即可。

配置Meraki防火墙规则

利用Cisco Meraki的防火墙设备,可以实现基于端口和应用的过滤机制,可以实现应用识别、内容识别和用户识别功能。在云端管理界面左侧选择“Security appliance”-“Firewall”项,在右侧的“Layer 3”区域的“Outbound rules”栏中点击“Add a rule”链接,添加新的规则。在“Policy”列表中选择许可或禁止动作,在其后设置协议、源地址和端口、目的地址和端口等信息,可以对三层的流量进行控制(图6)。

在“Layer7”区域的“Firewall rules”栏中点击“Add a layer7 firewall rule”链接,创建新的规则,在对应的“Application”列表中选择应用类型,例如“Peer-to-Peer(P2P)”等,在其后的列表中选择具体的细节,例如“Encryption P2P”“BitTorrent”等,就可以拦截该应用的流量。除了选择具体的应用外,还可以选择“HTTP hostname”“Port”“Remote IP range”“Remote IP range &port”等类型,对目标HTTP主机(即域名,例如“xxx.com”等)、端口、远程IP范围、远程IP范围和接口等对象进行配置,来控制对应的流量。

这样,就实现基于7层的过滤功能。在左侧选择“Security applicance”-“Traffic shaping”项,在右侧的“Uplink configuration”栏中拖动滑块,可以调整上连口传输速率。“Global bandwidth limit”栏中拖动滑块,限制基于每用户的传输速率。点击“Create a new rule”链接,创建新的规则。在“Definition”栏中点击“Add+”项,在列表中选择具体的应用【例如“Peer-to-Peer(P2P)”等】,在“Bandwidth limit”栏中拖动滑块,设置针对该应用的限速值。在“Priority”列表中选择合适的优先级,在“DSCP”列表中选择具体的DSCP值,这样在有线网络中也会被其限制。