一种灵活的多权威属性协同访问控制方案

彭宗凤,彭长根,2,丁红发,3

〔1.贵州大学公共大数据国家重点实验室(计算机科学与技术学院),贵州贵阳 550025;2.贵州大学密码学与数据安全研究所,贵州贵阳 550025;3.贵州财经大学信息学院,贵州贵阳 550025〕

1 引言

近年来,数据呈爆炸性增长,使得云存储服务迅速普及。但数据外包存储至云服务平台时,数据拥有者失去对外包数据的控制权,因此,针对外包数据的访问控制成为保证数据安全性的关键。在云存储环境下,已有学者提出基于密码学的访问控制方案[1~3],其中基于密文策略的访问控制方案[2](Ciphertext-Policy Attribute-Based Encryption,CP-ABE)解决了灵活且细粒度的访问控制问题,迅速成为访问控制领域的研究热点。与此同时,云存储环境下多人协同访问需求逐渐增大[4],访问设备也越来越多,但CP-ABE方案只允许属性集合满足访问结构的单个用户才能解密,无法解决多人协同访问场景下的访问控制问题。

针对该问题,同时考虑到用户来源于多个不同组织或组织内不同部门的特定协同需求,本文基于Xue等人[5]的协同访问控制方案构造了一个更灵活的多权威属性协同访问控制方案,本方案采取单权威与多权威相结合的框架,引入密钥协商的思想,使本方案可以在不需要用户组的情况下实现协同,打破了已有协同方案[5]的局限性,同时避免为来自不同组织的用户协同建立用户组,有效提升了协同效率。此外,本方案中的单权威(即中心权威)不需管理属性和为用户分发私钥,即使中心权威被恶意敌手攻击,敌手也无法恢复出有效的私钥,进一步保证了数据的安全性。具体而言,本文的主要贡献为两方面。

(1)构建更灵活的属性协同访问控制方案。本方案遵循属性的多来源特性,引入多权威的概念,设计一种用户来自不同组织的协同访问控制方案。

(2)提升协同的性能、保证协同的安全性。本方案中任意两个需要参与协同的属性权威只需进行一次通信即可实现合法性认证与协同密钥协商,有效地降低了协同通信开销;同时,由多个属性权威负责管理属性以及密钥的分发,明显地减轻了单个中心权威的计算负载。此外,利用随机化的方法,使得不同用户间无法共谋。

2 相关工作

2005年,Sahai和Waters[1]首次提出了基于属性的加密技术(Attribute-Based Encryption,ABE),该方案首次将身份与属性相关联。2007年,Bethencourt等人[2]构造出CP-ABE方案,该方案利用更为灵活的树形访问结构提供访问控制,但只在通用群模型下证明其安全性。近年来,在CP-ABE方案的安全性[6,7]、效率[8,9]、特定应用领域[4]等得到深入研究。

针对特定的协同领域,协同访问控制方案中的数据安全和隐私依赖多个参与者的协同防护[10],Willy等人[11]利用合法用户扩展访问策略以实现协同访问,但需要其他加密方法来保证扩展前后的数据完整性。与之相反,有学者从改进和扩展原始ABE或CP-ABE的角度实现协同[12,5]。Li等人[12]提出面向组(Group)的属性加密方案,该方案允许同一组中多个用户合并后的属性集合满足协同访问策略,但其无法灵活控制协同能力。Xue等人[5]基于用户组[12]和转移节点[13]的思想,提出一种可控的属性协同访问控制方案,即在访问策略中规定只有拥有协同属性的用户才能参与协同。

通常,根据CP-ABE的各类衍生方案中参与密钥分配的权威(Authority)数量,可将其分为单权威(Single-Authority)[5,10~12]和多权威(Multi-Authority)[14]两类。在单权威方案[5,10~12]中,只有一个权威中心负责管理全部属性,并且为所有用户生成和分发属性私钥,在单权威方案中,单点(Single-Point)性能瓶颈问题较为突出[15]。因而,为解决用户属性来源于多个权威的问题。Chase等人[16]基于ABE方案首次提出多权威方案,该方案中多个相互独立的权威负责管理属性以及分发相应的私钥,其中包含一个中心权威(Central Authority,CA)。随后,一些没有CA的多权威ABE方案被提出[17]。同样,也有基于CP-ABE的多权威方案研究[18,19],Ruj等人[20]将Lewko等人[19]的思想应用到访问控制中。

由上述分析可知,已有属性协同访问控制方案[5]仍属于单权威方案,依旧面临单点瓶颈问题以及更复杂的多人协同访问需求。如何使属性协同访问控制从单权威扩展到多权威,仍无有效解决方案。目前,亟需更加灵活的多权威属性协同访问控制方案,满足跨域大规模用户访问控制的属性管理和私钥分发需求。

3 预备知识

本文所用到的缩略词如表1所示。

本方案的中心权威CA和属性权威AA是可信的,但云服务提供商CSP是“诚实且好奇的”(Honest but Curious)。

3.1 相关定义

定义1:访问结构[21]。设为n个参与者集合,是参与者集合的一个非空子集且集合A是单调的,即,若,且,则。属于A中的集合称为授权集合,否则,称为非授权集合。

3.2 困难假设

定义3:判定双线性Diffie-Hellman(Decisional Bilinear Diffie-Hellman,DBDH)问题。假设给定两个阶为q的循环加法群和循环乘法群、一个双线性映射,的生成元为g。DBDH问题就是给定一个四元组,,判断这个四元组是DBDH四元组,还是随机四元组。如果在多项式时间内解决DBDH的概率是可忽略的,那么DBDH问题是困难的。

4 模型定义

4.1 MA-ABCAC方案模型

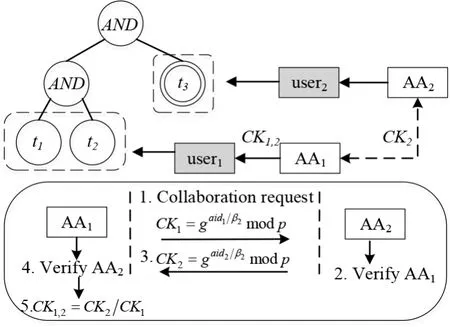

图1给出本文所提MA-ABCAC(Attributebased Collaborative Access Control with Multi-Authority)方案模型。

图1 MA -ABCAC方案模型

为防止不同权威间的用户共谋,CA分别为请求注册的AA和用户生成标识符和。AA负责管理用户属性及为用户分发私钥,AA验证用户合法性后将私钥发送给用户,简便起见,将记作。协同过程中,参与协同的任意两个AA间只需进行一次通信即可得到协同所需的通信密钥,即协同密钥。

4.2 安全模型

本方案算法的安全性基于可选择安全,其形式化定义如下。

(2)系统建立:挑战者运行密钥生成算法,生成公钥和私钥,并将公钥发送给敌手。

(5)询问阶段2:重复询问阶段1的步骤。

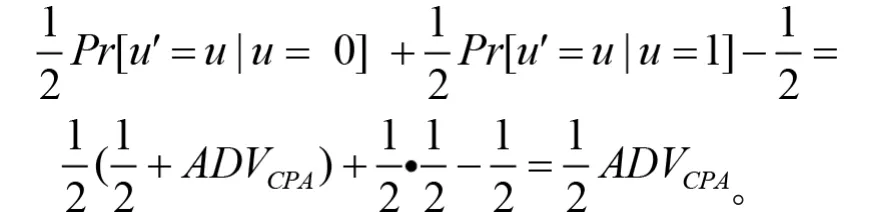

定义4:IND-CPA安全。若多项式时间敌手拥有可忽略的优势攻破上述游戏,则所提MAABCAC方案是IND-CPA安全的,敌手优势为。

5 MA-ABCAC方案

在协同密钥生成过程,结合Diffie-Hellman密钥协商[22]的思想,使协同过程中的任意两个AA只需一次通信即可得到协同密钥,协同密钥能聚集不同用户的解密权限,是实现协同访问的关键。协同密钥生成过程如图2所示,简单起见,仅描述两个AA间的通信过程,协同访问策略为,在协同场景下一个用户无法同时拥有属性集合,如妇产科医生不可能拥有精神科医生的属性。其中,表示协同属性,即允许其他拥有属性的用户参与协同,此类用户称作协同者。

图2 协同密钥生成示意图

5.1 协同访问结构

在协同场景下,由数据拥有者指定访问结构以及允许参与协同的属性,因此解密密钥中的属性集合由不同用户的属性集合构成,若属性集合全部来自同一个参与者(用户),则访问结构“退化”为定义1中的一般访问结构。本方案在定义1的基础上,给出协同访问结构的定义。

5.2 算法构造

本方案根据上述协同访问结构的定义进行算法构造。

算法1:初始化算法

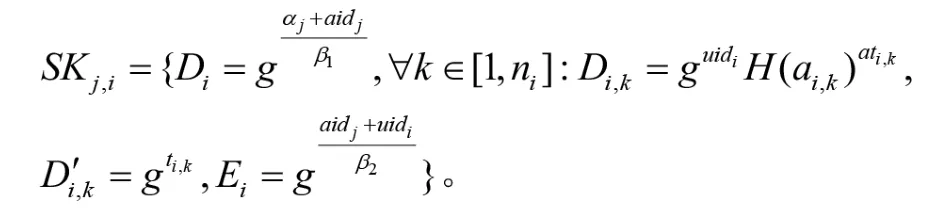

算法2:密钥生成算法

算法3:加密算法

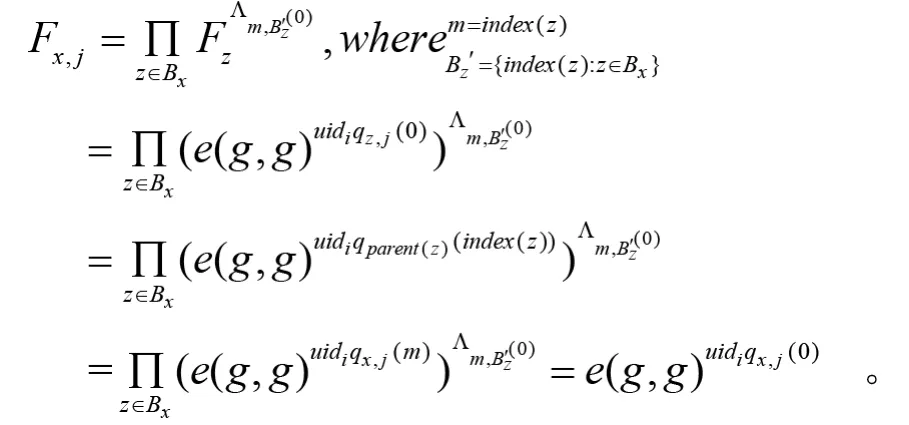

算法4:解密算法

6 方案分析

6.1 安全性分析

定理1:若DBDH问题是困难的,则不存在PPT的敌手能以不可忽略的优势赢得第4.2节定义的安全游戏,即所构造的MA-ABCAC方案具有不可区分选择明文攻击(Indistinguishable Chosen-Plaintext Attack, IND-CPA)安全。

证毕。

定理2:MA-ABCAC方案能够抵抗共谋攻击。

证明:所提MA-ABCAC方案中用全局唯一标识符标记用户和AAs,每个用户具备唯一的 ,因而用户间无法产生共谋。此外,AAs具有唯一的,即使不同的AAs管理相同的属性,其管理的属性之间依旧具有可区分性。

尤其针对协同属性,本方案只有在AAs间通过合法性认证后才能进行协同密钥协商,即建立了可信的交互基础,同时只有具备的用户才具备协同能力,故本方案的协同功能具有抗共谋特性。

6.2 性能分析

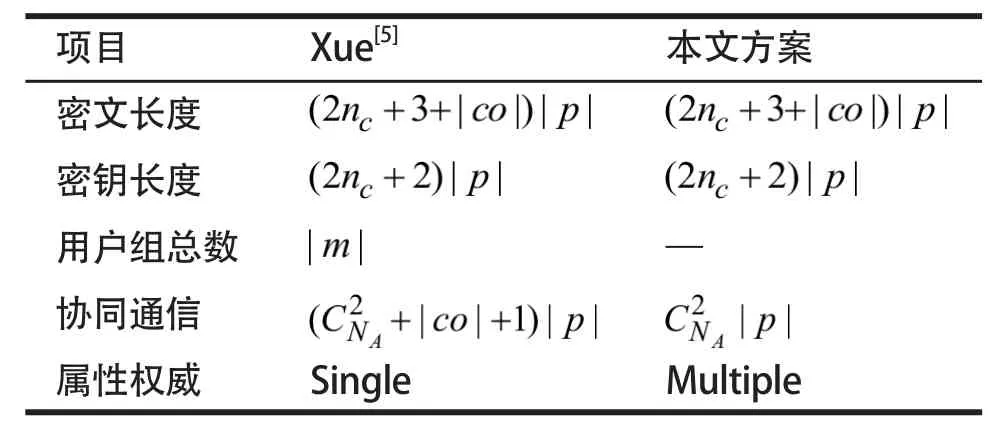

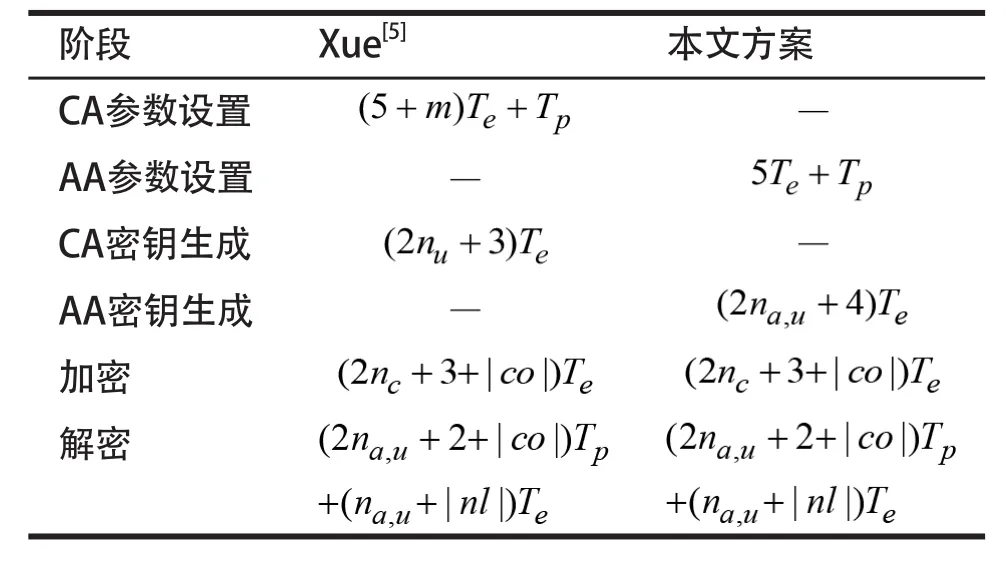

本方案建立在Xue等人[5]提出的协同方案之上,故与该方案进行分析与对比,存储通信开销和计算开销对比如表2和表3所示。本节用表示密文中属性总数,表示用户拥有的属性总数,表示用户u中由属性权威a管理的属性总数,表示协同属性总数,表示属性权威总数,m表示用户组总数,表示解密时访问树中非叶子节点总数,表示指数操作所需时间,表示双线性配对操作所需时间。

表2 存储和通信开销对比

表2为本方案与Xue等人[5]提出的属性协同访问控制方案的存储及通信开销对比,且假定文献[5]中的用户属性均来自多个不同的组织。由表2可知,本方案的协同通信效率较同等情况下的协同访问效率要高,且具有近似的密文长度和密钥长度。本方案具有更高的通信效率是由于本方案只需要参与协同的任意两个AA间进行一次通信,即可达到协同的目的,如图3(a)所示。而Xue等人[5]提出的协同方案需要为每次协同建立用户组,如图3(b)所示,可根据协同的先后为参与协同的用户 划分不同类型的用户组,因而系统复杂性更高,协同通信代价更大。

表3 计算开销对比

表3为本方案与文献[5]的计算开销对比,本方案结合单个CA和多个AA的模式,由多个AA负责管理属性和为用户分发私钥,在参数设置和密钥生成阶段进一步减轻了CA的计算负载,在加密、解密阶段具有近似的计算开销,此外AA不再受用户组的限制,进而增强了协同的灵活性、降低了协同的复杂度。

图3 (a)多AA下的协同 (b) 用户组内的协同

7 结束语

本文提出的一种灵活的多权威属性协同访问控制方案,采用单个CA和多AA的属性管理和密钥分发模式,解决了用户属性来源于多属性权威时的协同访问问题。性能分析表明,本方案提供了更灵活的协同访问控制,且更贴合实际需求。所提方案在DBDH困难假设下具有选择明文不可区分性,并能抵抗共谋攻击。