网络安全测评中Web应用安全渗透测试方法研究

胡爱强 王晓泽 胡爱兵

摘 要:在网络安全等级保护测评中,科学合理的测试方法有助于提高测评的准确性与科学性。文章主要对网络安全等级保护测评中Web应用安全渗透测试方法的应用进行了探讨,希望可以为网络安全等级保护测评提供借鉴。

关键词:网络安全;测评;Web应用安全渗透测试

中图分类号:TP393.08 文献标识码:A 文章编号:1674-1064(2021)01-042-02

DOI:10.12310/j.issn.1674-1064.2021.01.018

在信息化高速发展的今天,网络安全显得尤其重要。近年来,在国际以及国内安全形势中,频频发生网络攻击事件。2020年,国家互联网应急中心(CNCERT)协调处理了8万余起网络安全事件,切断黑客对810万台主机的控制。而且,我国网络安全基础不牢以及关键信息基础设施安全防护能力差,成为网络安全的致命弱点。因此,我国也相继出台了一系列网络安全政策法规,以期将基础信息系统的安全性提升到最基本的安全标准,同时Web应用安全也成为网络安全等级保护测评的重中之重[1]。

1 应用安全测评中渗透测试的必要性

在网络安全等级保护测评服务实施中,对信息系统的应用安全要分别从身份鉴别、访问控制、安全审计、入侵防范、数据完整性以及数据保密性等方面进行全方位安全检查,但还需配合渗透测试进行安全性评估,以便发现信息系统中应用安全存在的安全风险,并针对存在的漏洞进行及时修复整改,从而提高信息系统应用安全的整体防护水平。

2 渗透测试的定义

渗透测试首先需要在合理授权条件下,通过所掌握的各种信息系统资料,利用各种工具及各种攻击手段,模拟黑客进行安全性渗透测试评估,以获取信息系统最高权限为目的,从攻击者角度发现信息系统存在的安全弱点,进而帮助用户进行整改。

3 应用安全渗透测试步骤

3.1 授权

由于网络安全等级保护应用安全渗透测试是一个复杂且多变的过程,为了尽量避免渗透测试对业务应用正常运行造成的影响,以及可能存在的风险,需在渗透测试工作前,进行用户授权以及将可能发生的风险点告知用户;并且实施一系列安全防护措施,如与用户沟通渗透测试方案,渗透测试时间选择在业务访问量不高的时间段进行,在测试前进行重要数据备份等。

3.2 渗透测试方法与流程

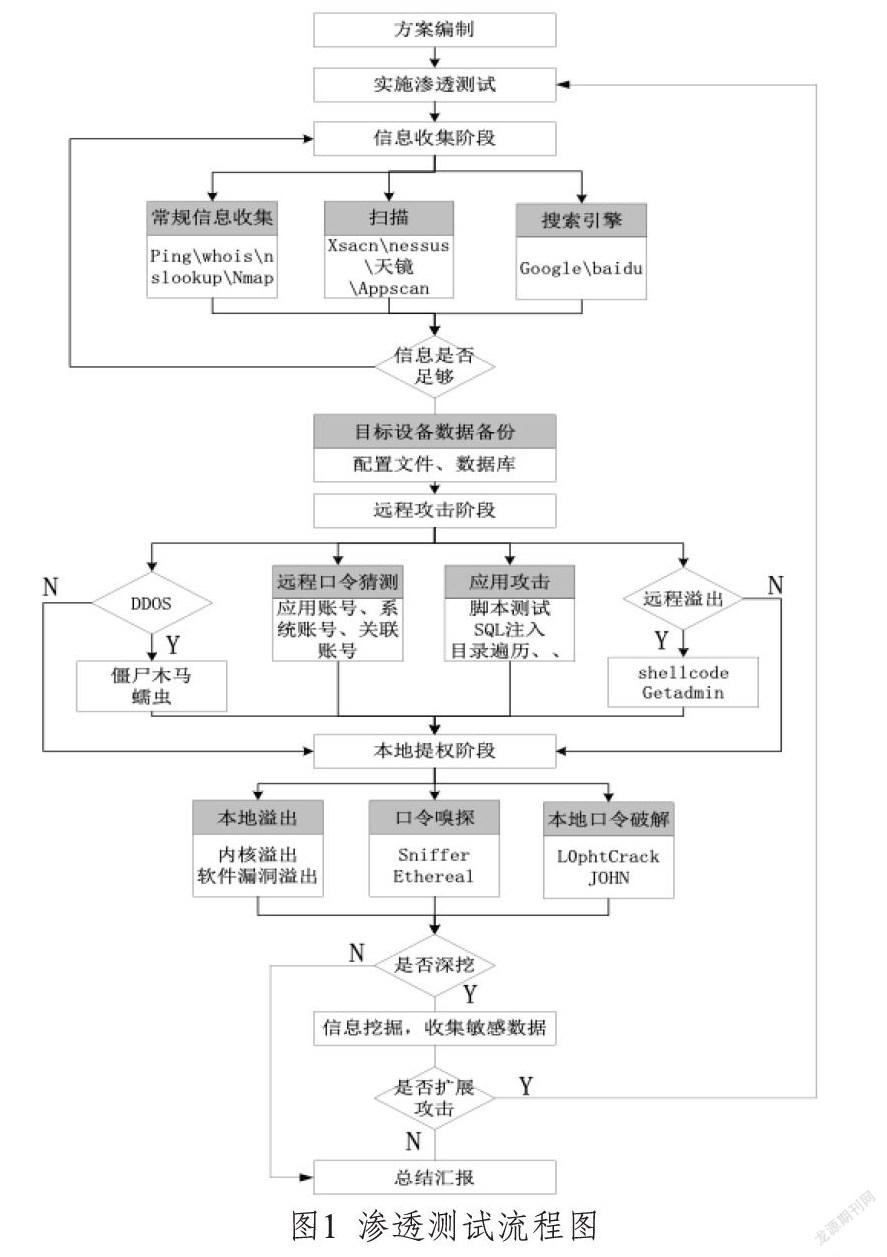

信息收集与分析系统如图1所示。

跨站脚本攻击。跨站脚本是指攻击者恶意向应用程序页面插入html代码,在用户不知情的情况下浏览该网页时,其中的恶意代码会被执行,从而达到攻击用户的目的。

由于Web页面开发者对用户输入的数据过滤不充分,或者未经过滤就保存至数据库中,当其他用户访问Web页面时重新返回至访问Web页面的用户,因此就可能导致XSS漏洞的产生。所以,攻击者提交的恶意代码被其他用户所浏览访问,攻击者就间接控制了当前浏览用户的浏览器,从而窃取用户的敏感信息或者引导用户访问其他恶意网站。

跨站脚本的危害包括获取访问者用户浏览器中的cookie敏感信息,屏蔽正常页面,伪造其他恶意页面,突破局域网中的安全防护设备,并且与其他漏洞结合,形成更大危害。

口令破解。通过口令进行身份认证,是目前计算机上实现用户权限鉴别的主要手段之一,许多网络应用系统都采用用户名+密码机制进行身份认证,保护应用系统中的敏感数据。口令破解主要采用非分析手段,如穷举口令、字典攻击和软件分析等方法进行口令猜测,并且最终获取正确口令。

一般口令破解采用默认口令攻击、字典攻击以及暴力破解方式,其中:

默认口令攻击为系统和应用程序内置的口令,这些内置口令是默认公开的,一般情况下,用户首次使用这些系统或应用程序时,需要先更改默認的内置口令以避免造成安全漏洞。但有些用户由于安全意识不足,未将默认口令进行更改,从而导致攻击者可利用这些默认口令尝试获取对目标系统的访问。

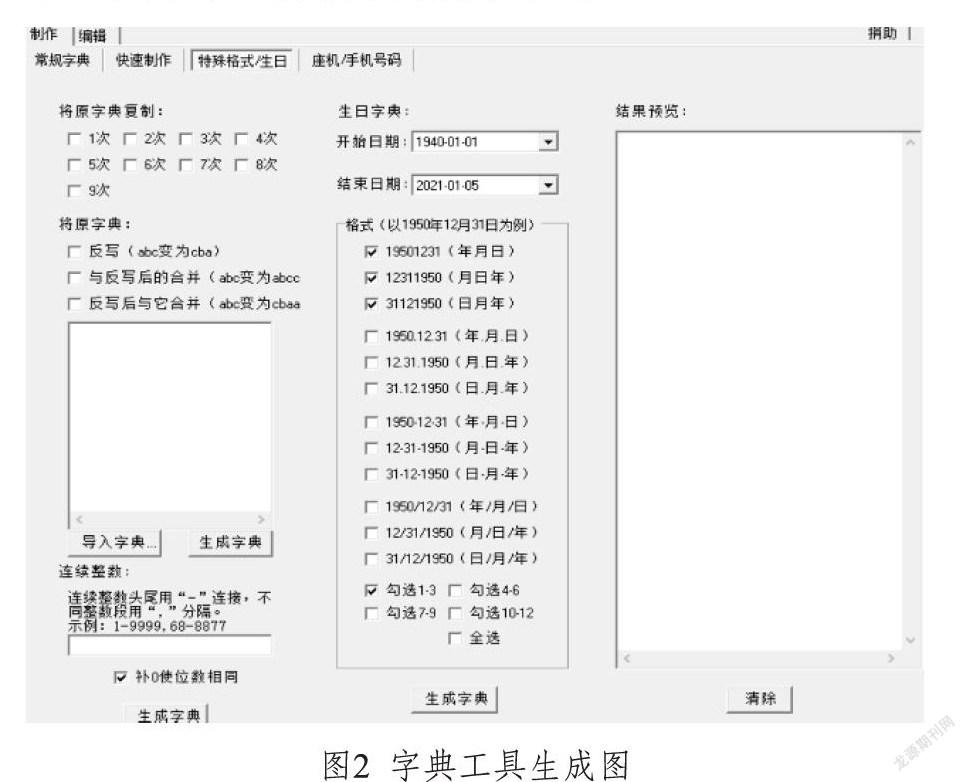

密码字典攻击是基于用户可能会使用易于记忆的英语单词,或自己的姓名、生日、身份证号、电话号码等搭配作为口令,因此攻击者可通过以上信息进行组合,从而生成一个字典,进行暴力破解,如图2所示。

暴力攻击是通过穷举所有可能口令的方法来进行攻击,在现有网络计算环境中,猜测一个口令的投入很小,攻击者很容易利用软件进行连续测试,理论上只要有足够时间,所有口令都可被破解。

SQL注入。对于web应用程序而言,用户核心数据存储在数据库中,如MySQL、SQL、Server、Oracle。通过SQL注入攻击,可以获取、修改、删除数据库信息,并且通过提权来控制web服务器等其他操作。SQL注入,即攻击者通过构造特殊的SQL语句入侵目标系统,致使后台数据库泄露数据的过程。

Web应用程序开发使用的SQL、Per和PHP等语言,属于解释性语言,即在运行时,运行组件解释语言代码并执行其中包含的指令。这类解释语言易于产生代码注入攻击;攻击者可以提交一段预先构造的恶意代码作为输入,输入信息被解释为执行程序指令,从而对应用程序及执行代码注入进行攻击,SQL注入是危害最严重的攻击方式之一。

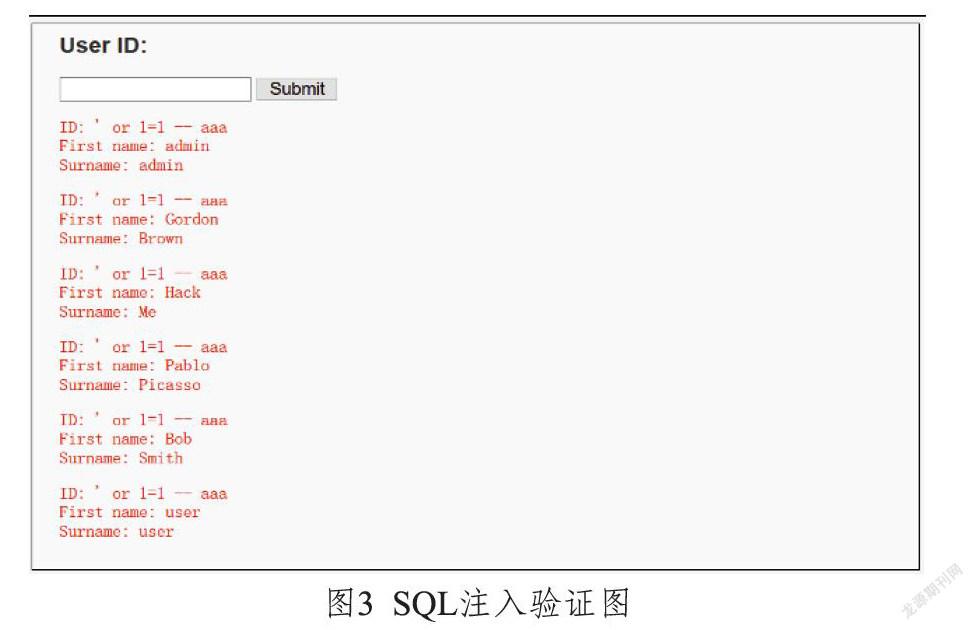

SQL注入攻击的原理为,攻击者通过post/get方式输入非法代码改变SQL语句,以达到执行SQL语句对Web应用攻击的目的,从而获得整个系统的最高权限,如图3所示。

文件上传漏洞。文件上传漏洞是指,利用应用程序中的上传路径,上传一些过滤不严且可执行的文件到服务器上,再通过URL或者其他连接工具进行连接并且执行,以达到控制服务器的目的。

4 结语

我国网络安全形势日益严峻,应用安全更是重中之重,因此文章结合网络安全等级保护应用安全与渗透测试进行了探讨,以帮助以后在等级保护测评应用安全工作中,结合渗透测试进行全方位的检测评估,将应用安全提升至一个新的高度。

参考文献

[1] 王世轶,吴江,张辉.渗透测试在网络安全等级保护测评中的应用[J].计算机应用与软件,2018,35(11):190-193.