基于中继器的无线侧信道分析方法*

张弘毅, 谷大武, 张 驰, 卢 岩, 原义栋

1. 上海交通大学 电子信息与电气工程学院, 上海 201100

2. 国网辽宁省电力有限公司 电力科学研究院, 沈阳 110006

3. 北京智芯微电子科技有限公司, 北京 100094

1 概述

侧信道泄露是指电子设备在运行时所无意泄露的信号, 这些泄露信号包括电磁辐射信号、设备功率变化、射频泄露信号等等. 攻击者利用设备在运行过程产生的侧信道泄露, 通过统计学原理和数学建模的方法, 破解出泄露信号中蕴含的秘密信息, 这一过程通常称为侧信道分析.

侧信道分析依赖于对泄露信号的采集. 传统的侧信道分析过程中, 攻击者主要的数据来源一般是设备的电磁泄露或者功耗变化, 在信号的采集过程中, 采集设备和目标设备的物理距离保持在毫米级别, 这意味着攻击者必须先获取设备才能开展侧信道分析. 然而在2018 年以后, 新的研究表明, 许多集成了射频功能的芯片(譬如蓝牙、WiFi 等) 在工作过程中不仅存在着电磁泄露和功耗泄露, 还有着很强的无线信号泄露, 很多研究者针对无线泄露信号进行了深入的研究和分析. Choi[1]等人通过监听无线泄露信号, 成功地实现了远距离窃听蓝牙耳机实时播放的音频信息; Camurati 等[2,3]则在其论文中最早提出了无线侧信道的概念, 并指出蓝牙芯片在加密过程中存在着明显的无线侧信道泄露, 他的实验团队利用无线侧信道分析方法破解了蓝牙芯片中TinyAES 的密钥, 并实现了针对GoogleEddystone 的无线侧信道分析; Wang[4]等人则利用神经网络和深度学习的方法对无线侧信道泄露信号进行特征提取, 大大降低了分析所需的曲线条数.

然而, 这些现有工作中, 研究人员都是在隔音室或者低噪声环境中进行实验. 在现实生活中, 几乎所有场合的噪声都非常强, 而无线侧信道分析方法对于噪声极其敏感. 当侧信道泄露信号信噪比较低时, 曲线会发生严重的畸变, 导致无线侧信道分析方法失效, 这使得研究者只能在短距离内对泄露信号进行采集.

为了提升无线侧信道信号强度和分析效率、增加信号的辐射强度, 我们提出了基于中继器的无线侧信道分析方法, 针对该方法建立了相应的信号传播模型, 并利用该方法对密码设备进行分析, 根据实验结果对新的采集方法进行评估. 实验结果证明, 基于中继器的无线侧信道分析方法显著提升了无线侧信道泄露的信噪比, 不仅使得研究者可以在更远的距离采集到更高质量的信号, 还大幅提升了对密码设备的分析效率. 同时, 实验结果证明了本文所提出的信号传播模型的正确性, 为研究提供了理论支撑.

本文第2 节简要介绍无线侧信道的相关原理, 并建立了基于中继器的无线侧信道分析方法的信号传播模型. 第3 节则具体阐述基于中继器的无线侧信道分析方法的实验系统, 并详细叙述相关流程的设计.第4 节中, 我们整合实验结果, 评估中继系统对于泄露信号品质和分析效率的提升效果, 并依据实验结果证明信号传播模型的正确性.

2 无线侧信道原理简介

无线侧信道最早是由Camurati 等[2]在2018 年发现的. 不同于电磁侧信道和功耗侧信道, 无线侧信道的泄露信号强度高, 在无噪声情况下, 其辐射范围最远可以达到15 m, 而电磁侧信道和功耗侧信道都要求攻击者在厘米级、甚至毫米级的距离下对泄露信号进行采样.

下面, 我们针对密码设备简要说明侧信道以及无线侧信道泄露的产生原理.

2.1 侧信道泄露

密码算法在投入使用之前, 往往得到了严格的数学证明以确保其在算法层面的安全性. 然而, 在硬件实现的过程中, 密码设备往往存在着硬件层面的漏洞, 芯片引脚的电平变化、电磁辐射信号可能反映芯片内部的操作行为, 进而可能泄露密码设备的密钥等秘密信息. Kocher 等[5]在1999 年就通过分析智能卡在工作时的功耗情况, 成功破解出了智能卡所采用的DES 加密密钥, 从而破解了整个加密系统. 攻击者还能够采集芯片的数字电路无意间散发的电磁信号, 借助相关性分析破解密码设备的密钥[6], Quisquater等[7]通过实验验证了数字电路中, 微电子部件的开关行为会产生电磁泄露, 而这些泄露信号的强度往往与电路所处理的数据相关. 大部分情况下, 侧信道攻击都要求攻击者在距离目标设备很近的情况下进行分析,虽然有部分高功耗芯片(如电脑的CPU 芯片) 允许研究者在小于1 m 的范围内采集电磁泄露信号[8–10],但大部分的物联网设备与无线通信芯片的电磁泄露都极其微弱, 很难进行远距离分析. 而无线侧信道分析可以真正地实现远距离分析低功耗通信芯片.

2.2 无线侧信道泄露

随着现有集成电路技术的不断发展, 芯片的集成度越来越高. 在物联网时代, 无线通信芯片扮演着核心角色, 尤其是蓝牙芯片、WiFi 芯片等低功耗无线通信芯片得到了非常广泛的应用.

这些无线通信芯片作为一个通信系统往往兼具了通信、供电以及计算等功能, 我们称这种可以在芯片上独立运行的系统为片上系统(system on chips, SoC), 而片上系统的载体芯片被称为SoC 芯片.

为了同时实现通信、计算功能, SoC 芯片需要集成数字电路模块和模拟电路模块. 其中, 数字电路负责实现运算、存储和控制, 而模拟电路模块则负责射频信号的收发、稳压以及数模转换等工作. 为了降低成本、缩小芯片尺寸, 芯片生产商将数字电路和模拟电路集成在同一块硅晶片上. 这种高度集成的芯片虽然计算速度快、成本低廉, 但是却存在着严重的基底耦合现象.

芯片基底是由硅晶体制作的, 虽然硅晶体作为半导体材料不具备良好的导电性, 但在电路结构上往往可以被等效成为一个电容、电感网络, 具备传播电磁信号的能力. 我们称电磁信号在芯片基底中传播的现象为基底耦合现象.

由于基底耦合现象的存在, 数字模块运行时产生的电磁信号会泄漏至芯片的模拟电路模块, 这些泄露信号一旦被模拟电路中的射频元件调制, 就会随着系统的数据包信号一同发送出去. 芯片内部的电磁信号被射频模块调制、发射到自由空间的现象被称为无线侧信道泄露. 例如, 某个物联网芯片在进行通信的时候, 其CPU 在对数据进行加密操作, 而加密过程中产生的电磁信号通过芯片基底泄露至射频模块, 射频模块在调制数据包的过程中, 将泄露信号一同调制, 并将其连同数据包一同发送, 攻击者就可以通过分析接收到的射频信息推测出CPU 在加密操作中所采用的隐私数据, 这就是一个无线侧信道分析的场景.

2.3 相关系数功耗分析方法

在侧信道分析中, 我们首先需要对曲线进行采集. 在对曲线进行对齐与筛选之后, 我们开始针对处理过的曲线进行分析,传统的分析方法有简易功耗分析[11,12]、模板分析[13]、差分功耗分析[14]、相关系数功耗分析[15,16]等. 在本文中我们使用的分析方法是相关系数功耗分析(correlation power analysis, CPA),下面我们以针对AES 加密算法的分析过程为例, 详细阐释CPA 的具体步骤.

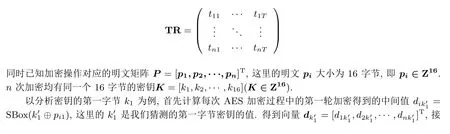

设对齐、筛选后得到曲线集合为tr ={t1,t2,···,tn}, 其中, 共有曲线n条, 对于第i条曲线, 我们有ti=[ti1,ti2,··· ,tiT],ti ∈RT, 其中T对应于曲线总长度,tij表示第i条曲线在第j时刻的取值, 由此得到矩阵:

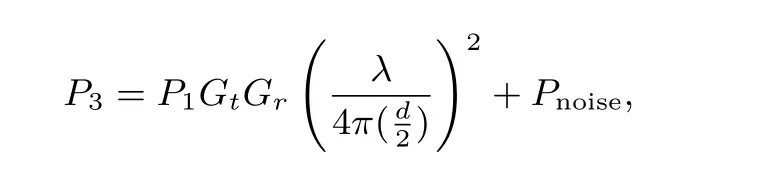

由上可知, 在密钥未知的情况下, 我们需要对16 字节的密钥逐一进行猜测, 在分析密钥第i字节时,需令其猜测值k′i遍历所有的可能密钥值, 当k′i=ki时, 相关系数Ck′i_max取得极大值. 典型的相关性分析成功时的结果如图1 所示, 图中的虚线对应于正确的密钥数值83, 相关性分析成功则猜测密钥的相关系数峰值与该虚线重合. 可见, 分析成功时, 正确密钥依据公式(1)计算的相关系数远大于错误的密钥值.

图1 CPA 分析示意图Figure 1 Schematic diagram of CPA analysis

2.4 基于中继器的无线侧信道分析方法的信号传播模型

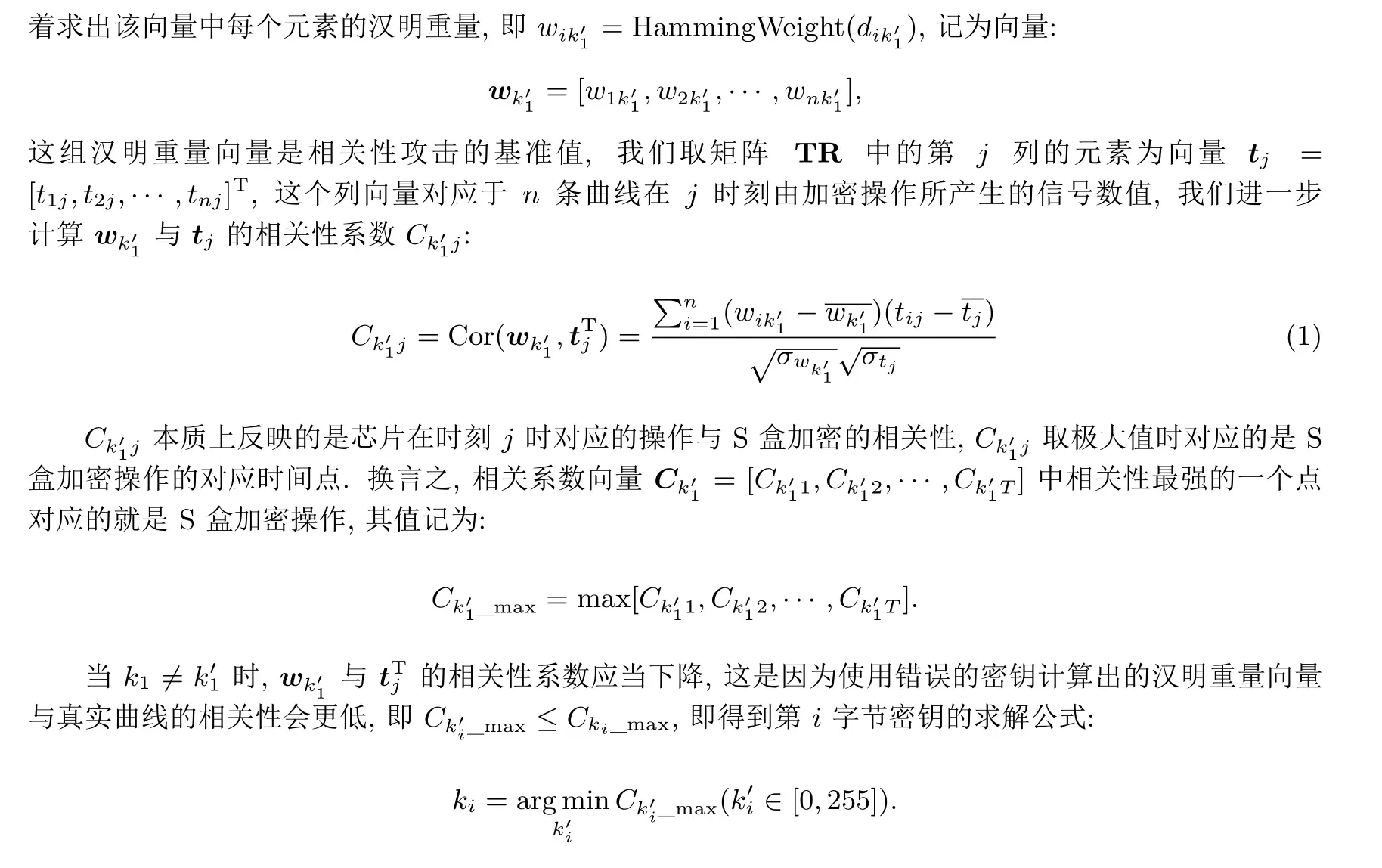

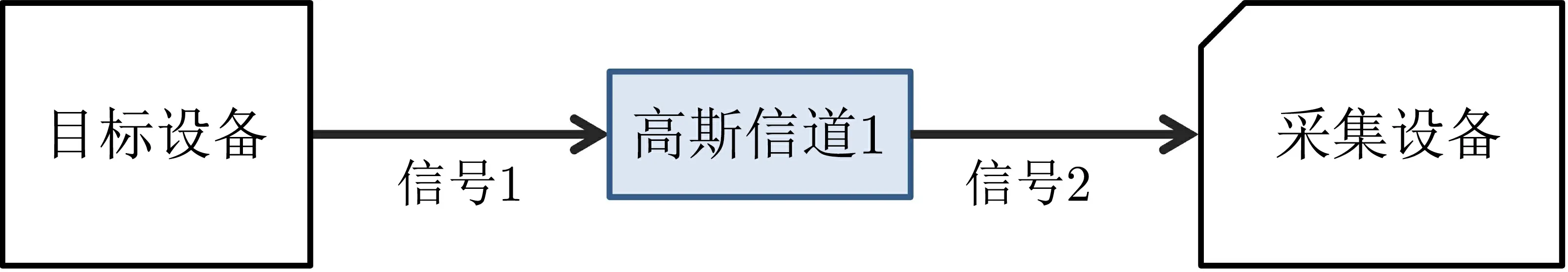

我们提出了分析模型如图2、图3 所示. 目标设备(泄露信号的发射端) 表示实验中的分析对象, 采集设备(泄露信号的接收端) 则用于收集目标设备产生的无线侧信道泄露信号.

图3 基于中继器的无线侧信道分析的信号传播模型Figure 3 Signal propagation model of repeater-based wireless side-channel analysis

图2 中表示的是原始无线侧信道分析方法的信号传播模型, 在传播过程中, 目标设备首先产生最初的无线侧信道信号, 记为信号1; 接着, 信号1 经过高斯信道, 衰减之后与高斯白噪声叠加形成信号2, 最终到达采集设备接收端.

图2 普通无线侧信道分析的信号传播模型Figure 2 Signal propagation model of normal wireless side-channel analysis

图3 中表示的则是基于中继器的无线侧信道分析方法中信号的传播模型, 目标设备首先产生无线侧信道信号, 仍为信号1. 信号1 经过高斯信道后, 在自由空间中经过衰减, 并与高斯白噪声叠加后得到信号3(信号3 与信号2 在不同模型中传播距离不同, 故采用不同的标记以示区别), 到达中继器后, 中继器对信号3 进行增幅, 并在输出端得到增幅信号4, 接着信号4 再次经过一定的自由空间衰减并与高斯信道中的高斯白噪声进行叠加, 得到最终的泄露信号5, 并由采集设备接收.

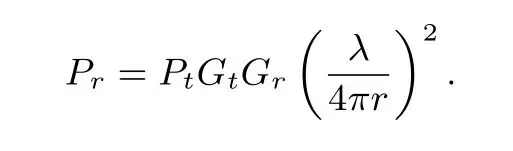

我们假设模型中所有高斯信道的参数相同, 均值为μ, 方差为σ2, 其噪声功率记为Pnoise. 同时, 在基于中继器的无线侧信道分析的传播模型中, 我们假设信号3 被中继器的接收天线完全吸收, 无法传播到采集设备接收端. 中继器的增益系数记为GAmp, 根据弗里斯公式[17,18]可知, 在无噪声的自由空间中, 接收端信号功率Pr和发射端信号功率Pt存在如下关系, 其中Gt,Gr分别为中继器发射天线和接收天线的增益系数,λ为传输波长,r为传输距离:

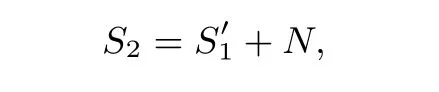

那么对于原始的无线侧信道信号传播模型, 采集设备接收端的信号2 记为S2, 目标设备产生的信号1记为S1,S′1表示S1在自由空间中衰减后的信号, 高斯信道中的噪声信号均记为N, 可得:

在发射端与接收端距离为d的情况下, 信号载波波长为λ,S2的功率P2与S1的功率P1有如下关系:

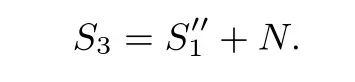

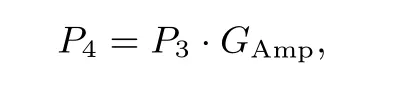

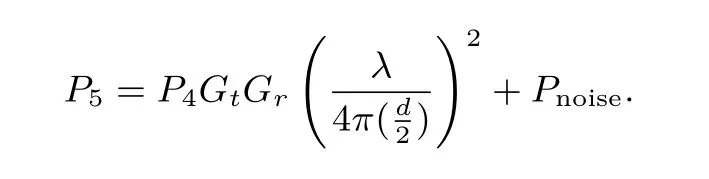

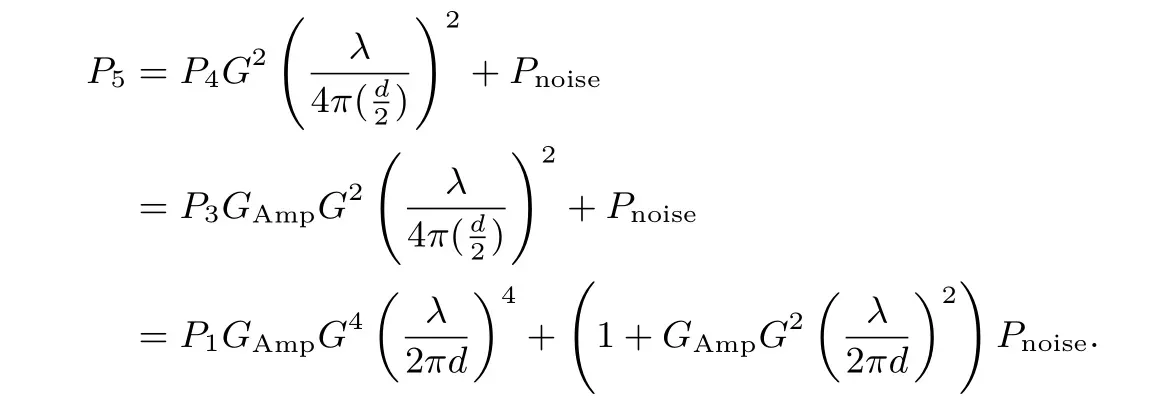

基于中继器的无线侧信道信号传播模型中, 记信号1 为S1, 衰减后的信号为, 记信号3 为S3, 可得:

经过中继器的增幅之后, 得到的信号4 记为S4, 其功率为P4:

信号4 经自由空间衰减后与高斯白噪声叠加, 得到最终的信号5, 其功率为P5, 且此时接收端与中继器的距离也为d:

因为在实验中, 所有天线的功率增益均为6 dB, 所以令Gt=Gr=6 dB=G, 进一步展开可得:

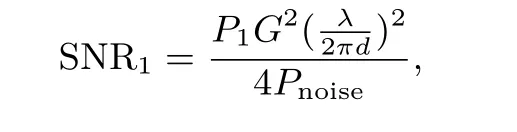

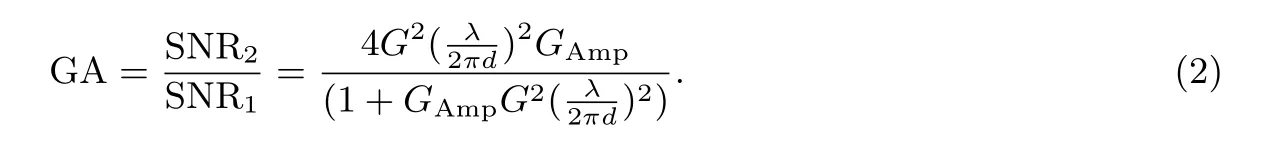

于是, 在普通的无线侧信道信号传播模型中, 接收端采集到的泄露信号的信噪比为:

而在基于中继器的无线侧信道信号传播模型中, 接收端接收到的信号信噪比为:

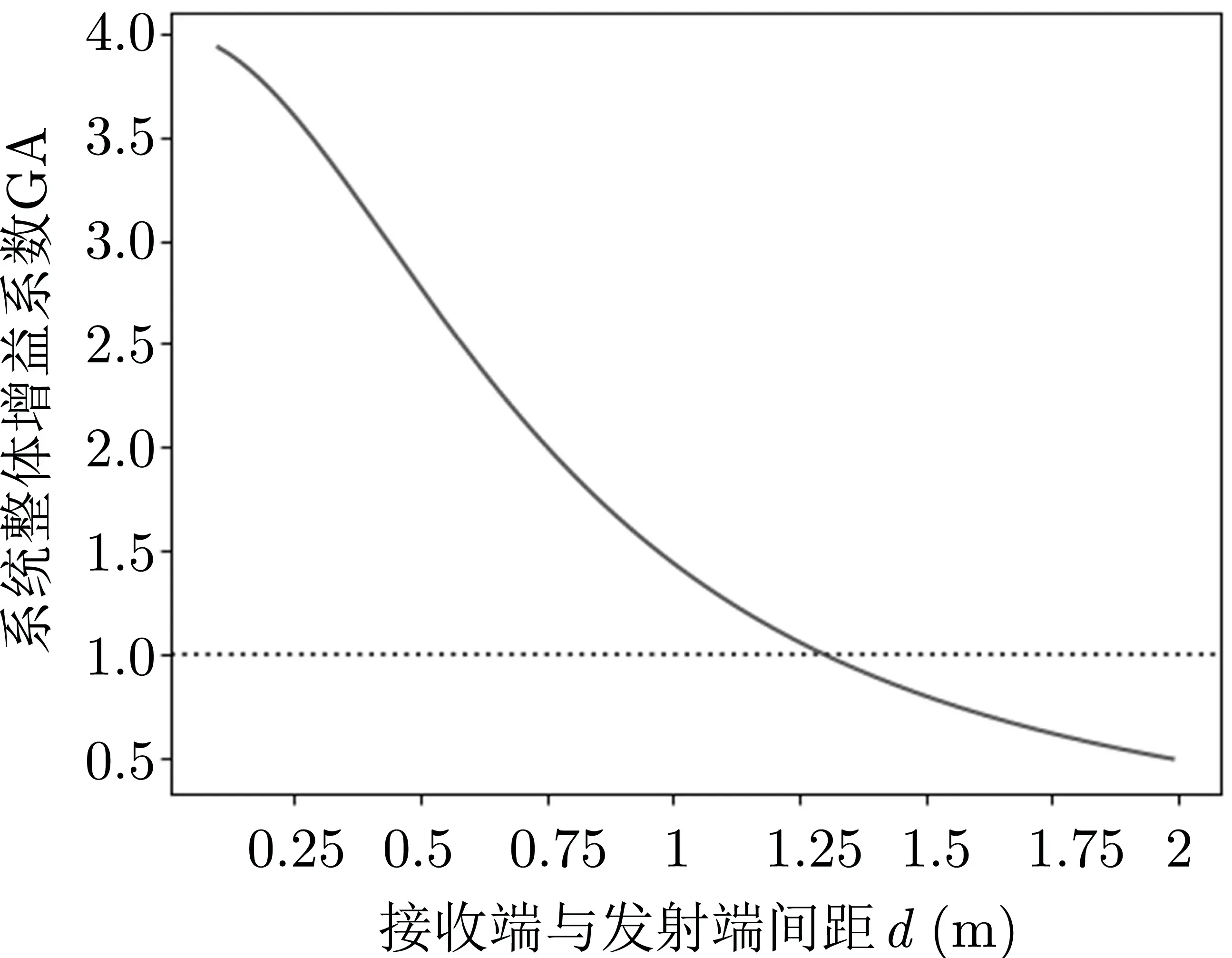

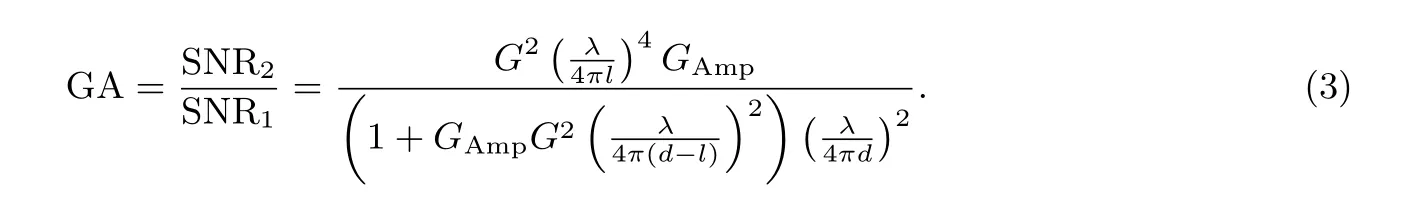

则中继器系统对于信号质量的增益系数记为GA:

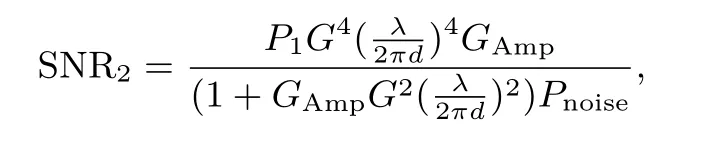

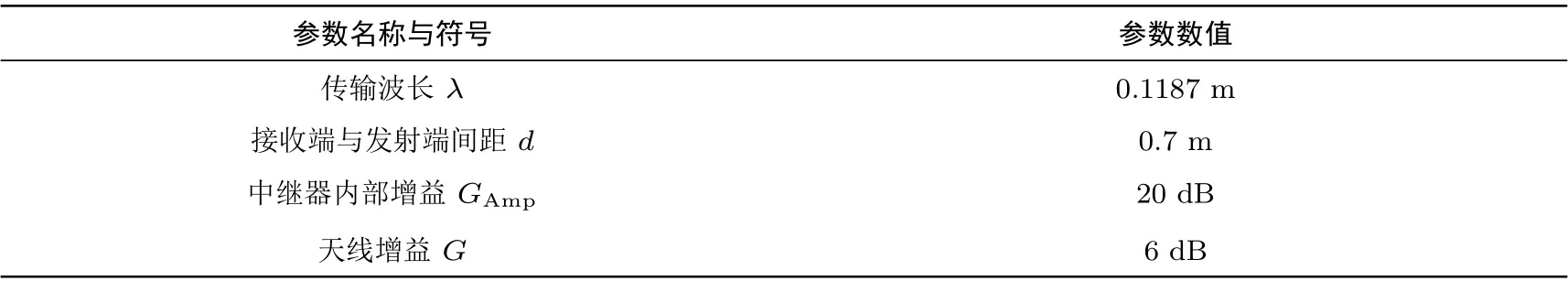

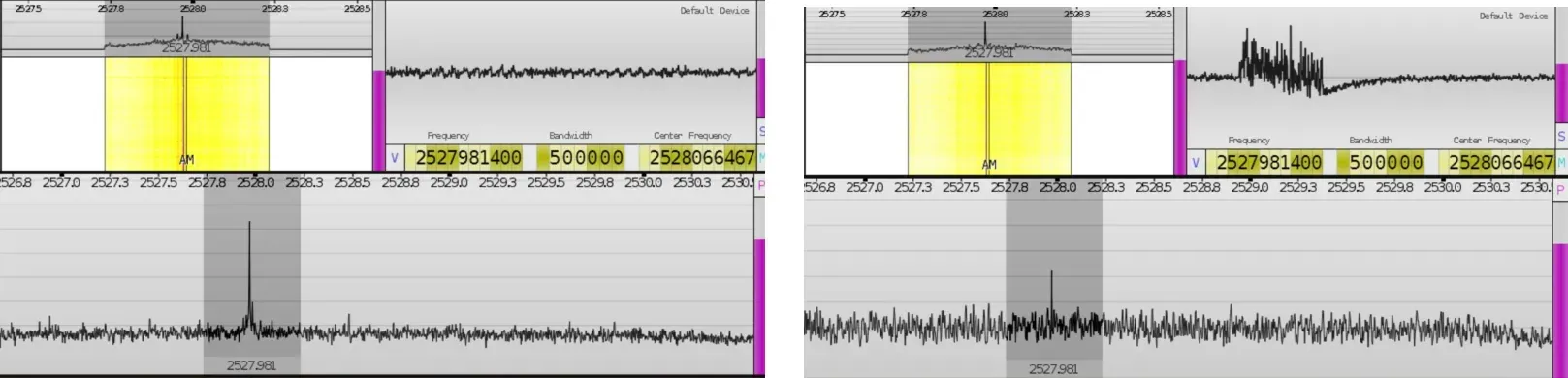

当GA 大于1 时, 基于中继器的无线侧信道分析方法在工作效率和性能上都将优于原始的无线侧信道分析手段. 事实上, 将表1 中的实验设备参数代入公式(2)中, 可以得到真实的中继器系统增益系数GA.

表1 实验参数名称与数值Table 1 Name and value of experimental parameters

代入公式得到:

理论上, 当中继器处于接收端与发射端中心时, 且接收端与发射端间距d为0.7 m 时, 中继系统对于泄露信号的信噪比有超过3 dB 的提升.

当间距d从0.1 m 逐渐增加至2 m 时, 中继系统的增益系数GA 的变化曲线如图4 所示.

图4 中继器位于发射端与接收端中点处时增益系数GA 关于间距d 的变化曲线Figure 4 Plot of GA-d when repeater located at midpoint of transmitter and receiver

如果我们仅改变中继器在整个系统中的位置, 还可以进一步提升接收到的信号质量. 我们保持间距d为0.7 m, 改变中继器与发射端的距离l, 则接收端与中继器的距离为d-l, 同时重写公式(2), 有GA 为:

现在令d固定为0.7 m 时, 我们调整l的数值, 并绘制增益系数GA 关于距离l的变化曲线图, 如图5 所示. 由图5 可得, 中继器距离发射端越近, 其带来的增益效果就越强, 整个系统所收到的信号质量就越高.

图5 距离d 固定时增益系数GA 关于l 的变化曲线Figure 5 Plot of GA-l with distance d fixed

综上理论推导, 我们可得结论: 中继器距离目标设备越近, 基于中继器的无线侧信道分析方法对于信号质量的提升就越大, 分析效率就越高. 在第3 节的实验中, 我们将收集、分析数据, 并在第4 节中进一步印证本节的理论结果.

3 实验系统和流程设计

为了与前人的研究进行对比, 我们采用Nordic 公司的nRF52832 蓝牙芯片进行实验. 本节中, 我们将针对蓝牙芯片nRF52832 的软件AES 加密进行研究. 这款芯片nRF52832 现被应用在多个物联网设备中, 例如: Rigado BDM301, RedBear BLE Nano v2 这两款物联网开发系统就使用该芯片实现基本的蓝牙通信功能, 而谷歌的蓝牙信标设备Google Eddystone 则使用该芯片向周围的用户推送信息, 借助其内置的TinyAES 软件加密程序则可以实现加密通信. 我们的目的是通过nRF52832 泄露的无线电信号以及已知的明密文信息来破解软件AES 的加密密钥, 同时, 利用中继器强化泄露信号, 提升分析效率.

下面我们首先介绍泄露信号的定位方法, 接着阐述实验系统的整体架构和实验流程, 最后说明如何处理收集到的泄露信号, 从而为CPA 提供高质量的数据来源.

3.1 泄露信号频段定位

nRF52832 蓝牙芯片在工作时存在着很严重的无线侧信道泄露. 我们首先借助软件无线电设备HackRF 对无线侧信道泄露信号的频段进行定位. 实验中所采用的软件无线电设备HackRF 是一种轻便的无线电采集设备, 我们在Windows 10 系统中使用频谱显示软件CubicSDR 可以查看无线侧信道泄露波形. 实验中, 我们设置HackRF 的基带增益为39 dB, 中频增益为35 dB, 采样频率为5 MHz.

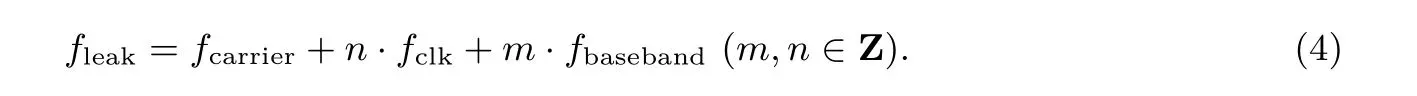

nRF52832 芯片的载波信号频率fcarrier为2.4 GHz, 其CPU 时钟频率fclk为64 MHz. 记基带泄露信号频率为fbaseband, 经载波和时钟信号的幅度调制后, 最终得到泄露信号的频率为:

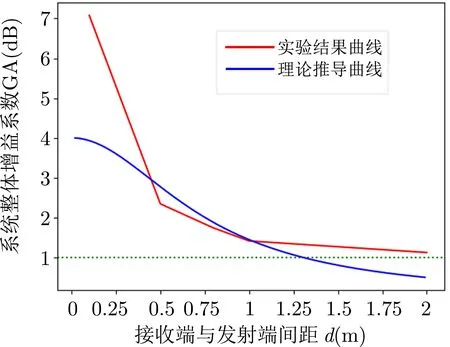

根据公式(4), 我们在实验中通过信号处理软件Cubic SDR 观察频谱, 并在2.464 GHz、2.528 GHz 以及2.552 GHz 频段处发现了大量的泄露信号, 其中, 2.528 GHz 频段泄露信号的时频域图如图6 所示, 可以从右上角的时域图(红圈部分) 中清晰的观察到AES 加密的十轮加密波形.

图6 泄露信号在2.528 GHz 频段的时频域图Figure 6 Time-frequency domain diagram of leaked signal at 2.528 GHz

在接下来的实验中, 我们将针对nRF52832 芯片中存在的无线侧信道泄露信号进行对比研究, 借助中继设备提升泄露信号的信噪比, 减少分析所需的曲线条数, 提升分析效率.

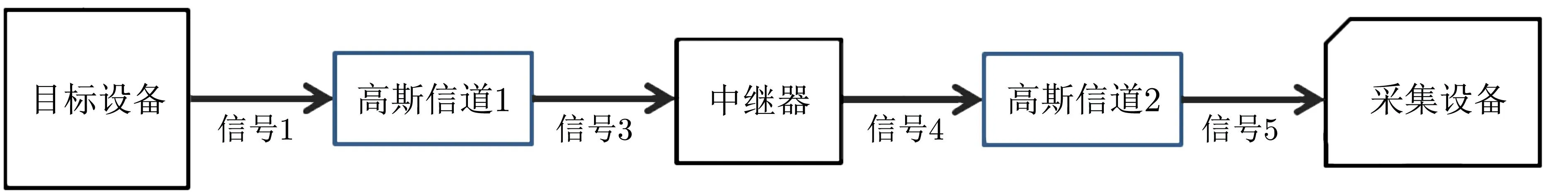

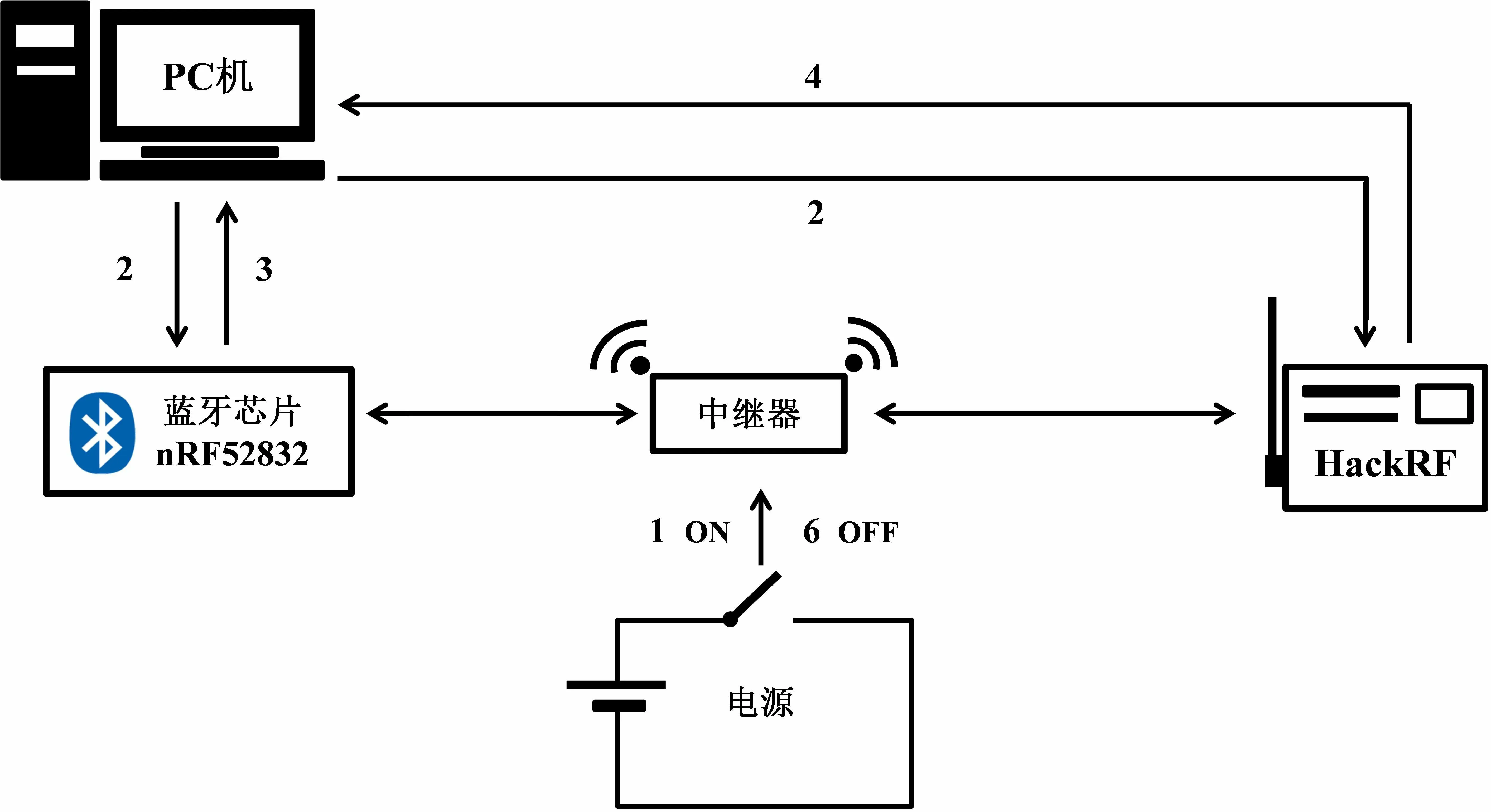

3.2 实验系统与流程

在我们建立的实验系统中, 主要有四个部件: 目标设备(nRF52832 开发板)、采集设备(HackRF)、中继器以及PC 机作为控制终端. 为了使实验场景更加现实, 我们将实验系统放置在噪声环境中. 目标设备和采集设备的间隔距离为dm, 且在两者中点处放置中继器.

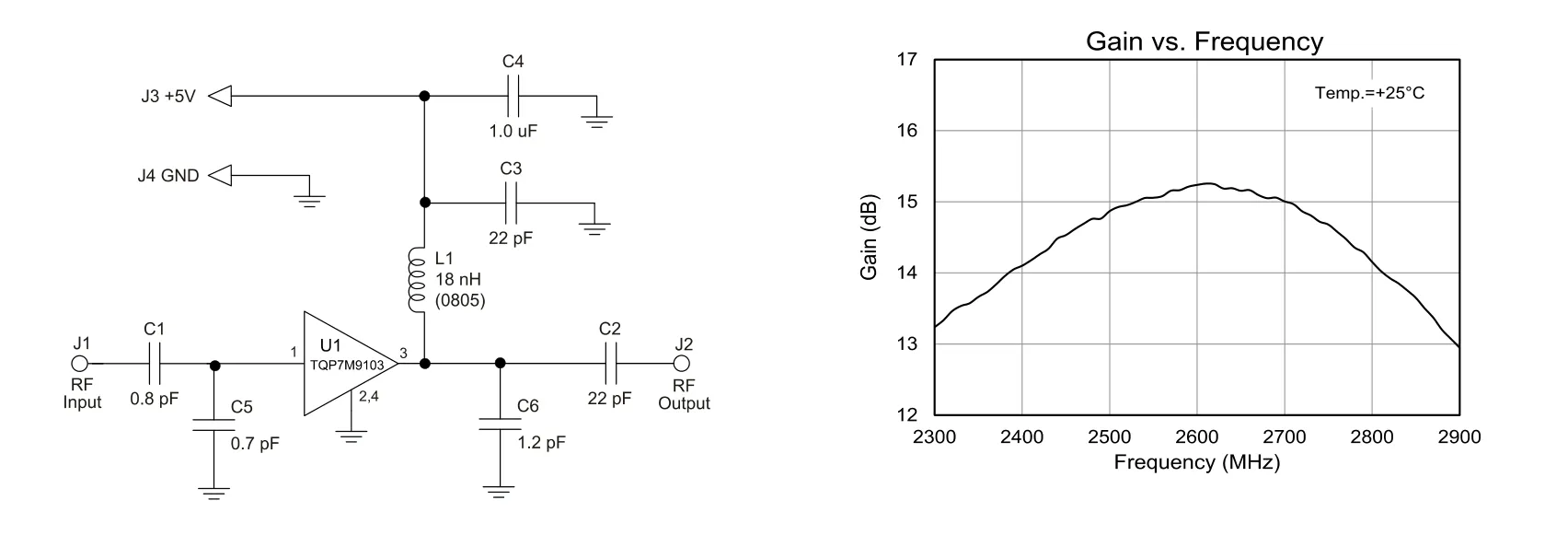

在实验系统中, 我们参考相关资料[19]设计了中继电路, 其电路如图7(左) 所示, 中继器接收天线接收输入信号, 并经过内部电路对信号进行滤波、整流、放大等操作, 其增益曲线如图7(右) 所示.

图7 中继器电路(左) 及增益曲线(右)Figure 7 Circuit (left) and gain plots (right) of repeater

实验的完整采集流程如图8 所示:

图8 信号采集流程Figure 8 Signal acquisition process

(1) 打开中继器, 使其进入工作模式;

(2) PC 机控制nRF52832 芯片的CPU 开始运行TinyAES 程序, 与此同时, 命令HackRF 开始对nRF52832 芯片的泄露信号进行收集;

(3) nRF52832 选择随机明文, 开始一轮固定密钥加密, 并将明文发送至PC 端, 加密完成后芯片进入等待状态;

(4) HackRF 采集曲线, 直到一轮加密结束后, 将收集到的曲线以二进制文件形式保存至PC 机;

(5) 重复(2) 至(4) 共50 000 次, 构成增幅后的曲线集合Amp_tr;

(6) 关闭中继设备, 重复步骤(2) 至(4) 共50 000 次, 构成未增幅的曲线集合Normal_tr;

(7) 分别通过集合Normal_tr 以及集合Amp_tr 分析AES 加密密钥, 并对比数据结果, 评估基于中继器的无线侧信道分析方法的性能和增益效果.

3.3 曲线的对齐与筛选

在对TinyAES 加密功能进行分析之前, 我们需要进一步处理收集到的泄露信号. 由于信号中夹杂了信道噪声, 为了提取出高信噪比波形, 我们需要对齐曲线, 并根据曲线波形的好坏进行筛选.

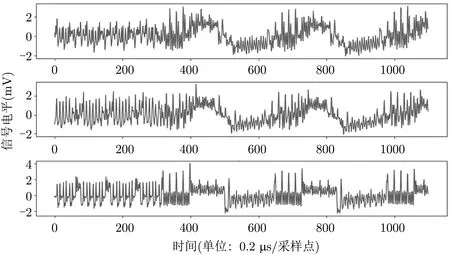

为了进行对齐操作, 我们首先挑选一条波形良好的曲线作为标准. 如图9 所示, 良好的AES 加密曲线应该能够清晰地显示出十轮加密的波形.

图9 良好的AES 加密波形Figure 9 Fine waveform of AES encryption

我们以这种标准的波形为依据, 对收集到的波形首先进行对齐, 即移动曲线, 使得各个曲线的对应操作点能够对齐. 由于曲线的每次波形变化都严格对应于AES 加密过程中的运算步骤, 所以我们通过对齐操作能使各个曲线在同一时刻对应于同一步操作, 为接下来的相关性分析提供便利.

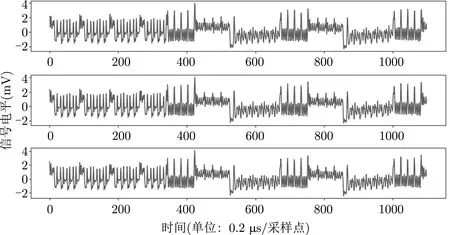

对齐波形之后, 我们还应当对损坏的曲线进行剔除, 通过曲线与标准波形之间的相关系数可以判断曲线的质量, 当相关系数低于某个阈值时(例如: 0.9), 曲线将出现明显的畸变, 我们将这些畸变曲线逐一筛去, 整个对齐操作前后的波形变化如图10、图11 所示. 在对齐、筛选步骤之后, 我们只需要按照2.3 节中描述的CPA 操作, 即可分析出对应的AES 加密密钥.

图10 对齐之前的AES 加密曲线Figure 10 Traces of AES encryption before alignment

图11 对齐之后的AES 加密曲线Figure 11 Traces of AES encryption after alignment

4 实验结果评估

在本部分, 我们将对比评估无线侧信道分析方法和基于中继器的无线侧信道分析方法的性能. 首先, 我们将简单地对比泄露信号的时频域图像以及无线侧信道信号的信噪比, 接着, 我们对比实验结果与2.4 节中的理论推导结论, 从而印证我们提出的信号传播模型的正确性. 最后, 我们评估基于中继器的无线侧信道分析方法对于信号品质、分析效率的提升.

4.1 不同方法下采集的泄露信号时频域特征对比

为了较为直观的观察中继器对于无线侧信道泄露信号品质的提升效果, 我们控制蓝牙芯片在2.4 GHz频段发送恒定载波, 并观察随载波一同辐射出来的无线侧信道泄露信号的强度.

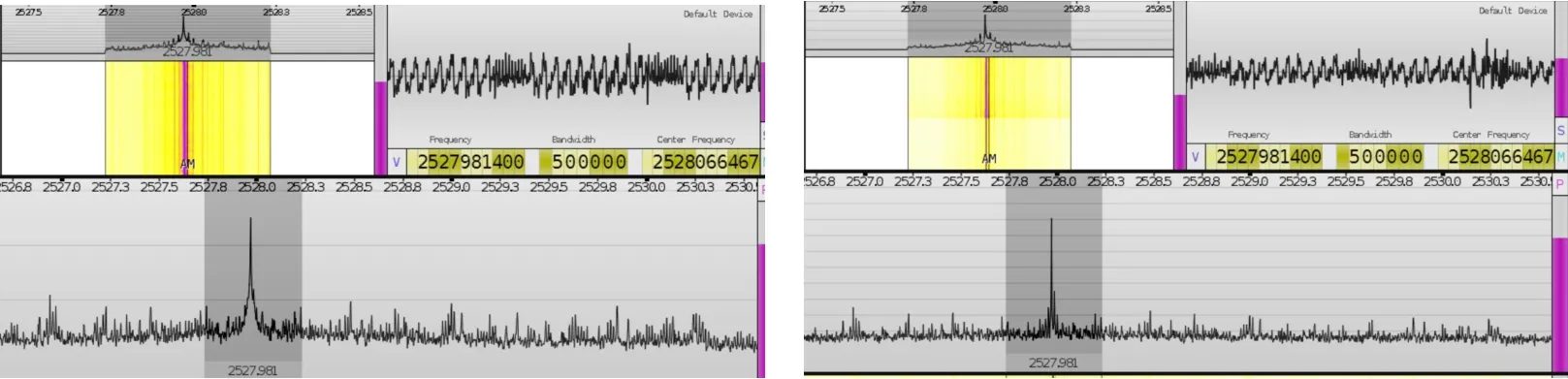

在现实场景中, 2.4–2.5 GHz 频段被其他蓝牙设备的通信信号占用, 噪声过大. 因此, 我们选择使用HackRF 监听噪声较小的2.528 GHz 频段. 接着, 在HackRF 距离蓝牙芯片10 cm, 50 cm, 80 cm, 1 m,2 m 的情况下分别测量泄露信号的信噪比, 并分析中继器对于信号信噪比的影响, 这里我们采用的信噪比公式为: SNR =, 其中σ2为高斯白噪声的方差,P为信号的功率, 这两项数据可以从无线电信号解析软件CubicSDR 中得到, 具体过程不再赘述. 我们设中继器打开时的泄露信号信噪比为SNR1, 中继器关闭时信号的信噪比为SNR2, 对比实验的结果如图12、图13、图14所示.

图12 泄露信号信噪比在不同情况下的变化曲线Figure 12 Curves of signal to noise ratio of leaked signal under different conditions

图13 信号时频域图像: 设备间距50 cm 时, 中继器打开(左) 或关闭(右)Figure 13 Time-frequency domain diagram of signal: Distance is 50 cm, repeater is on (left)/off(right)

图14 信号时频域图像: 设备间距1 m 时, 中继器打开(左) 或关闭(右)Figure 14 Time-frequency domain diagram of signal: Distance is 1 m, repeater is on (left)/off(right)

可以观察到, 随着测量设备与蓝牙芯片间距离的增加, 无线侧信道的泄露信号的信噪比不断降低, 且在间距到达0.5 m 时, 原始无线侧信道泄露信号的信噪比为18.5 dB, 且波形有较大的畸变, 而基于中继器的无线侧信道系统的泄露信号信噪比在此时为21.9 dB, AES 的加密波形很规整. 当设备间距为1 m 时,原始的无线侧信道信号信噪比降为16.4 dB, 加密波形已经完全被噪声覆盖, 此时, 在基于中继器的无线侧信道系统中仍然可以观察到AES 加密波形, 泄露信号信噪比为18.6 dB.

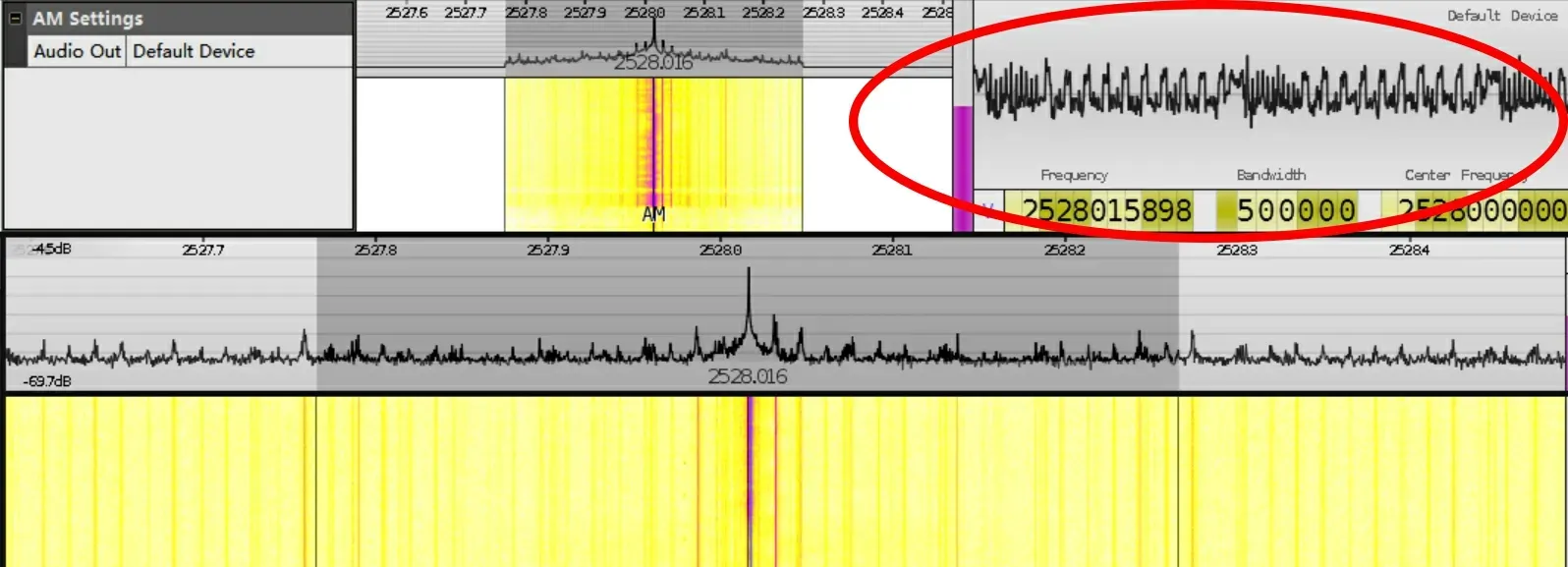

由此可进一步绘制得到中继器对于泄露信号强度的影响, 如图15 所示. 事实上, 信噪比强度之比与第2.4 节中提到的中继器增益GA 是同一个概念, 即= GA, 进一步观察图15 看出, 实验得到的曲线与理论推导的曲线基本一致, 说明2.4 节中构建的信号传播模型是正确的.

图15 中继器对于信号强度的提升效果与设备间距的关系图Figure 15 Plot of gain effect of repeater-equipment distance

需要注意的是, 在设备间距过近(d <0.2 m) 时, 原始泄露信号会和中继器放大后的信号产生叠加, 这时由于模型中的假设条件不再成立, 导致信号的信噪比在d <0.2 m 时超过了理论值.

综上所述, 中继器对于泄露信号的信噪比有很好的提升效果, 并且能够有效扩大信号的传播范围, 有助于采集高质量曲线, 从而提升分析效率.

4.2 泄露信号解密情况对比

在4.1 节中, 我们已经确认了中继器系统能够大幅提升无线侧信道泄露信号的信噪比, 并扩大无线侧信道泄露的传播范围. 下面我们将进一步验证中继器对于AES 密钥分析效率的提升.

在实验过程中(见3.2 节), 我们让中继系统分别处于工作和关闭状态, 蓝牙芯片和HackRF 保持固定距离. 接着, 我们进一步利用CPA 的方法分析收集到的数据.

得到如下结果: 当HackRF 距离蓝牙芯片20 cm 时, 如果打开中继器, 则只需要2450 条收集到的曲线即可恢复出完整的16 字节的密钥, 在50 000 次测量过程中, 有43 327 条曲线未产生畸变. 而在中继器关闭的情况下, 需要4850 条曲线才能破解出16 字节的密钥, 同时测量得到的五万条曲线中仅有13 091条没有畸变, 设备间距为20 cm 时的密钥猜测熵如图16(左) 所示, 计算可得, AES 加密的分析效率在中继器打开的情况下提升了81.15%. 我们进一步增加HackRF 和蓝牙芯片间的距离至70 cm, 密钥猜测熵如图16(右) 所示. 在中继系统打开情况下, 我们仅用6450 条曲线就能恢复16 字节的密钥, 同时5 万条曲线中有25 399 条曲线没有产生畸变, 而关闭中继器后, 普通的无线侧信道分析方法根本无法降低密钥猜测熵, HackRF 端收集到的曲线中仅有24 条没有畸变, 由于采集到的曲线质量过低, 分析完全失败.

图16 HackRF 与蓝牙芯片间距为20 cm(左)、70 cm(右) 时的密钥猜测熵Figure 16 Key guessing entropy when distance between HackRF and Bluetooth chip is 20 cm (left) and 70 cm(right)

可见, 基于中继器的无线侧信道分析方法的分析效率明显高于普通的无线侧信道分析方法.

4.3 实验结论

在4.1 节中, 我们通过测量信号强度、计算信噪比、观察曲线波形等手段, 判断出中继器对于无线侧信道泄露信噪比有显著的提升效果. 蓝牙芯片与HackRF 间距10 cm 时, 将中继器置于他们的中点处可获得5 倍的信噪比提升效果. 同时, 实验验证了2.4 节中信号传播模型的正确性, 根据该模型, 当中继器与蓝牙芯片间距小于10 cm 时, 泄露信号信噪比最多可以提升至原来的14 倍.

第4.2 节中, 我们利用中继器增幅后的信号, 分析蓝牙芯片nRF52832 的TinyAES 加密密钥, 并发现中继器能够成倍减少解密所需的曲线条数, 极大地提升了分析效率、减少了分析的时间成本, 在合适的条件下, 分析效率的提升高达81.15%.

综上所述, 基于中继器的无线侧信道分析方法明显优于原始的无线侧信道分析方法, 它在同等条件下能大幅提升无线侧信道信号的信噪比, 从而减少分析所需的曲线条数、极大地提升了分析效率.

5 结束语

本文设计了基于中继器的无线侧信道分析方法, 运用该方法收集、分析无线侧信道泄露信号, 不仅能够扩大无线侧信道信号的传播范围、提升信号信噪比, 还极大地减少了分析所需要的曲线条数, 从而降低了分析的时间成本, 为应对无线侧信道采集过程中的距离限制和噪声干扰提供了新方案. 同时, 本文针对新的分析方法建立了信号传播模型, 为研究提供了理论支撑.

但是, 本文中的中继器需要外部直流供电, 较为笨重, 未来我们将进一步设计高精度、小尺寸的贴片型中继器, 降低新方法的生产成本、提升方法的便捷性. 我们还将改进文中提出的信号传播模型, 使其能适用于更多具有不同性质的信道, 进一步提升其理论价值.