大数据驱动下主动防御网络安全性评估技术的探究

张弛

(咪咕音乐有限公司,四川成都,610000)

1 大数据驱动下的主动防御网络

大数据驱动下的主动防御网络是海量与安全相关产品的数据集成,包括网络安全产品数据、终端安全产品数据、运行日志数据、安全日志数据等[1]。其中网络安全产品主要为防火墙、入侵检测、网络审计;终端安全产品主要为杀毒软件、漏洞扫描、主机审计;运行日志、安全日志则源于网络内终端、服务器等信息资产以及个别业务系统的安全报警。在数据收集后,可以借助相应智能算法,利用数据剖析全网安全态势以及网络安全趋势。比如,在收集若干天网络正常运行基础数据的前提下,进行用户行为、网络流、资产负载、主机行为、网络协议等正常网络安全模型的构造。此时的异常事件为超出阈值的网络行为、用户行为、进程行为、资产行为,根据上述非正常事件特征,可以在分析事件趋势的情况下进行预先警报,并形成“日志数据匹配”、“危险行为驱动的主动防御”等预先处置方案[2]。

以基于运行日志的主动防御网络为例,日志主要是依据特定规则将系统事件、应用行为、用户行为的记录,可以为评估网络安全策略实施现状、开展主动防御提供支持。从日志生成来源来看,网络环境中的日志包括路由和防火墙等安全设备日志数据、Linux操作系统或Unix操作系统日志、Web网络应用程序日志等[3]。每一条日志均包括日志产生日期、事件、Java类、消息几个部分,消息部分是程序执行任务时遇到错误异常的主要描述工具,具有规模大、获取难、可读性差、相互关联、易被篡改的特点,基于此,可以基于大数据集成学习理论,进行网络日志分析,具体结构如图1。

图1 基于运行日志集成学习的主动防御网络

如图1所示,基于运行日志集成学习的主动防御网络包括日志数据组织、实时分析、离线分析三个主要部分。其中日志数据组织特指将监控器植入计算机系统组件、主机、应用内,配合日志解析器/适配器,完成数据采集、整合以及异构数据源向历史数据转换;实时分析主要是对新产生的日志数据进行在线异常检测、故障诊断、问题处理;离线分析则负责以历史日志数据为对象,获取依赖性、关联性知识,进行知识库构建。在该系统运行过程中,网络数据采集器采集的网络设备上数据包可以通过分布式实时数据传输通道向分布式日志处理平台传送,由分布式日志处理平台实时处理数据包,完成实时数据解析后,借助网络数据协议特征库匹配数据特征,并将所匹配的数据特征确认为非正常网络日志数据向大数据平台发送,由大数据平台完成数据的聚类分析,以及分类训练,为数据协议特征库更新提供依据。

2 大数据驱动下主动防御网络安全性评估技术的应用方案

2.1 原理

大数据驱动下的主动防御网络安全性评估从本质上而言是面向大规模复杂的网络环境,以基于数学方法的网络态势感知为基础,获取易引发网络态势变化的安全要素,综合评判后预先估测未来一段时间内发生概率较大的网络情况。感知网络态势包括网络态势要素提取、网络态势阐释、网络安全态势预先评定估测几个层级。其中要素提取是基础,可以从当前网络环境中筛选对未来具有影响的要素,对安全性评估准确性具有直接的影响;态势阐释则是对提取的要素进行整合、分析。

2.2 建模

根据上述原理,可以构建以Petri网为基础的主动防御网络安全性评估模型,在模型中从攻击者视角模拟网络系统漏洞攻击行为并查找潜在多条主动防御网络组合攻击方式,完成对网络的安全性评估。在建模初期,需要利用主机扫描的方式,寻找主机内已运行的安全性服务信息,明确网络公开弱点的保护规则。进而选择关联矩阵分析手段,分析网络结构中全部渗透序列以及目标攻击途径,结合计算的成功可达概率描述主动防御安全性内容(表1),为Petri网主动防御网络安全性评估方法的完善提供依据。

表1 主动防御安全性内容描述

在主动防御安全性内容描述的基础上,可以利用complexity程序,进行详细攻击方案的归一量化处理。一般在归一量化处理时,需要从远程接受网络服务(Access)、经管理员授予的用户权限(User)、主机拥有全部资源控制权(User)三个等级出发,进行访问权限集合的构建。在集合构建完毕后,可以设置协议栈层次之间的连接关系 。比如,文件应用层连接关系为FTP(文件传输协议)、HTTP(超文本传输协议);再如,网络结构层连接关系为ICMP(互联网控制报文协议)、IP(网络互连协议)。在各协议栈层次之间的连接关系确定后,可以利用约束链表 P_T(place_tansation,P_T)进行源于数据库内变迁集合的存储。在确定存储方式后,可以设定攻击者、防御者的动态行为模型。具体如下:

2.3 安全评估

从攻击、防御对抗视角来看,大数据驱动下的主动防御网络安全本质上就是网络攻击与防御的平衡。网络攻击、网络防御均为网络行为,在特定网络场景下,可以通过进行行为效用的建立,完成网络系统安全的判断、识别。即在防御行为效用大于或等于攻击行为效用时,网络系统处于安全状态;而在防御行为效用小于攻击行为效用时,网络系统处于不安全状态 。鉴于网络攻击由若干个存在差异的会话组成,需要根据每一个攻击意图进行相应攻击场景、攻击行为的确定,而对应的攻击场景内中必然安存在相应的防御目标、防御行为。第一步,利用攻击行为、防御行为对应的场景分解算法,获得攻击过程全部场景以及每一个场景内的防御行为、攻击行为。对应场景中涉及多个类型的网络对象均为非空集合,可以通过场景仿射空间获得确定场景微分结构、微分流攻击行为动作点序列、微分流防御行为动作点序列。

第二步,在场景微分流内添加黎曼结构,利用相邻点的测地线连接攻击行为动作点序列、防御行为动作点序列,获得攻击路径曲线、防御路径曲线。

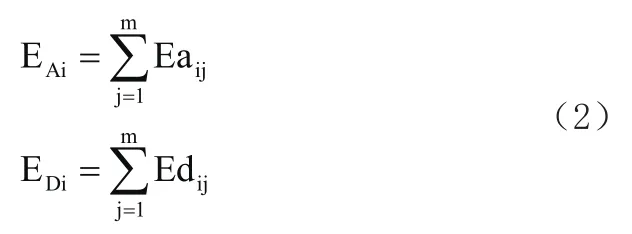

第三步,借助网络行为效用计算方法,进行微分流攻击路径下的攻击行为效用、防御路径下的防御行为效用计算。结合前制定的网络攻击、防御识别标准,判定攻击成功与否以及成功攻击可达到的阶段。进而进行对应场景下攻击效能、防御效能(成功概率)的计算。即:

式(2)中EAi、EDi分别为第i个会话的攻击效用、防御效用;m为微分流场景。

3 大数据驱动下主动防御网络安全性评估技术的仿真

3.1 仿真环境

基于网络安全实验室环境,可以进行仿真环境的搭建。仿真环境硬件参数如下:

表2 仿真环境参数

3.2 仿真过程

在仿真环境中,一般利用WAF、Firewall(防火墙)进行攻击者、防御者的隔离。考虑到节点攻防在某种程度上体现着攻击者、防御者效能在某一个、若干个节点发生变化,可以认定为攻击者攻击传播能力、防御者防御攻击者攻击行为传播能力均为0,且攻击者、防御者均无法在增加新的攻击、防御手段下开展,则攻击节点为Smtp Server、Ftp Sever,即将攻击行为划分为检测网络存在入侵感染节点行为、节点存在脆弱性行为;将防御行为划分为检测网络攻击行为、消除节点下侵入网络行为。进而立足仿真环境场景,进行攻击网络行为发生时行为效用、节点下防御行为效用,并将攻击行为效用划分为获得远程访问特权、获得任何特权、获得根特权、获得本地用户特权,其中攻击者获得特权等级与入侵感染行为效能呈正相关。基于此,可以设置两个条件,利用FTP Sever、Smtp Server节点进行多组仿真实验。

条件1为:a1>b1,a2=b2;

条件 2 为 :a1< b1,a2=b2。

a1为防御者遭受攻击者单节点攻击情况下防御者的损耗系数,为检测到攻击者攻击时对网络攻击的概率、防御者解除攻击者供给概率的乘积;a2为防御者遭受多节点、大规模网络攻击时防御损耗系数;b1、b2分别为攻击者对防御者单节点攻击时攻击者耗损系数、攻击者对防御者攻击时攻击者损失系数,b1为检测到攻击者攻击时对网络攻击的概率、网络脆弱性检测能力的乘积。

3.3 仿真结果

考虑到主动防御网络安全性受故障出现点、吞吐量、传输延迟等几个因素的影响,在保证数据帧无丢失的情况下,将设备传输速率调整至最高并进行数据帧长度的持续变更,得出在吞吐量为40bit时,基于大数据的主动防御网络安全性评估可达到98%,召回率在96.58%~99.10%左右。同理,利用处理器,对信号发送、信号接收时间、介质进行测试,得出信号延迟时系统精准度在98%左右,召回率在93.65%~98.78%左右,表明以大数据为基础的主动防御网络安全评估方法具有一定的应用价值。单一脆弱节点攻击防御仿真数据主要利用retail数据集(http://fimi.ua.ac.be/data/),微聚集操作的规模设定为80,攻击力量、防御力量随时间变化结果如下:

表3 仿真结果

由表3可知,相同时间下,攻击力量变化、防御力量变化对比差值一定,单一脆弱节点攻击防御中攻击防御效能对攻击防御结果无显著影响,但防御能力大于攻击能力,基于大数据的主动防御网络安全性能较高;而在多节点攻击防御场景中,在利用retail数据集的基础上,引入DL2015数据集(网络平台点击数据流),微聚集操作簇规模为160。随着时间延长,防御力量始终大于攻击力量,表明主动防御网络安全性能较高,可以满足网络安全运行要求。

4 总结

以大数据为基础的主动防御网络、以网络弹性为基础的主动防御网络组成了当前网络主动防御技术路线,前者是主流思路,可以实现更加准确的威胁捕获、更加全面的态势感知、更加精准的溯源定位、更加有效的处理预案。在以大数据为基础的主动防御网络运行中,可以海量安全数据分析为入手点,推动不断演进的单系列网络安全设备转移为集成分析,并在集成分析过程中进行威胁发现算法有效性的验证,实时、立体展现网络各个模块的安全态势。