基于攻击者角度的网络安全评估方法研究

赵博夫,韩 英,崔洪海,杨维超

(1.中国人民解放军93159部队 辽宁 大连 116000;2.中国人民解放军93176部队 辽宁 大连 116023)

随着计算机网络技术的不断发展,网络信息的安全性越来越受到关注。为了科学评测目标网络的安全属性、发现目标网络的安全缺陷,需要借助一定的评估模型对网络安全性能进行科学评测。目前,网络安全评估技术往往从防护者的角度构建评估指标体系,并以此计算目标网络的安全性,但上述方法导致评估模型过于复杂,且评估指标数据测量十分困难。

针对上述问题,采取“以攻测防”的方法,即通过计算网络攻击前后计算机网络的安全特征受到的破坏,研究目标网络在遭受主动攻击时保持其功能的能力[1]。在此基础上,依据网络攻击的破坏效果构造评估模型,并利用AHP灰色理论对网络信息安全进行综合评估。最后通过实验证明上述方法的正确性。

1 基于攻击者角度的网络安全评估指标体系

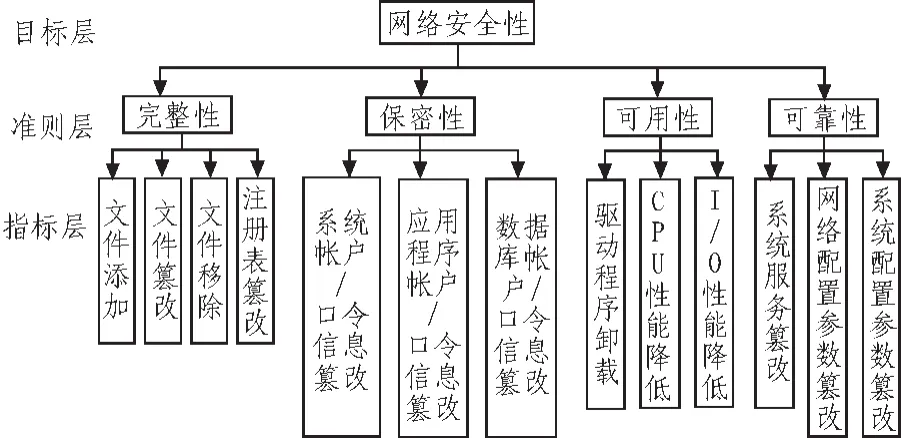

在构建网络安全评估模型的过程中,首先要选取合适的评估指标体系,它对评估模型的合理性、全面性具有十分重要的影响[2]。基于此,笔者根据从目标到准则、到措施自上而下的原则,将各类因素之间的直接影响关系排列于不同的层次之中,形成层次结构模型。

在层次结构模型中,评估指标体系分为3部分:评估目标、评估准则、评估指标[3]。其中,评估目标表示进行评估的对象,本文的评估目标是网络的安全性。评估准则表示衡量评估目标是否实现的标准,本文将网络的安全特性作为评估准则,用来对目标网络的安全性进行评测。通常,网络安全特性主要包含以下几个方面:完整性(Integrity)、保密性(Confidentiality)、可用性(Availability)、可靠性(reliab11ity)[4]。评估指标表示实现目标的方案、方法、手段。

从网络攻防的特点及一般规律中可以看出,攻击者实施网络攻击的目的是破坏目标网络的安全指标,使其失效或降低[5]。因此,从攻击者的角度分析网络安全属性,构造评估指标体系,对于分析目标网络存在的安全隐患具有十分重要的意义。其中,基于攻击者角度的网络安全层次结构模型如图1所示。

图1 基于攻击者角度的网络安全层次结构模型Fig.1 Hierarchical structure model based on the perspective of attackers

2 利用AHP灰色理论对网络安全进行评估

进行网络安全评估时,由于网络攻击方案存在着一定局限性,不能对网络安全的各个方面进行评估,所以借助网络攻击手段评估网络安全时存在外延确定、内涵不确定等情况,评估计算比较复杂。基于此,笔者利用灰色理论对网络安全进行评估。灰色理论以“部分信息已知,部分信息未知”的“小样本”、“贫信息”不确定性系统为研究对象,针对“少数据、不确定性”问题提出的[6]。其最大的特点是对样本量没有严格的要求,不要求服从任何分布,且运算简捷方便。但上述方法仍存在不足[7]:

1)对评估对象没有提出一个比较客观的评估指标体系。

2)对各个评估指标的目标权重没有给出解决办法。

针对上述情况,将层次分析法(AHP)引入到基于攻击者角度的网络安全评估中,利用层次分析法确定评估要素之间的权重,评估准则的计算则采用灰色理论。

2.1 指标权重的确立

2.1.1 成对比较阵的构造

成对比较法是在考虑若干因素时,通过对所有可能的组合进行两两比较来确定这些因素在某些方面的优劣性顺序的一种方法。当计算层次结构模型中某一层n个元素C1,C2,…Cn对上层一个因素O的影响时,每次从C1,C2,…Cn取出两个因素和Ci和Cj,利用1~9标度法表示Ci和Cj对O的影响之比,用aij表示。在此基础上,对全部结果加以组合,构成了成对比较矩阵。

2.1.2 权向量的计算

在权向量计算的过程中,矩阵的最大特征根及特征向量的计算比较复杂,故采用根法作为近似方法,计算其特征根及特征向量。具体步骤如下:

1)将成对比较阵J的每列向量进行归一化,得:

2.1.3 一致性检验

为了提高权量的可靠性,需要进行一致性检验。其中,一致性检验算法为:

则 ω=(ω1,ω2…,ωn)为权向量。

4)计算成对比较阵J的最大特征值λmax:

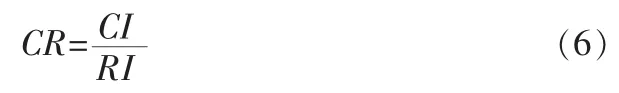

其中,n为矩阵的维数,λ是成对比较阵J的最大特征值λmax。

当矩阵维数较大时,需要对一致性指标进行修正。具体公式如下:

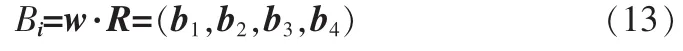

其中,RI为修正因子,针对不同维数,具体取值如表1所示。

表1 修正函数表Tab.1 Correction function table

通常情况下,当CR<0.1时,认定该矩阵满足一致性要求。

2.2 网络安全综合评估

2.2.1 评估指标的量化

在评估指标的量化过程中,需要借助各种方式获取各个评估指标的测试结果数据,并对层次结构中的指标层元素进行求解。在基于攻击者角度的网络信息安全评估中,指标层的各项评估指标表示网络攻击过程中攻击者实施相关破坏次数。

2.2.2 评估准则的分析与计算

评估准则的计算是一个从多维空间到一个线段中的点或评价论域中的等级映射的过程[8]。具体步骤如下:

1)评价矩阵的确定 假定指标层的指标因素有m个,它们的取值分别为u1,u2,…,um,则它们构成有限集合U={u1,u2,…,um}。根据实际需要将评估准则的结果划分为n个等级,记为 v1,v2,…,vn,则它们又构成了一个关于评语的有限集合V={v1,v2,…,vn}。则因素集和评语集之间的关系可用评价矩阵

来表示,其中

综上所述,城市道路工程中的排水问题与人们的日常生活息息相关,作为一项系统性工程,雨水箱涵施工技术需要将各个方面的因素全面考虑其中。在实际施工过程中根据工程情况,严格按照施工标准和要求设计及施工注意事项,从而对各个环节的质量进行有效控制,使整体的工程质量得到有效保障,城市道路工程建设得到更加长远的发展。

在此基础上,根据专家打分的结果,将评估准则的评分等级划分了 4个层次,用评语集 V={优、良、中、差}表示,并利用白化权函数 fe(x)加以描述,构成了评价矩阵D。

其函数可分为4段,具体形式如下:

其中,a、b、c、d 分别表示差、中、良、优 4 个等级的期望正确率。可以为4个等级设置不同的正确率范围。依据网络安全评估的特点及一般规律,设定 a=1.5,b=3.5,c=5.5,d=7.5。

2)灰色评价权矩阵的计算 对于评估指标i,di表示所有评语集下该评估指标的灰色评估总系数,rij表示第j个评语集下该评估指标的灰色评价权。则:

rij是灰色评估权矩阵的基本组成元素。对rij进行组合得到灰色评价权矩阵R。

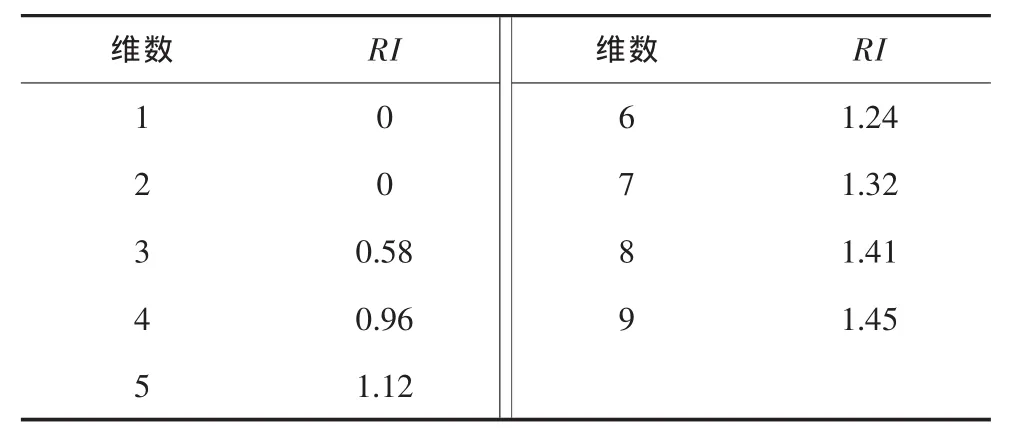

3)计算评价结果并进行分析 设该评估准则的权重向量为 w,w=(w1,w2,…,wm),其综合评价结果记为 Bi:

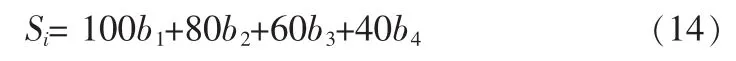

为了定量分析准则层的评估指标,需要对评语集的每个等级取一个分数,对应为{100,80,60,40}。由此定量计算该准则遭受的破坏Si:

在此基础上,根据最大隶属度原则,对Bi中各元素{b1,b2,b3,b4}求取最大值,可对网络安全状况进行定性分析。当max(b1,b2,b3,b4)=b1时,网络安全性存在的问题十分严重;当max(b1,b2,b3,b4)=b2时,网络安全性存在比较严重的问题;当max (b1,b2,b3,b4)=b3时, 网络安全性存在严重问题; 当 max(b1,b2,b3,b4)=b4时,网络安全性存在一定问题。

2.2.3 评估目标的综合评判

目标层位于层次结构模型的顶端,表示评估的目的。设目标层与准则层之间的权重向量 c=(c1,c2,…,ck),则目标层元素的结果A:

3 实验分析与比较

为了证明上述方法在网络安全信息评估的有效性,在真实的网络环境中进行了网络攻击实验,并对实验的结果进行了分析、整理。实验在百兆网络环境下进行。其中,实验用到的设备包括:路由器一台、交换机一台、PC机若干、攻击模拟器一台 (负责对目标网络实施攻击)。实验拓扑结构如图2所示。

图2 实验网络拓扑结构Fig.2 Experimental network topology

攻击开始前,根据层次分析法,计算出评估指标权重如下:

评估目标 A 的权重 c1=(0.285,0.164,0.446,0.105),评估目标A对应评估准则1(完整性)指标权重w1=(0.261,0.167,0.119,0.453),评估目标 A 对应评估准则 2(保密性)指标权重 w2=(0.673,0.103,0.701),评估目标 A1对应评估准则 3(可用性)指标权重 w3=(0.258,0.637,0.105),评估目标 A对应评估准则 4(可靠性)指标权重 w4=(0.122,0.229,0.649)。

实验过程如下:

1)攻击者对目标网络进行扫描,发现网络1存在两台计算机,其IP地址分别为192.168.2.2和192.168.2.3。

2)攻击者对这两台主机进行端口扫描,发现这两台计算机的80号端口均开放。在此基础上,攻击方对这两台计算机实施UDP-flood攻击。

限于篇幅,对实验过程不做过多介绍,直接对实验结果分析:

网络攻击后,网络安全性受到破坏程度A=12.78。与此同时,评估目标 A1中,B3=(0,0,0.159,0.478),max B3=b4,因此网络1的可用性受到一定破坏。

4 结束语

本文从攻击者的角度出发,对网络安全评估进行建模分析。在此基础上,本文利用AHP灰色理论对网络信息安全进行综合评估,定量计算破坏目标网络的难度,并定性分析目标网络的安全特性。

[1]任连兴,单洪.基于效果评估的网络抗毁性研究[J].计算机与现代化,2010,(1):150-152,159.REN Lian-xing,SHAN Hong.Study on invulnerability of network based on effect evaluation [J].Computer and Modernization,2010(1):150-152,159.

[2]汪生,孙乐昌.网络攻击效果评估系统的研究与实现——基于指标体系[J].计算机工程与应用,2005(34):149-153.WANG Sheng,SUN Yue-chang.Research and implementation of evaluation system for network attack effect based on indicator system [J].Computer Engineering and Application,2005(34):149-153.

[3]王会梅,王永杰,鲜明.基于移动agent的网络攻击效果评估数据采集[J].计算机工程,2007,33(14):160-162.WANG Hui-mei,WANG Yong-jie,XIAN Ming.Data collection technique of computer network attack effect evaluation based on mobile agent [J].Computer Engineering,2007,33 (14):160-162.

[4]张义荣,鲜明,王国玉.一种基于网络熵的计算机网络攻击效果定量评估方法[J].通信学报,2004,25(21):158-165.ZHANG Yi-yong,XIAN Ming,WANG Guo-yu.A quantitative evaluation technique of attack effect of computer network based on network entropy [J].Journal of China Institute of Communications,2004,25(21):158-165.

[5]赵志超.网络攻击及效果评估技术研究[D].长沙:国防科技技术大学,2002.

[6]翟长生,赵耀,张国安,等.基于AHP的新型雷达装备战斗力灰色评估模型[J].现代雷达,2009,31(11):6-10.ZHAI Chang-sheng,ZHAO Yao,ZHANG Guo-an.Et al.Grey evaluation model of the capability of new-type radar equipment based on AHP[J].Modern Radar,2009,31(11):6-10.

[7]王会梅,江亮,鲜明,等.计算机网络攻击效果灰色评估模型和算法[J].通信学报,2009,30(11):17-22.WANG Hui-mei,JIANG Liang,XIAN Ming,et al.Grey evaluation model and algorithm of network attack effectiveness[J].Journal on Communications,2009,30(11):17-22.

[8]鲜明,包卫东,等.网络攻击效果评估导论[M].长沙:国防科技大学出版社,2007.