公钥基础设施(PKI)原理浅析

庄城山

(安徽工业职业技术学院,安徽铜陵 244000)

公钥基础设施(PKI)原理浅析

庄城山

(安徽工业职业技术学院,安徽铜陵244000)

公钥基础设施PKI(Public Key Infrastructure)是一组利用非对称加密算法原理和技术实现并提供安全服务的具有通用性的技术规范和标准。文章以密码学发展的3个阶段为线索介绍了古典密码学、现代密码学和公钥密码学。通过形象的案例总结了公钥密码学的不足,介绍了当前广泛用于解决电子商务中安全问题的公钥基础设施(PKI)技术。以此为基础分析了PKI技术的工作原理和工作流程。

公钥基础设施(PKI);密码学;密钥;证书

一、引言

随着计算机技术,尤其是网络技术的迅猛发展,人们通过网络交互的信息量越来越大。网络为人们之间的交流带来巨大便利的同时,也存在着巨大的安全隐患。经过网络传输的数据可能会被非法窃听。如何保证数据传输过程中的保密性、完整性和不可否认性,是网络安全技术里需要研究的重要课题。以公钥密码学为基础的公钥基础设施(PKI)是排除这一隐患的重要手段。因公钥基础设施(PKI)工作原理较为复杂,理解通常较为困难。本文尝试从应用角度分析公钥基础设施(PKI)基本原理,旨在帮助初学者更加容易的了解和掌握这项技术。

二、密码学发展的3个阶段

1.古典密码学阶段

根据密码学的发展历程,通常将古代到1949年这一漫长的时期称为古典密码学阶段。这一阶段是密码学的启蒙阶段,更多像一门艺术而不是科学。密码专家根据信仰和智慧来设计和破解密码,而不是后来的学者普遍采用的基于数学的推理和证明。

古典密码学阶段加密、解密的对象通常是各种字符。这个阶段,数据的安全性只取决于加密算法的保密性。算法泄露,密码也就很容易被人破解。这个阶段比较有代表性的加密技术是 “替换密码技术”和“换位密码技术”。总体来说安全性较差,破解难度较低。

2.现代密码学阶段

1949年以shannon发表的一片文章 《保密系统的信息理论》(The Communication Theory of Secret Systems)为基础建立了现代密码学的基础理论。从此密码学真正成为一门科学。1949年到1975年这个阶段被称为现代密码学阶段。

这一阶段,数据的加密解密除了密码,还需要密钥。因加密解密使用相同密钥,所以又称为对称加密算法。加密数据的安全性取决于密钥的保密性,而不是加密算法本身。

DES(Data Encryption Standard)算法是一种最为典型的对称加密算法。是美国政府在1977年采纳的数据加密标准,最早由IBM公司设计并提出,后来被国际标准局采纳为国际标准。

3.公钥密码学阶段

从1976年至今的密码学发展阶段被称为公钥密码学阶段。1976年,Differ和Hellman在他们发表的论文中第一次提出了公开密钥密码学的概念,开创了密码学的新纪元。1977年由3位教授提出了RSA公钥成为这个时期最为代表性的算法。

三、公钥密码学中的非对称密钥加密算法

1.为什么会出现非对称密钥加密算法

前面提到的现代密码学阶段的对称加密算法,加密解密使用同一密钥。而如何将密钥安全的分发给预定的通信对象存在困难。在实际应用中很难有一种方法能够保证密钥正好能够安全的分发到预定的通信对方,这正是对称加密算法的主要缺点。因此人们研发了另一种加密算法,即非对称加密算法。非对称加密算法创造性的将密钥分为 “公钥”和 “私钥”。“私钥”需要保密,通常仅自己拥有。“公钥”无需保密,分配给通信对方。非对称加密算法近乎完美的解决了对称加密算法的缺点。

2.非对称加密算法的两种主要应用情境

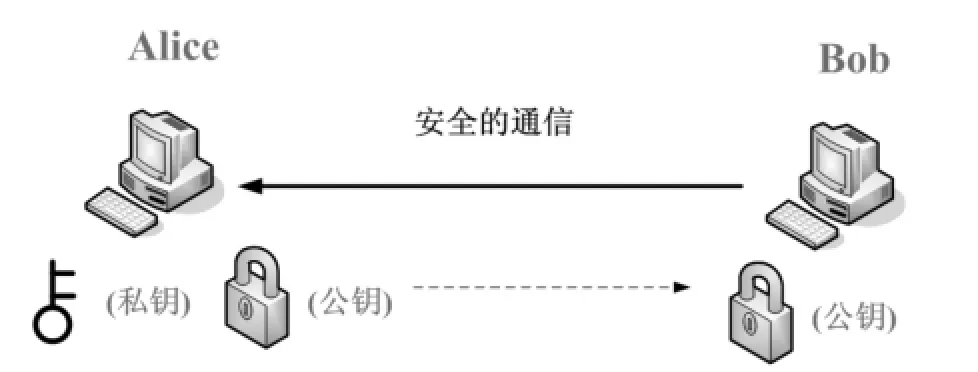

(1)信息加密

图1 信息加密

如图1所示,如果Bob希望文件安全的传递给Alice,需要Alice有一对加密密钥(公钥)和解密密钥(私钥)。他需要先得到Alice的公钥。利用Alice的公钥将文件加密后得到密文再通过网络传送给Alice。Alice利用自己的私钥对密文解密即可可到文件的原文。即使Bob之外的人得到了Alice的公钥也不会对此过程产生不利影响。

(2)数字签名

图2 数字签名

如图2所示,进行数字签名需要Alice有一对公私密钥,私钥进行签名,公钥用于验证签名的真实性。如果Bob收到一封声称来自Alice,并且已经数字签名的邮件。Bob要想验证其真实性,必须先得到Alice的公钥。只有Alice的公钥才能验证通过Alice私钥对邮件的数字签名。

四、CA与数字证书

以上两种非对称加密算法的应用情境看似十分完美,实际上也存在缺陷。无论是信息的加密,还是数字签名的验证,都需要事先得到对方的公钥(如在图1、2中Bob需要得到Alice的公钥)。关键问题是Bob得到声称来自Alice的公钥就真的是来自Alice吗?这就是公钥的真实性和合法性问题。

这正是非对称加密算法的缺点所在,即不容易简单的判断出所得到的公钥是否是来自预定的对象。其实这个问题的解决不是一个单纯的技术问题。比如,你碰到一个陌生人,他自我介绍说:他叫张山。那他究竟是不是张山呢?无法直接从他的话语中得出正确结论,无论他做出怎么样的保证。其实要想知道正确答案也很简单,只需要他出示一个能证明他身份的证件(如身份证)即可。只要我们能判断证件的真伪,答案必自然揭晓。可是我们再想想,本质上真的就是那张身份证起了作用,让我们相信他就是张山吗?不是的。我们真正相信的是签发那个证件的权威机构(公安部)。我们假设其分支机构公安局是权威的,不会作假和出错的。当这个权威给出证明说那人确实是张山时,我们肯定会相信的。

接下来我们所缺少的就是这样一个公正的权威中心了。如果我们信任这个权威中心,我们就相信一切他给予证明的信息。在网络里这个权威中心就叫CA,即证书办法机构,又称数字证书认证中心。作为电子商务交易中受信任的第三方,专门解决非对称加密算法中公钥的合法性问题。全世界有很多的知名证书颁发机构,如大名鼎鼎的verisign(威瑞信)。CA主要的工作就是审查用户的申请,核实用户所提交的资料的真实性,颁发和管理证书。

所以在实际工作中直接使用的并不是公钥,而是经过CA签署过后用户的证书。证书的实质和核心是公钥。

五、公钥基础设施(PKI)

1.什么是公钥基础设施(PKI)

公钥基础设施(PKI)是一个利用非对称加密算法原理和技术实现并提供安全服务的具有通用性的技术规范和标准。是管理非对称加密算法的密钥和确认信息,整合数字证书、公钥加密技术和CA的系统。其结合了软件、加密技术和组织需要进行非对称加密算法的服务。

公钥基础设施(PKI)是一种遵循既定标准的密钥管理平台,它通过 “信息加密”和“数字签名”等密码服务及所必需的密钥和证书管理体系,为实现网络通信保密性、完整性和不可否认性的一套完整、成熟可靠的解决方案。简单来说,PKI就是利用公钥理论和技术建立的提供安全服务的基础设施。PKI技术是信息安全技术的核心,也是电子商务的关键和基础技术。

2.典型的PKI系统的构成

完整的PKI系统必须具有权威认证机构(CA)、数字证书库、密钥备份及恢复系统、证书作废系统、PKI应用接口系统等基本构成部分。构建一个典型、完整的PKI系统也将围绕着这五大部分来完成。

3.PKI系统的基本运行模型

PKI系统的基本运行模型如图3所示

图3 PKI系统运行的基本模型

(1)CSP程序根据用户提供的信息产生公,私密钥对

(2)私钥存储在用户的注册表中,将公钥和用户信息发送给CA

(3)CA对用户信息进行审查后,用自己的私钥签署并颁发证书

(4)用户下载CA所信任的CA的证书

(5)Alice将自己从CA申请的证书分配给Bob

(6)Bob使用从CA下载的证书验证从Alice得到的证书的真伪。

PKI系统的运行解决了公钥合法性验证的问题。首先Alice向CA申请证书,Bob下载CA证书,表示Alice和Bob都信任CA。颁发给Alice的证书是CA的私钥签署的,Bob又下载了CA的证书。其本质类似数字签名的验证。所以Bob能够容易的辨别Alice证书的合法性。

六、公钥基础设施的主要应用

1.RSA加密算法

RSA算法是经典的公开密钥加密算法,使用十分广泛。RSA是1977年由罗纳德·李维斯特(Ron Rivest)、阿迪·萨莫尔(Adi Shamir)和伦纳德·阿德曼(Leonard Adleman)一起提出的。当时他们都在麻省理工学院工作,RSA就是他们三个姓氏开头字母拼在一起组成的。

2.安全套接字层(SSL)

目前电子商务行业发展势头迅猛,大有方兴未艾之势。电子商务关键信息的加密是电子商务信息安全领域需要考虑的重要内容。公钥密码学的优点是便于密码的管理、分发;缺点在于计算开销大、处理速度慢。在实际应用中对称密钥算法和公钥加密算法经常结合使用。SSL是两者相结合的典型,所有以HTTPS开头的网页的访问都是公钥密码学的典型应用。

3.安全电子邮件

电子邮件是互联网上的典型和普遍的应用,但电子邮件的安全性问题也日益凸显。通过公钥密码学对邮件进行签名和加密,可以实现邮件的保密性,验证邮件的完整性和不可否证性,从而真正实现安全的电子邮件。

七、结语

公钥基础设施(PKI)是以公钥密码学为基础建立并提供服务的一套安全基础设施。PKI技术是网络安全技术的核心,也是电子商务的基础和关键技术。目前,PKI技术的应用非常广泛,如:安全套接字层(SSL)、虚拟专用网络(VPN)、安全电子邮件等。对PKI技术的理解和掌握是学习网络安全必备的基础知识,也是维护网络安全所必备的知识和技能。

[1]石淑华,池瑞楠.计算机网络安全技术(第3版)[M].北京:人民邮电大学出版社,2012.

[2]邓春红.网络安全原理与实务(第二版)[M].北京:北京理工大学出版社,2014.

[3]蒋亚军.网络安全技术与实践[M].北京:人民邮电出版社,2012.

(责任编辑:方少卿)

2013年安徽省省级质量工程项目“《网络互联技术》精品资源共享课程”(编号:2013gxk159)。

TP309

A

1671-752X(2015)01-0060-03

2014-09-12

庄城山(1975-),男,安徽铜陵人,安徽工业职业技术学院信息系副主任,高级工程师,讲师,硕士,研究方向:计算机网络技术、复杂网络。