某省级电台网络遭ARP攻击故障案例诊断及分析

姒 雁 蔡易挺

(作者单位:四川广播电视科研所 北京英夫美迪公司成都分公司)

某省级电台网络遭ARP攻击故障案例诊断及分析

姒 雁 蔡易挺

(作者单位:四川广播电视科研所 北京英夫美迪公司成都分公司)

ARP攻击是导致局域网瘫痪的常见原因,本文就今年发生在国内某省级广播电台制作播出网络因遭受ARP攻击出现网络瘫痪的真实故障案例,介绍了故障分析、排查解决过程和故障原因,为广播电台的网络安全建维护、如何快速判查网络ARP攻击故障提供了参考。

ARP攻击;制播网络;网络安全

随着广播电台全台网的建设,广播电台的节目生产和播出已经完全依赖与计算机网络,因此网络安全对于安全播出来讲日趋重要。目前在广播电台制作播出局域网络中,如果没有采取严格的安全维护措施,“ARP攻击”、 “ARP欺骗”、以及网络中其它计算机的通信信息截获等很容易发生,感染了ARP木马的计算机,可以造成整个网络内其它计算机的通信故障,甚至造成整个网络瘫痪。

ARP(Address Resolution Protocol,地址解析协议)作为TCP/IP协议栈的网络层,是将目标设备IP地址解析成对应的MAC地址,通过目标设备的IP地址,查询目标设备的MAC地址,并进行通信。所以,ARP是网络协议中涉及网络安全最重要的和最常见的协议之一,比如“ARP欺骗”可以实现的伪造IP地址和MAC地址;而“ARP攻击”则在网络中攻击者迸发大量的ARP通信,持续不断的发出伪造的ARP响应包造成网络通讯阻塞,并能够更改目标主机ARP缓存中的IP-MAC条目造成网络中断。

广播电台的计算机网络即使采用了高可用性结构,配置了主备服务器及路由,但是遇到“ARP攻击”也会造成全网瘫痪的严重后果。

“ARP攻击”对于局域网而言虽然容易发生而且后果很严重,但是,由于电台制播网络均是封闭的内网,通常采取了较为严格的安全措施以防止病毒的感染,实际发生情况并不多见,由于不同于系统设备的“硬故障”那样容易排查,“ARP攻击”属于网络协议层的“软故障”,工程技术人员在故障出现后很容易被误导,造成故障排查时间较长,处理较为困难。今年年中在国内某省级广播电台就发生了一起,其制作播出网络因为遭受ARP攻击出现网络瘫痪。为了更好地阐述在网络维护过程中,如何快速判查网络ARP攻击故障,我们把整个对故障分析和排查解决过程进行了总结,提供给大家参考,以提高网络安全性和网络免疫力,从而满足现代广播电台安全播出的要求。

1 故障描述

2015年8月,国内某省级广播电台计算机音频制作及播出网络发生故障,内网用户访问制播网中得服务器的速度非常慢,甚至不能访问,主、备服务器群聚系统无法正常工作,导致整个电台制播网络不能使用,即使启动单独的备份服务器工作也不正常,严重影响了电台正常的节目生产制作,所幸的是由于播出工作站因有本地备份,采用断网播出确保了故障期间重要广播节目没有停播。

故障发生后,播出系统在播放中出现中断和网络丢失等错误信息,服务器的群集IP会丢失。

2 故障分析

故障出现后在排查开始阶段,初步判断引起问题的原因可能是服务器的群集软件出现问题,造成播出系统制作客户端和播出客户端无法正常运行。并着手进行群集软件故障具体分析排查,发现Windows服务器和群集软件的日志中很多报错信息,把日志信息仔细分析后,问题基本缩小为群集的IP地址设置无法生效,客户端访问失败、播出掉线等问题都是这个问题引起的。通过前期分析,并受到安全播出时间的苛刻要求,力图快速解决,于是多次修改配置,重新启动群集系统,同时按照该存储群集系统厂家给出了几个排查方向进行操作处理,问题均没有得到解决。

在获取网络信息的时候,发现网络已经发生严重阻塞,通过ping的方式访问客户机和服务器,速度非常慢,而且严重丢包,甚至不能访问,在主机房的客户终端和播出站分别使用“arp -a”命令查看ARP缓存信息,结果发现很多IP终端使用了相同的MAC地址。

3 故障排查

首先在电台网络机房进行网络信息的获取,将笔记本电脑连接到电台的中心交换机上,做好端口镜像配置操作,通过网络分析系统捕获约半分钟的网络通讯数据,并分析捕获到的数据包。

如图1,通过详细分析图1中的连接信息发现大多数连接的源地址都是192.168.5.119,即连接都是由IP为192.168.5.X中的主机终端发起的,在网络分析软件主界面左边的节点浏览器中我们还发现,同时在线的IP主机达到了100多台,而电台节目制作播出内网的音频工作站电脑终端约为50多台,因为网络故障和夜间工作时间关系,此时同时在线的最多有20台左右,很明显网络中有大量的伪造IP地址的主机终端,采用伪造的IP地址进行攻击或者进行自动扫描攻击。

图1 网络中的TCP连接信息

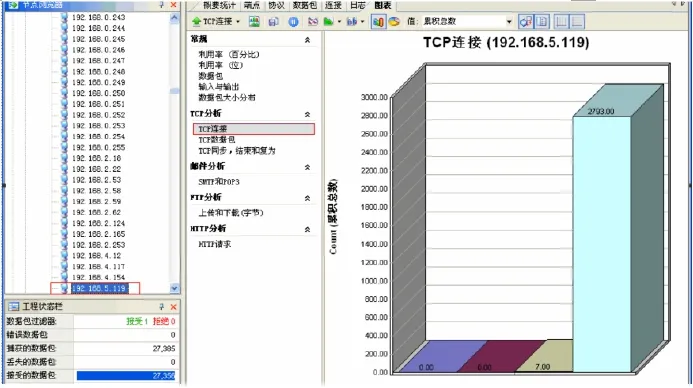

点击鼠标右键选中源地址192.168.5.119的任意一个连接,在弹出的菜单中点击“定位浏览器节点”和“端点1 IP”,节点浏览器会自动定位到192.168.5.119主机,这样,就可以通过选择视图图表中“TCP连接子视图项”进行查看192.168.5.119主机的TCP连接情况,如图2所示。

图2 主机的TCP连接信息

我们知道,采用TCP通讯协议工作时,请求端发起连接需要通过三次“握手”,当请求端向不存在的目的端发起了同步请求时,由于收不到目的端主机的确认回复,就会一直处于请求同步状态,直到超时断开。所以,当我们在网络分析软件界面中选择连接视图,查看图2可以看到,主机192.168.5.119在大约5分钟的时间内发起了2800个“连接”,且其中有2793个“连接”都是初始化连接,也就是大多数都是客户端请求同步的状态,即TCP通讯中三次“握手”的第一步,这表示192.168.5.119主机肯定存在自动扫描攻击。据此,可以更加确定在电台制播网络中存在自动扫描攻击。

通过选择数据包视图查看192.168.5.119传输通讯的数据包信息,其数据包的协议都是CIFS,源地址都是192.168.5.119,数据包的大小都是66字节,而数据包的目标地址则是随机的,目标端口都是445,且查看数据包的TCP标志位,都是同步位置1,所有这些都说明主机192.168.5.119正在主动对网络中的TCP 445端口进行扫描攻击,可以确定故障原因很可能就是192.168.5.119主机感染病毒程序。

最后我们查看该广播电台播出制作网得知该IP网段是192.168.0.X,出现192.168.2.X、92.168.4.X和192.168.5.X等这样的IP地址肯定不是播出制作网段的计算机。所以基本能够确定电台计算机网络故障是该播出网络被接入了其它网络,并被其它网络中带有ARP病毒的计算机攻击了。

4 故障原因

在明确了网路受到ARP攻击以后,电台技术人员开始对整个制播网络系统进行物理排查,通过排查后发现故障原因:广告部在更换防火墙时操作失误将不应接入内网的互联网交换机接入内网,导致可以连接外网的主机通过内网对主服务器(server1和server2)和备服务器(bf)发起了ARP断网攻击,将有欺诈性质的ARP数据包通过内网发送给主备服务器,将多个与192.168.0.- 网段内的IP地址所对应的mac地址进行了修改,修改为一个错误的mac地址,导致备服务器(bf)与各频率直播间的的播出电脑之间的网络时常无法连通,也造成启用备用服务器后播出软件频繁死机。由于主服务器(server1和server2)通过群集技术来访问磁盘阵列,而群集是通过产生虚拟IP来管理和访问磁盘阵列的,由于ARP断网攻击将虚拟IP的mac地址进行了错误的修改,导致主服务器(server1和server2)无法通过群集正常的访问磁盘阵列,从而也导致了采用主服务器(server1和server2)时播出软件的死机和无法操作。经调查发现192.168.5.- 网段的IP是属于电台西配楼广告部的,因广播广告上单需要,西配楼广告部有一个直接连入内网的交换机,由于其操作人员的疏忽将与外网相连的交换机与电台内网的交换机错误的级联在一起,导致能够访问外网的主机错误的接入了内网,也正是广告部的这台主机发起的ARP攻击造成了这次严重事故。

5 结束语

经过这个事件后,该广播电台根据《GB/T 22039信息安全技术信息系统安全等级保护》基本要求,分别针对制播网、综合业务网,从网络安全(基础网络安全和边界安全)、主机安全(终端系统安全、服务端系统安全)、应用安全、数据安全几个层面对台里的计算机系统进行了相应的安全防护升级和整改,以杜绝相关事件的再次发生。